声明:本文仅作学习交流,请遵守法律法规,不要恶意爬取网站

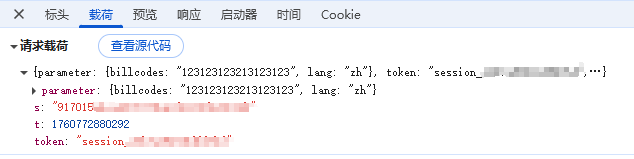

某兔快递单号查询抓接口,发现载荷里面有一个S参数非常神秘

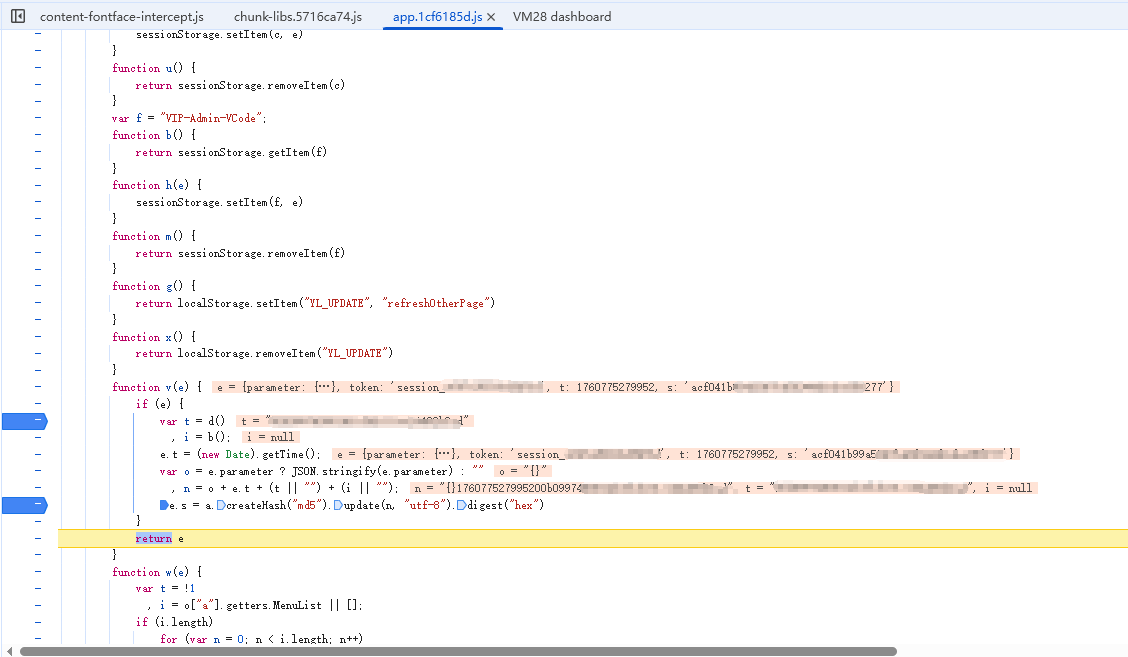

正常断点跟堆栈发现是异步操作,一步步跟进,发现走到了app开头的这个JS中。

搜索:e.s = a.createHash("md5").update(n, "utf-8").digest("hex")。找到加密点

d()方法和b()方法上面都写的很明白。获取的值也都很清楚。

下面的加密方法是MD5,看到MD5后,使用同样的数据测试,发现是未魔改的MD5算法。那么逆向就完毕了。后续走其他接口。比如订单接口也是用的加密s参数,断点再看一下 parameter 传递了什么页数信息即可丰富完整性。本次逆向就结束了。

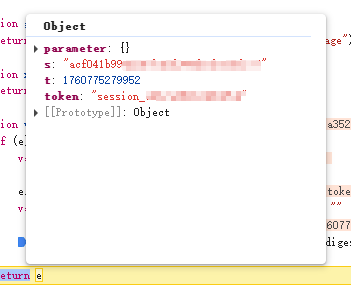

附e的完整格式:

s是加密后的值。t是时间戳。token是存储在本地的某一个Cookie。