近期勒索病毒、网络攻击频繁。

经发现攻击会通过 暴露在公网上的系统地址进行扫描,找到文件上传漏洞,把注入了执行文件加密命令的脚本 写入到网站界面文件里。

通过文件上传方法把文件上传到服务器上(篡改文件类型方式),后通过访问网站界面文件,执行服务器文件加密,比如roxaew 后缀。

文件加密之后一般几种处理方式:报网安或者妥协解密、或者自己重新安装部署系统(可能丢失一些文件数据)。

预防操作:1、公网系统应用和数据库独立服务器。

2、 公网系统可能的情况下,通过nginx 限源,或者转内网。

3、增加waf等安全策略,服务器上安装杀毒软件(防止异常脚本执行)

4、修复软件系统上传方法,不允许匿名登录(做用户身份校验),对文件类型做一步限制,尽量做到防止文件名篡改上传的情况。

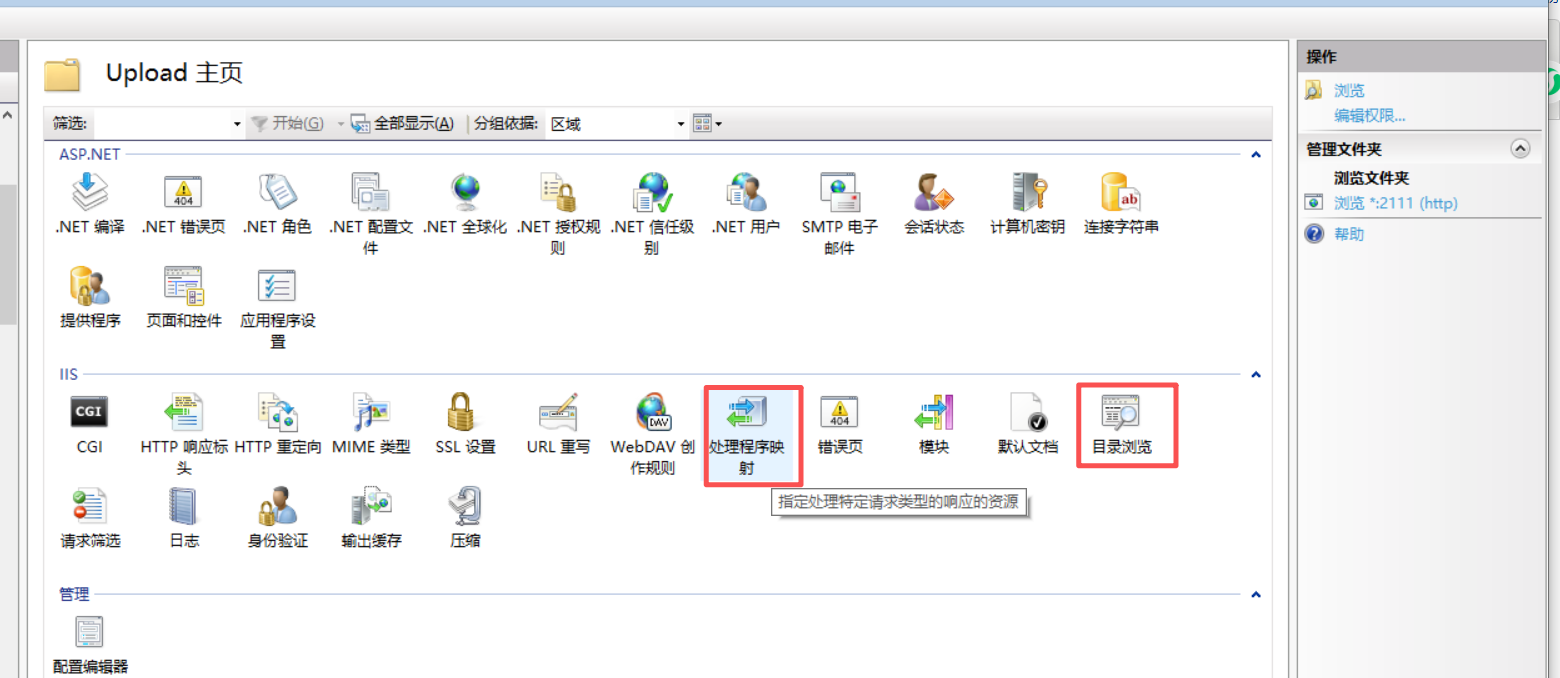

5、IIS禁用文件目录浏览功能,IIS 对文件上传目录做脚本不允许执行的配置。