中了勒索病毒 peng

一,中招

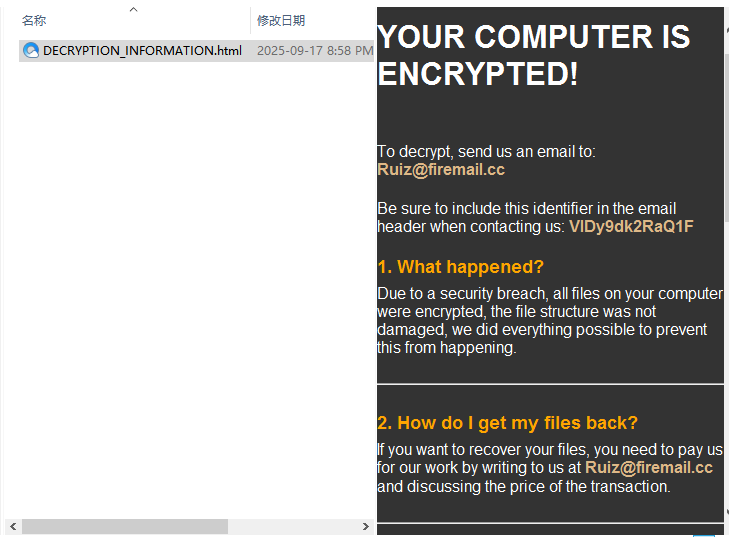

早上一上班,看到电脑屏幕显示这样的壁纸。

居然中招了?不敢相信。

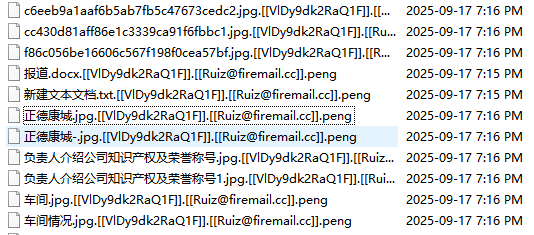

我发现自己的网盘里的所有文件,都被加密并改名,形如 aaaa.jpg.[[VlDy9dk2RaQ1F]].[[Ruiz@firemail.cc]].peng

而且这些文件,都已同步到了网盘,通过手机app访问,也只能看到这些。

二,求助

紧急发到2个电脑相关的微信群,群友们没有什么好办法。

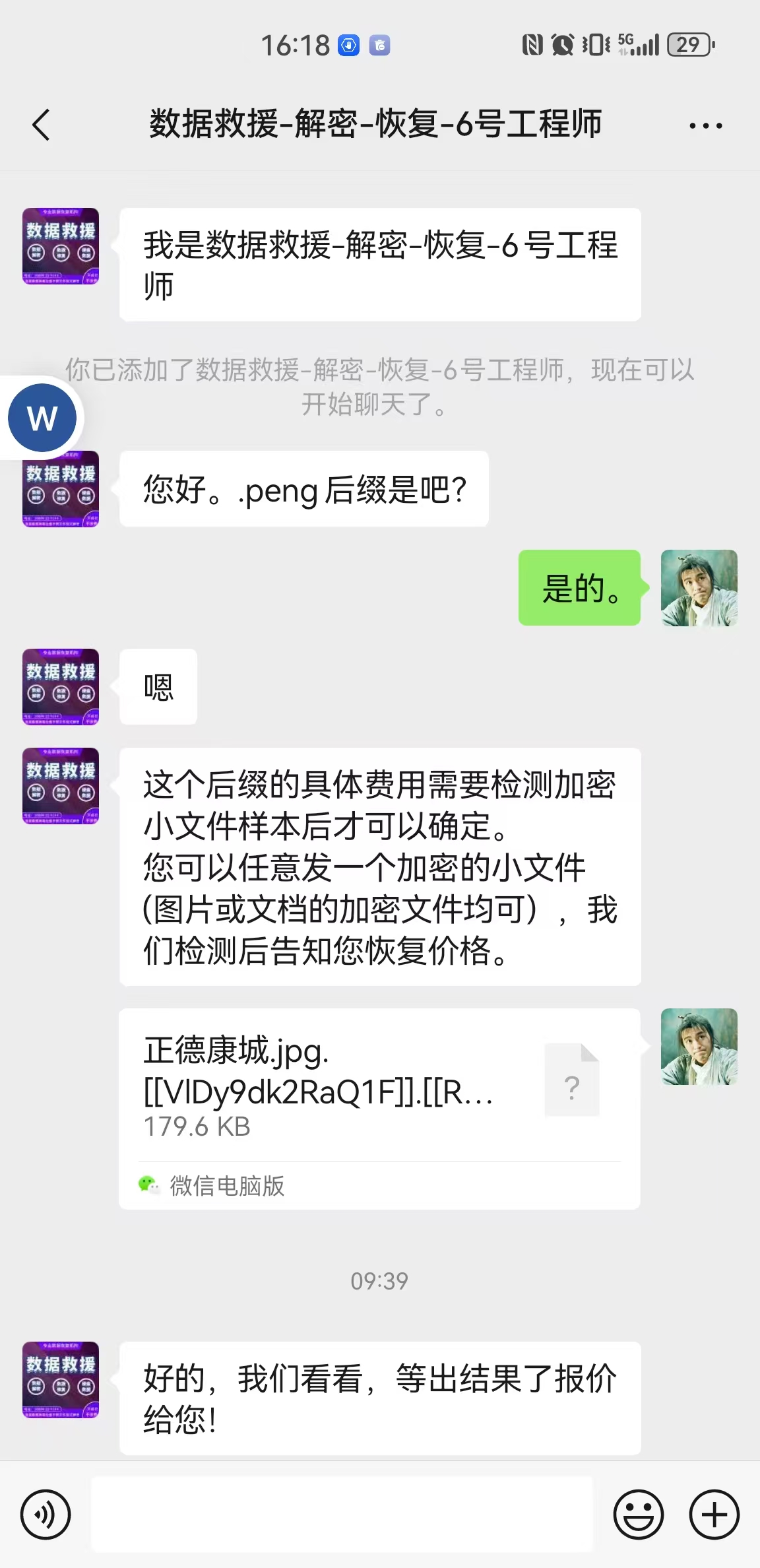

然后联系了万能的淘宝,淘宝上有一家专业处理勒索软件的公司

4个小时后,回复我:需要3.3万元。

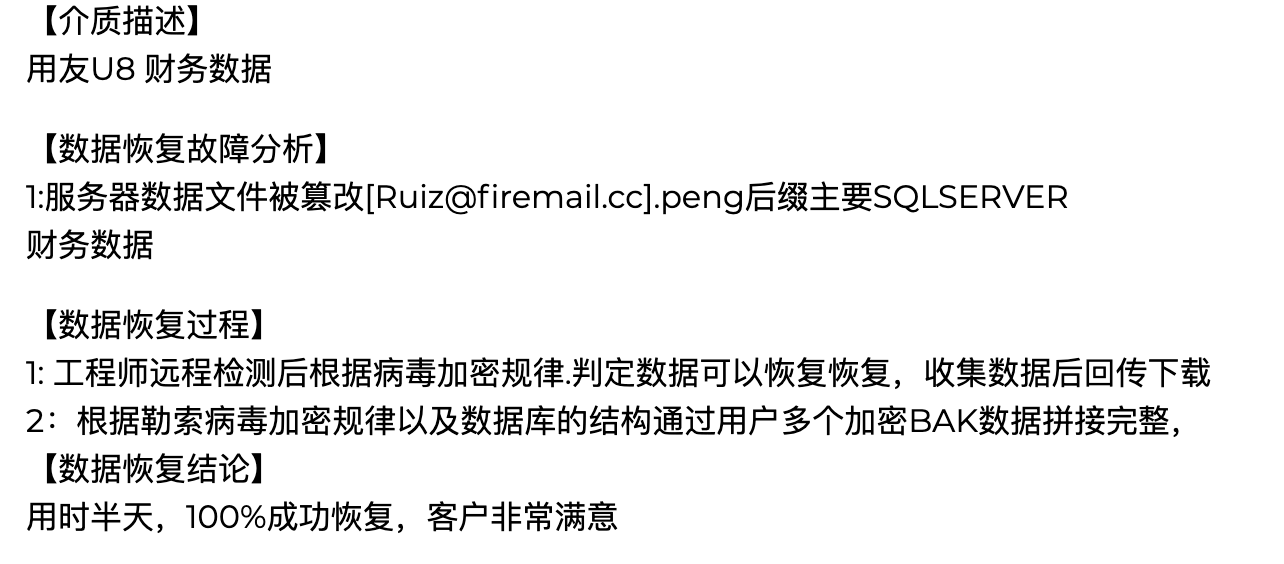

在此期间,我查了一下,网上也有其它报道

根据网页批示,打了电话 400-008-8983,询问能否处理。对方先问我是数据库文件,还是普通文件,我说是office类和图片类的普通文件。他说,这个需要五、六万元。

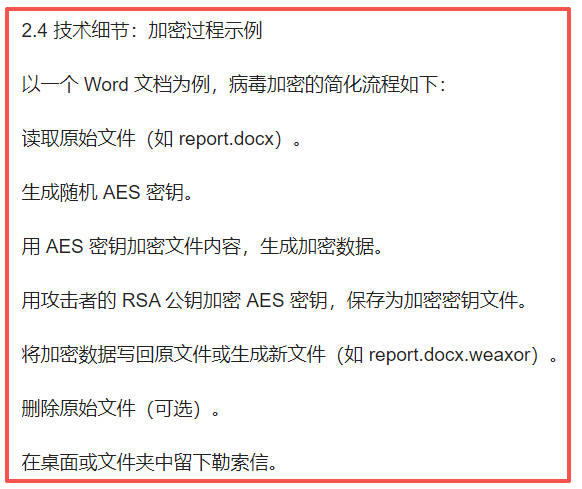

三、原理

四、自救

我的重要文件都在坚果云上。早上查了一下,所有.peng后缀的文件,都没有历史文件。当时觉得麻烦了,为什么没有历史文件呢?

后来查了一下网络,找到办法:

从网页登陆坚果云,可以看到所有历史文档。同时,因为病毒把原始文件删除了,而这些文件,在坚果云的“回收站”里一个月内是可以找到的。

登陆看了一下,果然都在。

五、马脚

从电脑上的蛛丝马迹,我慢慢开始查找。

第1,查找所有 .peng 的文件

按时间排序后,可以看出,加密破坏是从 昨天晚上 19:15 开始的。

再从壁纸这个线索,看看壁纸放在哪里了。

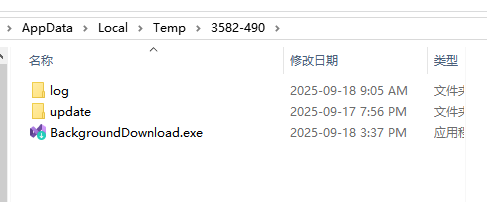

我找到 C:\Users\Administrator\AppData\Local\Temp\3582-490 这个文件夹

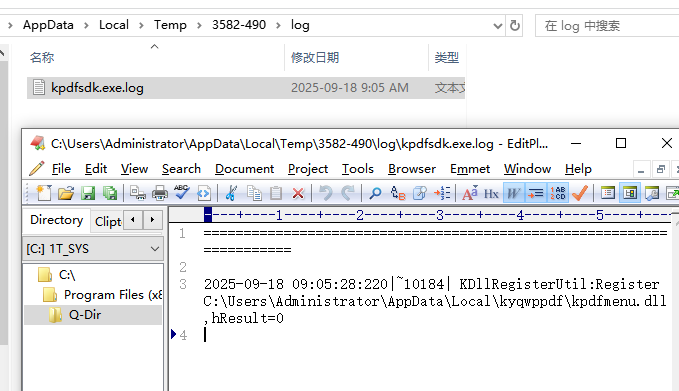

这个 BackgroundDownload.exe 文件,是微软的一个工具软件。另外, log文件夹里有个日志文件

这个文件出现在2个地方,其中d盘的kdesk很可疑,并且在第一个出现的地方,其ini文件也指向某壁纸程序。

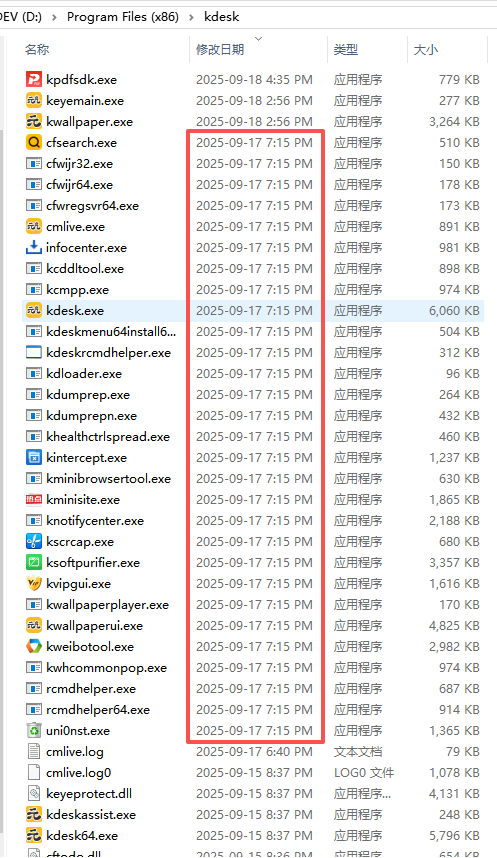

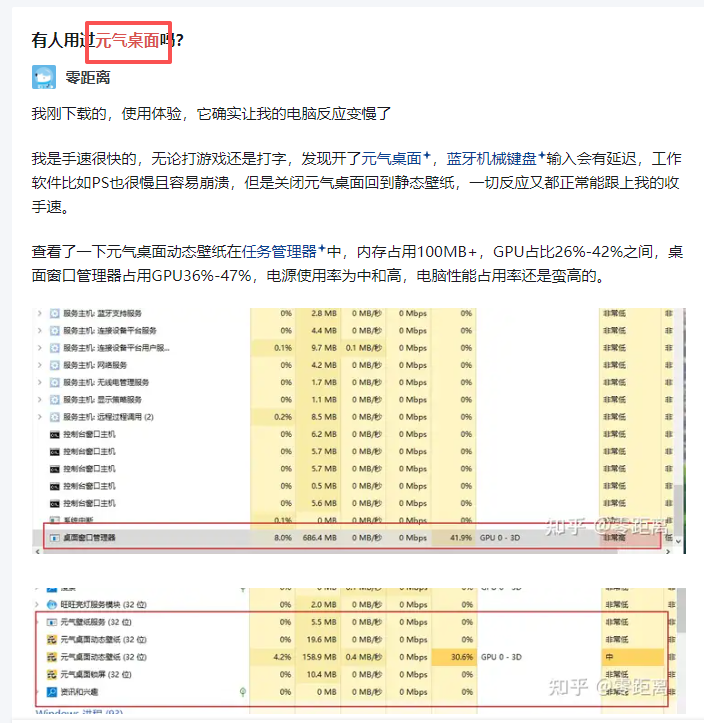

kdesk是我电脑上安装的元气壁纸软件。它在昨晚19:15下载了一大批exe文件。这一时间点与我的文件被加密破坏完全吻合。

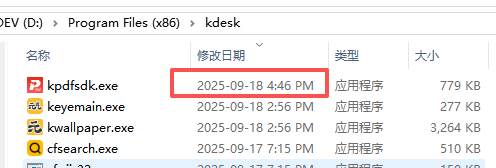

在我查找证据的过程中,kdesk文件夹里有一个文件一直不断地更新,看样子不停地在下载最新版本(现在是4:54pm):

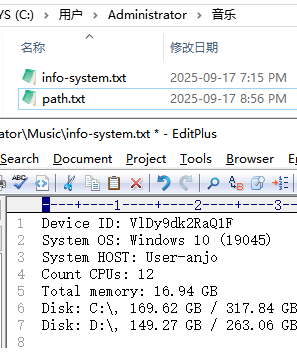

另外,根据我的受害者ID VlDy9dk2RaQ1F 全盘搜索,又有了一点发现,

修改时间又对上了。

另外,在我的每一个逻辑硬盘根目录,都有一个提醒文件,修改日期是 昨天 20:58

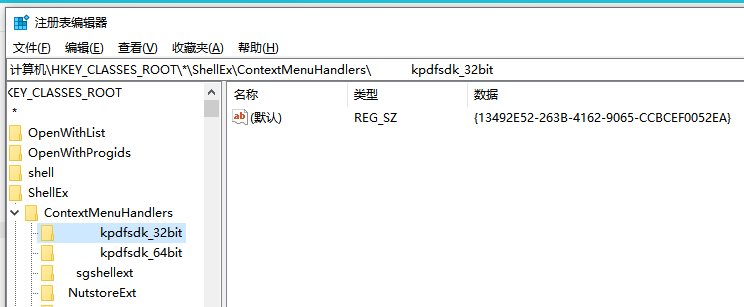

在注册表中查找 kpdfsdk 字符串,一开始就找到:

这种ContextMenuHandlers形式的键出现了十几次。然后:

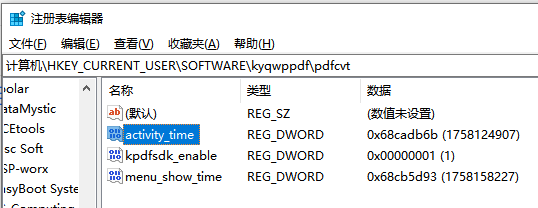

转换一下,activity_time 为 2025-09-18 00:01:47,menu_show_time 为 2025-09-18 09:17:07

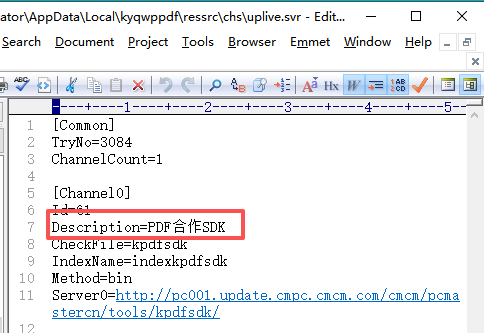

注意到这个键所在目录为 kyqwppdf,上网查了一下:

好像是元气桌面的一个合作伙伴,做pdf阅读器的?

继续

下面,扒一扒这个键的键值 {13492E52-263B-4162-9065-CCBCEF0052EA}

前面这个文件的老巢里,有一个线索:

cmcm.com 域名属于猎豹移动,其前身是金山网络。

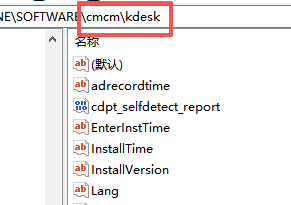

看kdesk的注册表项目,果然是cmcm旗下:

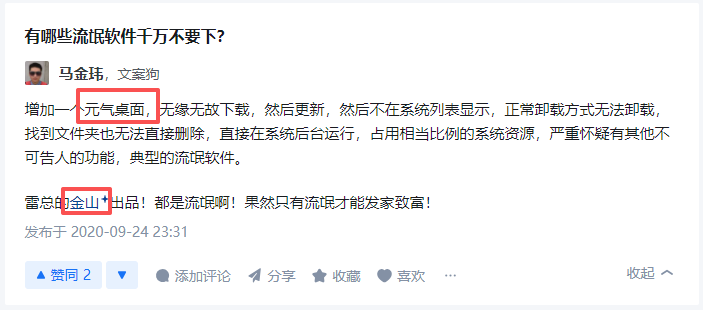

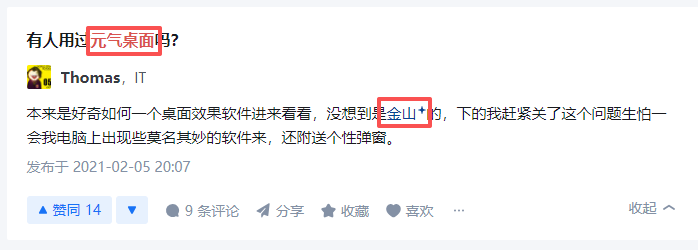

网上关于元气桌面的评论居然扯到了金山。有意思:

(未完,取证先到这里)