ctf.show_web9

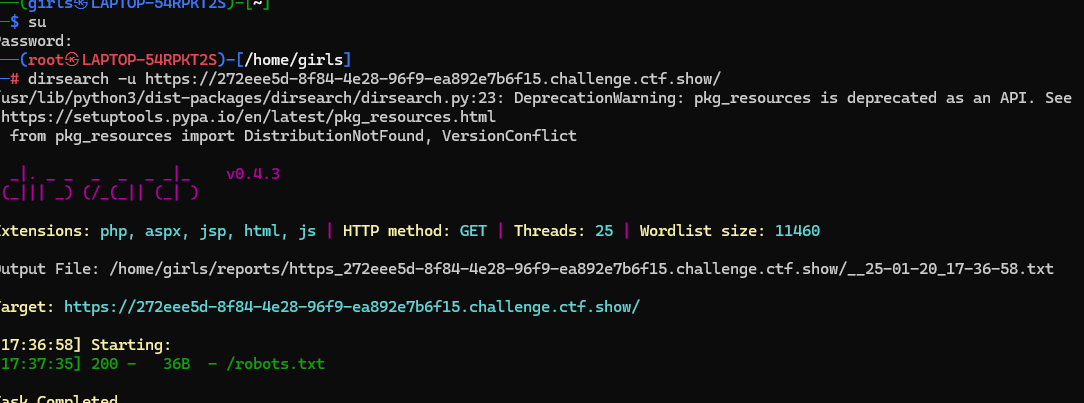

尝试爆破无果,应该不是弱口令爆破题,那么我们就扫一下目录

进去看看

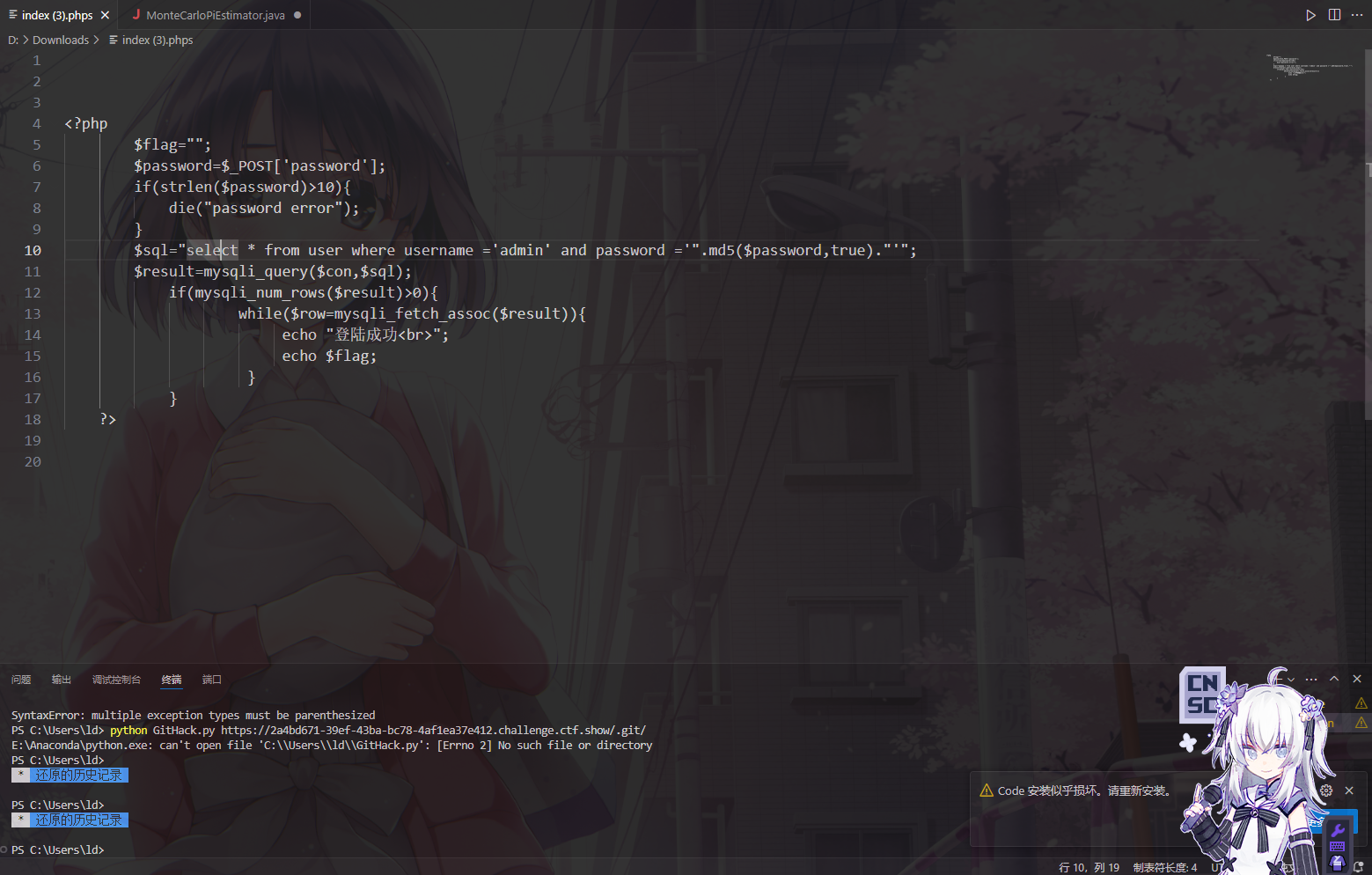

访问该目录后会自动下载一个php文件,打开看看

可以看出这是一个sql注入漏洞,通过post传参一个paasword的变量值。经过md5加密后被用来与用户名匹配

md5($pass, true) 返回的是 MD5 哈希的二进制形式,而不是十六进制字符串。当 pass=ffifdyop 时,其 MD5 哈希的二进制形式在某些情况下可能包含特殊字符,导致 SQL 注入等安全问题

这里我们可以用 ffifdyop进行绕过,具体分析:

- MD5 哈希计算:

ffifdyop的 MD5 哈希是276f722736c95d99e921722cf9ed621c。- 二进制形式为:

' or '6<trash>,其中<trash>是乱码。

- SQL 注入:

- 如果直接将二进制哈希用于 SQL 查询,可能会形成

' or '6<trash>这样的字符串。(补充:在mysql中,做布尔类型判断时,我们会将‘1xxxxx’这样有整数开头的字符串直接视作整型数,要注意的是这种情况是必须要有单引号括起来的,比如password=' or '1xxxx',那么就相当于password=' or 1,所以返回值就是true所以这里使用的sql语句可以化简为select * from 'admin' where password='or 6 - 在 SQL 中,

' or '6可能被解释为' or '6'='6',导致条件恒为真,从而绕过身份验证。

- 如果直接将二进制哈希用于 SQL 查询,可能会形成

输入 ffifdyop即可得到flag