Tags:流量分析, 应急响应, http, 信安一把梭

0x00. 题目

某天晚上安服仔小辉辉上班摸鱼期间突然发现服务器登入页面被挤掉线了,于是第六感告诉他,服务器肯定是被黑客攻击了,于是他赶紧把服务器的网线拔了并调取了那段时间的流量,然后慌忙的找到你,求求你救救安服仔吧(提示一:跳板)

-

找出恶意用户的 IP 地址,并将恶意用户的 IP 地址作为 Flag(形式:[IP 地址])提交;

-

分析出恶意用户扫描了哪些端口,并将全部的端口作为 Flag(形式:[端口名 1,端口名 2,端口名 3…,端口名 n])从低到高提交;

-

恶意用户最终获得靶机的密码是什么,并将密码作为 Flag(形式:[用户名]);

-

找出目的不可达的数据数量,并将目的不可达的数据数量作为 Flag(形式:[数字])提交;

-

分析出恶意用户使用的最后一个一句话木马的密码是什么,并将一句话密码作为 Flag(形式:[一句话密码])提交;

-

分析出被渗透主机的服务器系统 OS 版本全称是什么,并将 OS 版本全称作为 Flag(形式:[服务器系统 OS 版本全称])提交

附件路径:https://pan.baidu.com/s/1GyH7kitkMYywGC9YJeQLJA?pwd=Zmxh#list/path=/CTF附件

附件名称:20250406_信安一把梭_测试篇.zip

0x01. WP

1. 找出恶意用户的 IP 地址,并将恶意用户的 IP 地址作为 Flag(形式:[IP 地址])提交;

从协议分级来看,整个流量包大部分是一部分是telnet一部分是http,先对telnet协议进行浏览并绘制攻击图,其中数字标签为流量no

结合其他流量,梳理出大体攻击路线:192.168.90.133 对 192.168.90.138 进行了telnet登录(账户是 hello/123456 : root/123456),

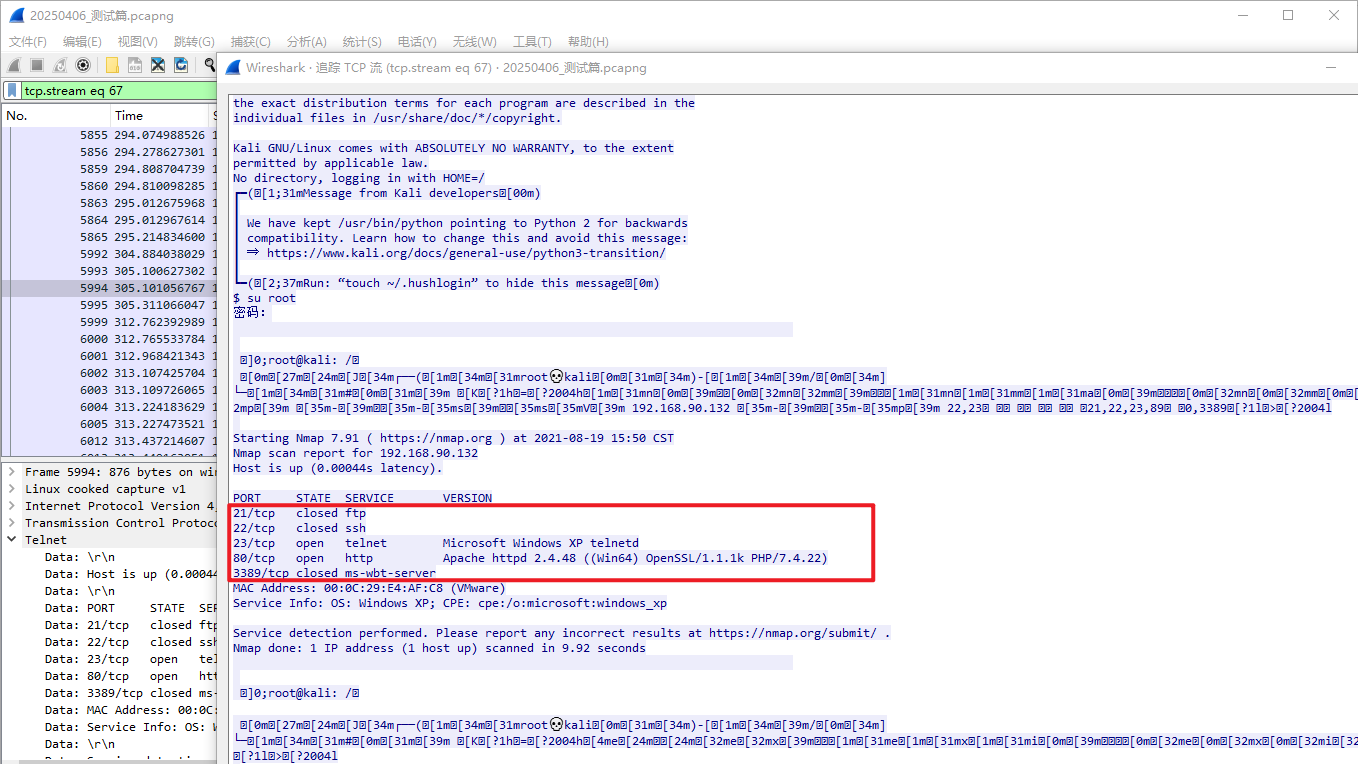

登录之后进行了nmap扫描192.168.90.132服务器的端口,

再远程桌面登录192.168.90.139对192.168.90.132服务器进行访问,

这里确定192.168.90.133是黑客地址,flag{192.168.90.133}

2. 分析出恶意用户扫描了哪些端口,并将全部的端口作为 Flag(形式:[端口名 1,端口名 2,端口名 3…,端口名 n])从低到高提交;

ip.src == 192.168.90.133 && ip.dst == 192.168.90.138

查看192.168.90.133以192.168.90.138为跳板对132进行nmap扫描,flag{21,22,23,80,3389}

3. 恶意用户最终获得靶机的密码是什么,并将密码作为 Flag(形式:[用户名]);

ip.src == 192.168.90.139 && ip.dst == 192.168.90.132

查看telnet流量请求并追踪TCP流,得到flag{YwQgj8eN}

4. 找出目的不可达的数据数量,并将目的不可达的数据数量作为 Flag(形式:[数字])提交;

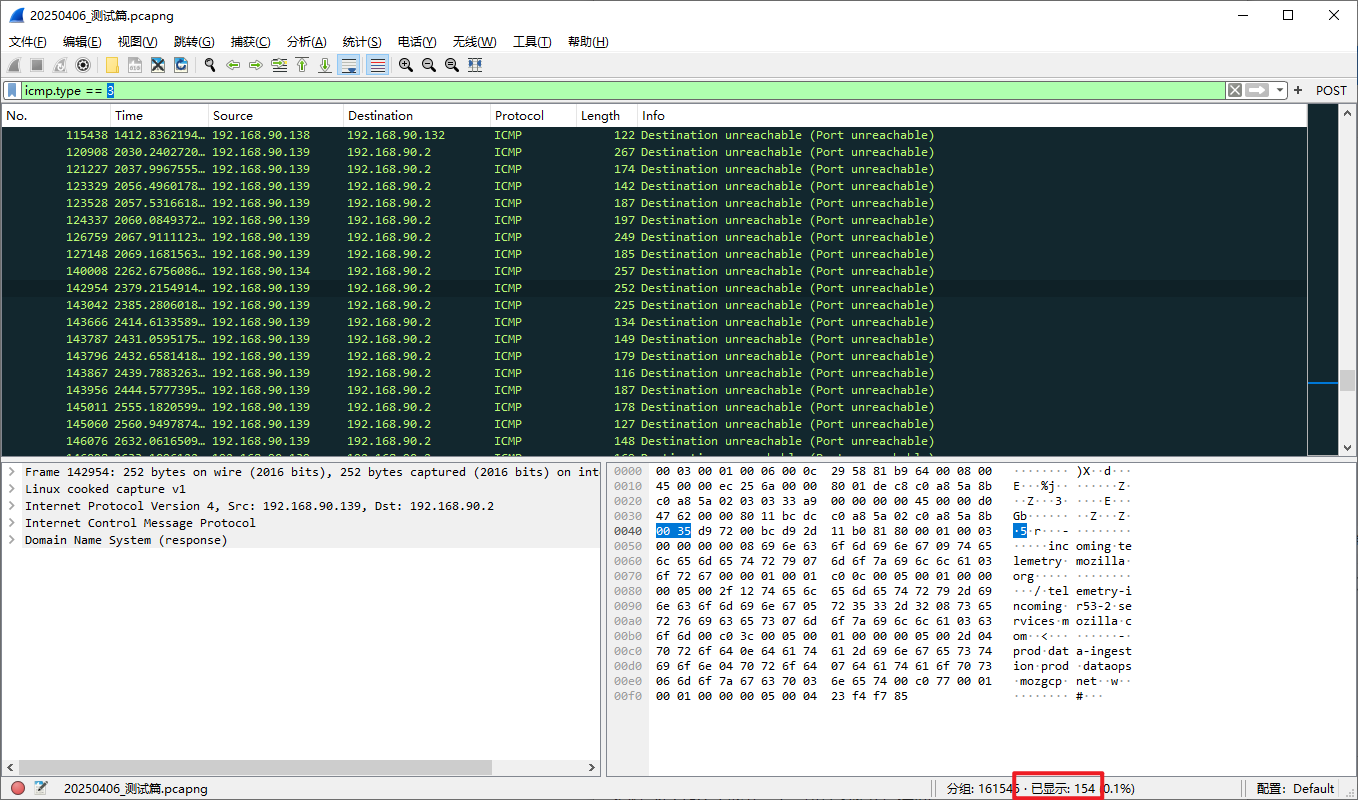

icmp.type == 3,得到flag{154}

5. 分析出恶意用户使用的最后一个一句话木马的密码是什么,并将一句话密码作为 Flag(形式:[一句话密码])提交;

过滤所有POST请求数据找到上传请求,flag{hope}

6. 分析出被渗透主机的服务器系统 OS 版本全称是什么,并将 OS 版本全称作为 Flag(形式:[服务器系统 OS 版本全称])提交

同步骤3,flag{Microsoft Windows Server 2008 R2 Standard}

流量分析, 应急响应, http, 信安一把梭

流量分析, 应急响应, http, 信安一把梭