简介

客户反映自己的用户在4月6日中午12点左右被挤掉线了,请你上机排查安全事件。

连接信息:

用户名/密码Administrator/4210bf@

RDP 连接端口3389 连接用户名/密码 Administrator/4210bf?

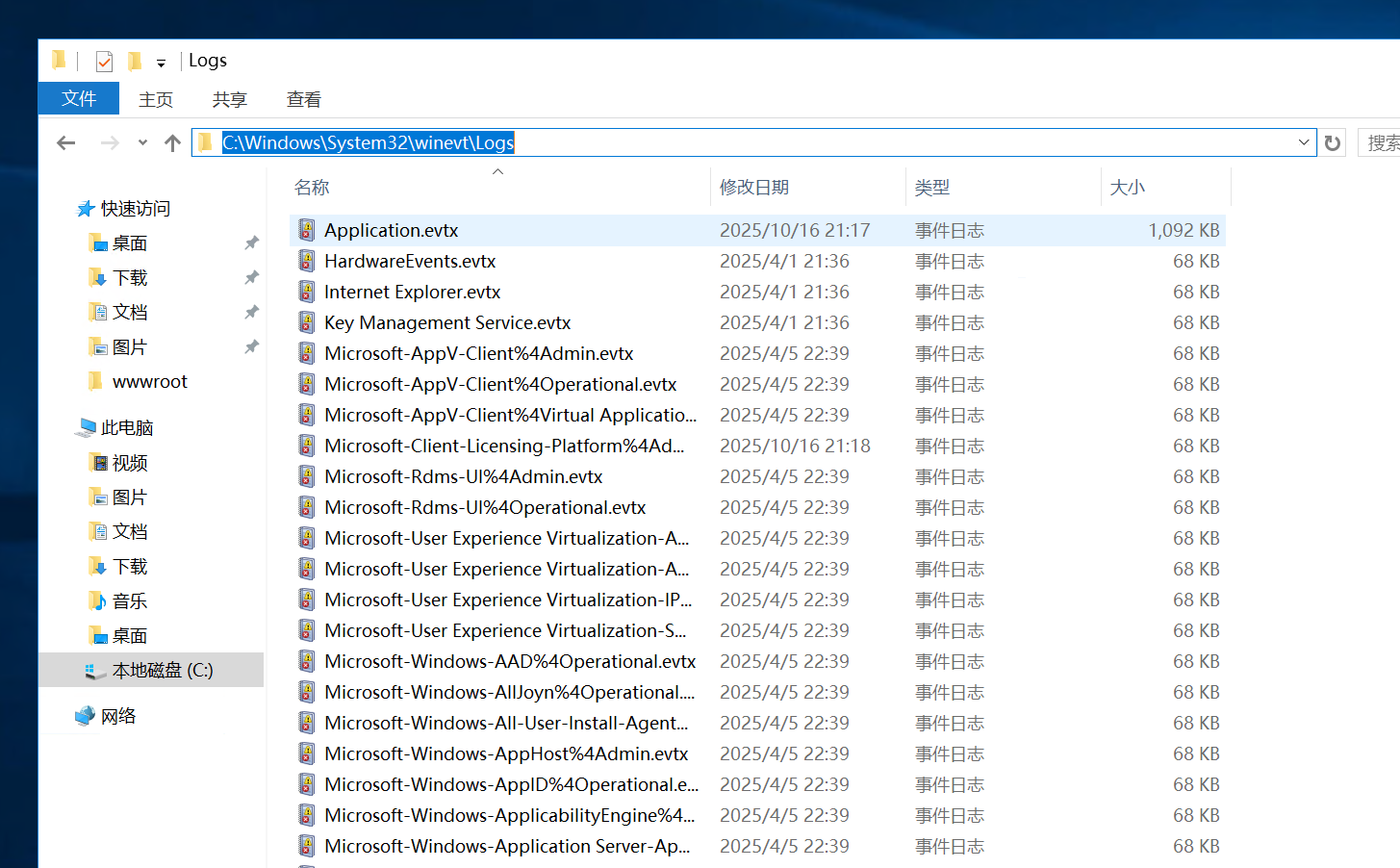

1、客户机的系统安全日志文件所在的绝对路径是?

使用远程桌面连接到目标机器

一般情况下日志都有固定位置,所以直接查看即可

flag{C:\Windows\System32\winevt\Logs}

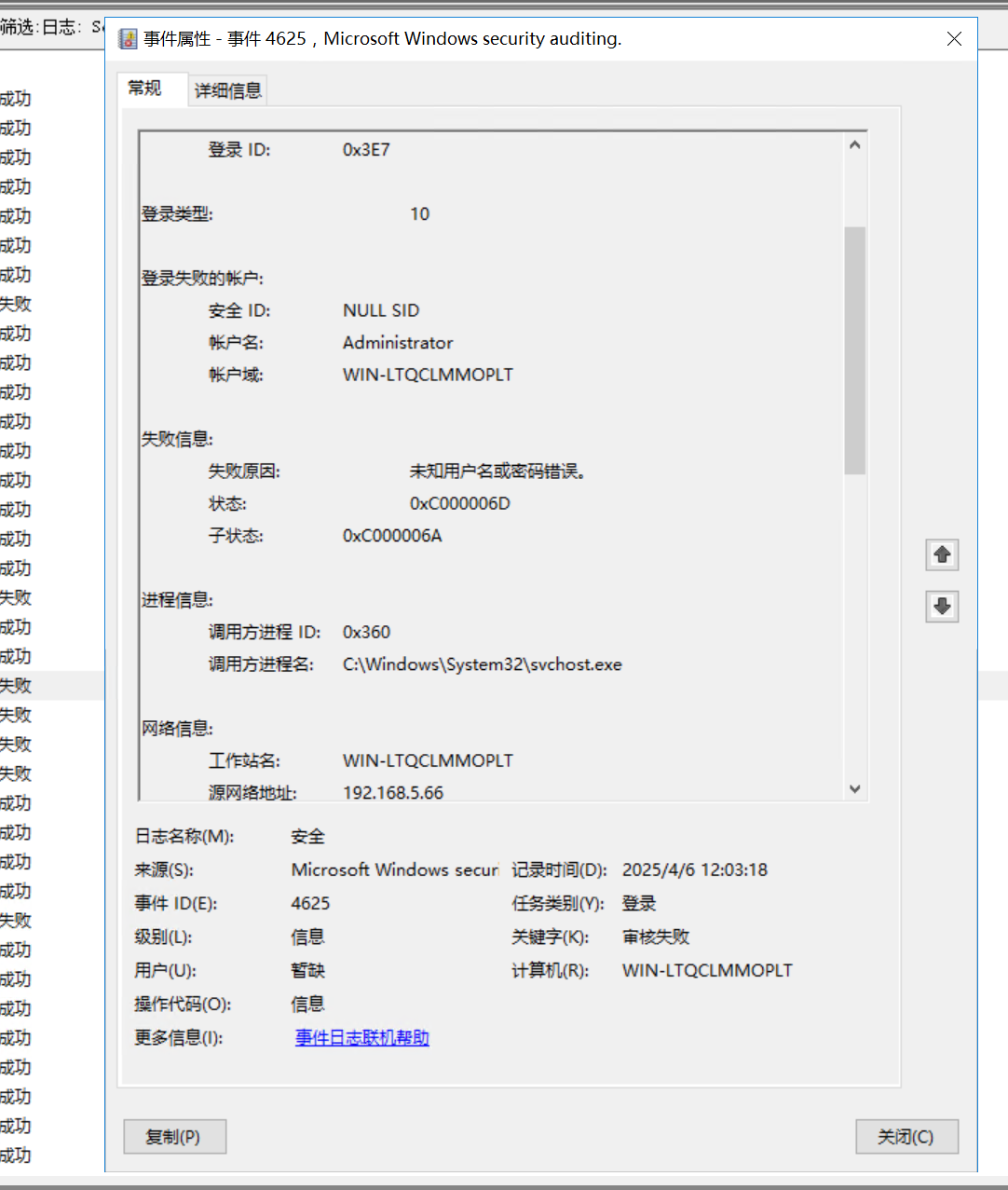

2、恶意用户是利用什么协议发起的登录?

4624 登录成功

4625 登录失败,如果有人尝试破解系统密码,可以看到大量连续登录失败信息

4726 删除用户

4722 账号启用

4725 账号禁用

4723 修改密码

4724 重置密码

4634 注销成功

4647 用户启动的注销

4672 管理员登录

4720 创建用户,使用系统漏洞攻击成功后,往往会创建一个用户,方便远程登录

4732 加入安全组,常见于将新用户加入管理员组

4733 移除出安全组

4684 通过登陆界面登陆的

以上是windows常见的几种事件类型

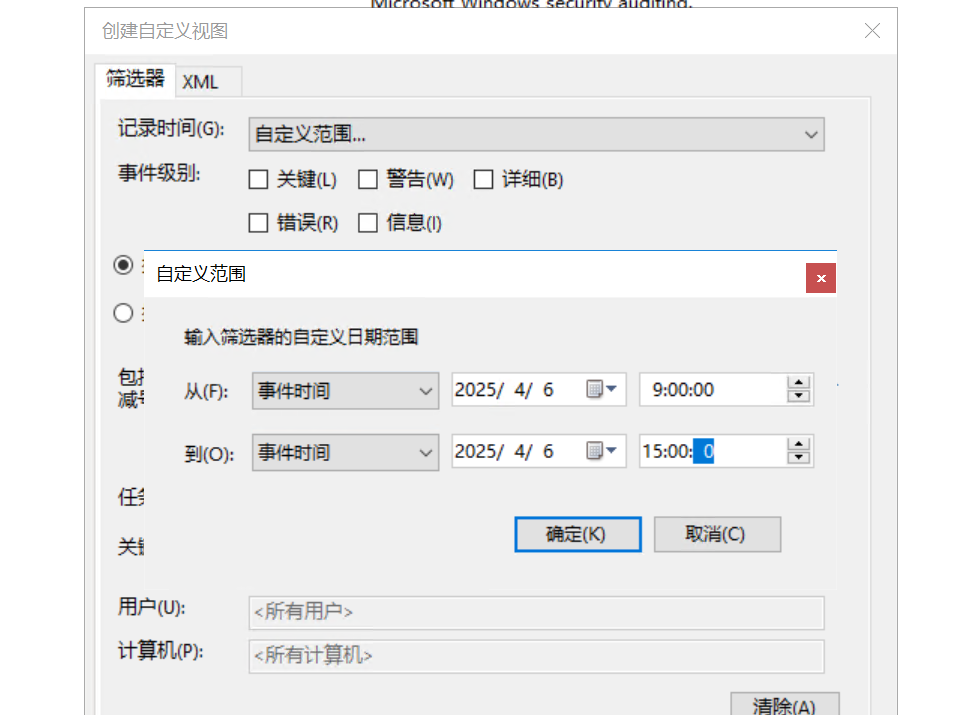

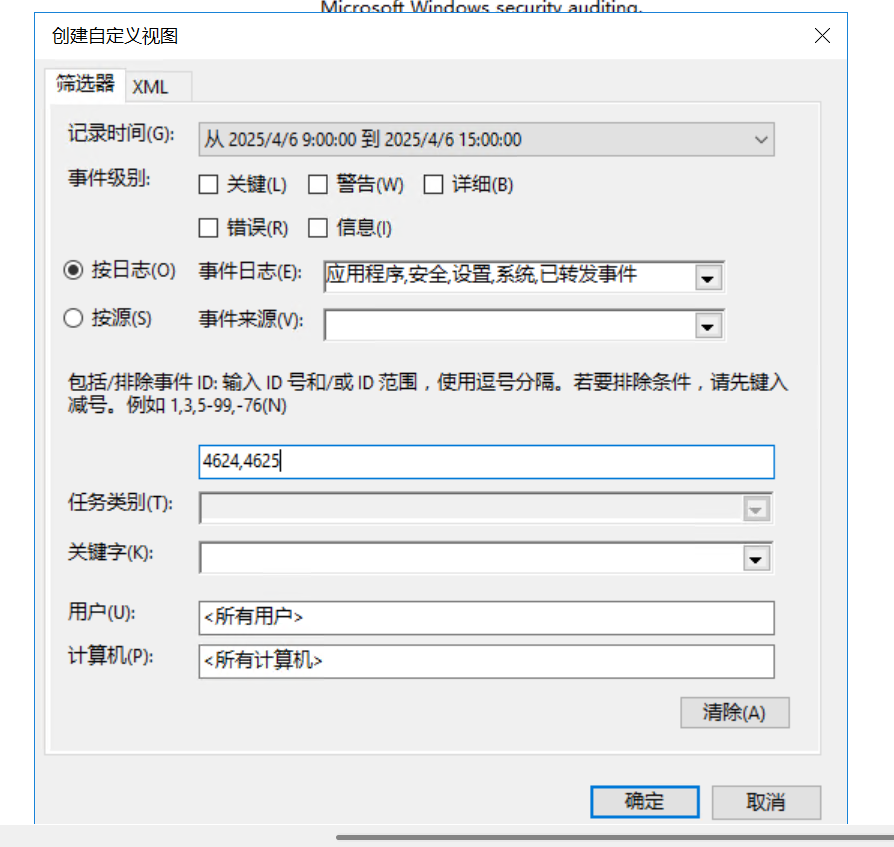

根据具体事件我们前往事件安全下查照相应事件即4625,4624

其中登录类型是以数字的形式列举出来的,所以我们需要对照以下表格分析

| 登录类型 | 说明 | 典型协议/场景 |

|---|---|---|

| 2 | 交互式登录(本地键盘或控制台) | 本地 |

| 3 | 网络登录(访问共享、SMB等) | SMB、HTTP(除明文) |

| 4 | 批处理(计划任务) | 本地/系统 |

| 5 | 服务账号 | 本地/系统 |

| 7 | 解锁(屏幕锁解锁) | 本地 |

| 8 | 网络明文(如HTTP Basic认证) | 明文HTTP、Advapi |

| 9 | 新凭证(RunAs带netonly参数等) | 本地与网络混合 |

| 10 | 远程交互登录(RDP等) | RDP(远程桌面协议) |

| 11 | 缓存交互(离线域登录) | 本地缓存 |

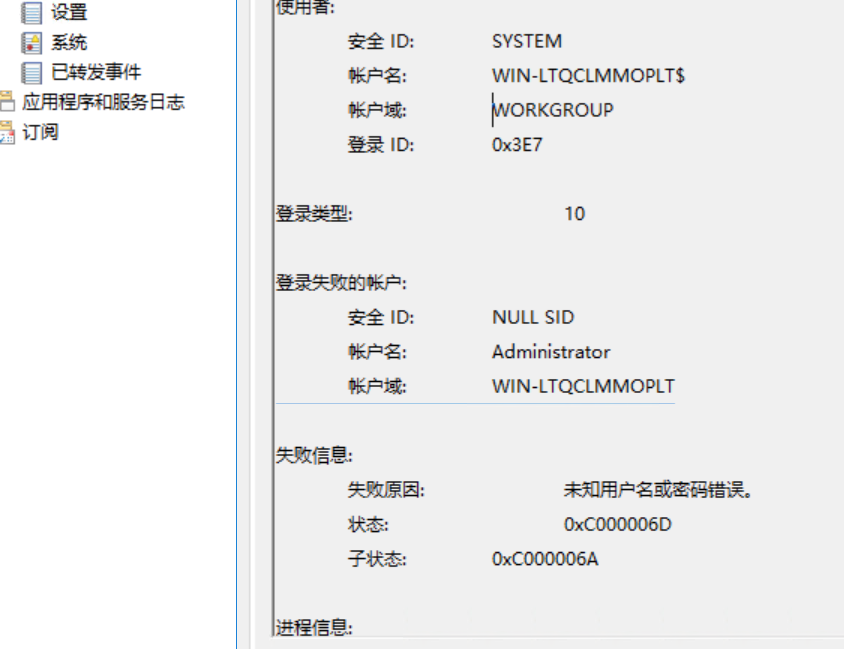

查看事件后找到一个IP在尝试,并且登录类型为10

往下翻发现多次尝试爆破

攻击协议为RDP

flag{RDP}

3、攻击者总共使用了几个账户名尝试登录?

一路下翻发现对方共尝试了admin,XJ、XuanJi、XiaoMa和Administrator

flag{5}

4、攻击者总共在客户机上尝试创建了几个不同名用户?

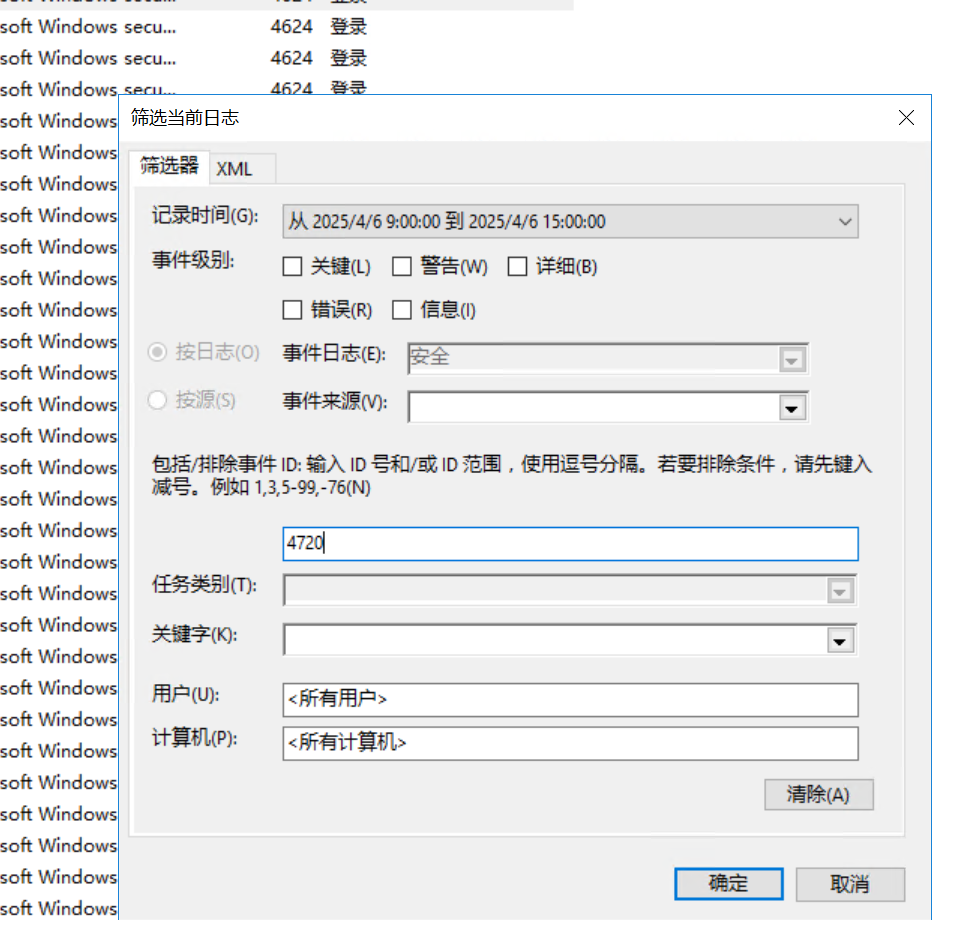

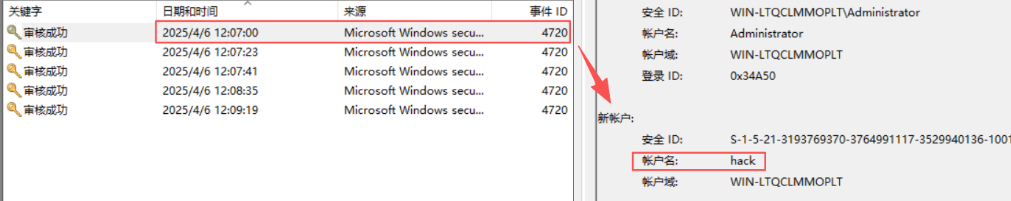

根据上方的事件类型查找4720

发现有五个新建账户,有两个重复故而

flag{4}